书接上回:https://gugesay.com/archives/3320

案例2:通过Google Dorking 发现的信息泄露

白帽小哥使用了一款名为 Dorkopen 的简单 Python 工具,该工具可以在目标上打开多个 dork。通过这个自动化脚本,在 NASA 中发现了一些敏感信息和文件。

工具:https://github.com/Cyberw1ng/Bug-Bounty

漏洞概述

通过自动化脚本工具,在发现的URL中发现了一处目录列表,其中有一个名为 contact.asc 的文件,包含了有关员工的敏感信息,例如姓名、地址、电话、电子邮件和 SSN 等。

漏洞影响

敏感员工信息(包括姓名、地址、电话号码和电子邮件)的暴露会给受影响的个人和组织带来重大风险。

此漏洞为潜在的身份盗窃、有针对性的网络钓鱼攻击和其它形式的恶意利用打开了大门,从而可能导致公司遭受财务损失、声誉损害和法律后果。

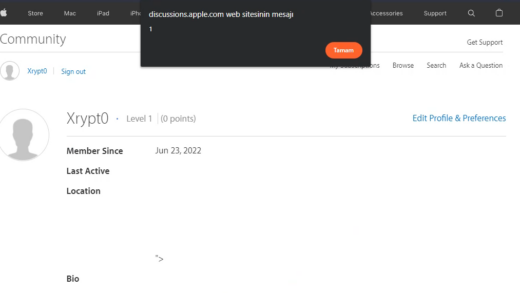

漏洞复现

-

使用浏览器访问: https://subdomain.nasa.gov/img/data/akfl-a-dmp-2-edt-v2.0/ipim_0002/documents/

-

发现 database.db 文件

-

下载并打开该文件,查找暴露的敏感信息

未完待续ing…

以上内容由骨哥翻译并整理。