📌 重点速读 (TL;DR)

注意!你的 Microsoft SharePoint 可能正面临严重威胁。CVE‑2025‑49706,一个存在于 SharePoint Server 中的身份欺骗漏洞,已经从中等风险演变为真刀真枪的网络攻击。

其变种漏洞 (CVE‑2025‑53770) 正被黑客在网络中大规模利用,如果你的企业还在使用本地部署的 SharePoint 2016、2019 或订阅版,请立即安装修复补丁,否则服务器可能面临被完全控制的风险。

🧠 漏洞剖析

CVE‑2025‑49706 漏洞影响以下版本:

- SharePoint Server 2016

- SharePoint Server 2019

- SharePoint Server 订阅版 (版本号低于 16.0.18526.20424)

漏洞成因

该漏洞的根源在于服务器对用户身份验证的处理方式存在缺陷 (CWE‑287: Improper Authentication)。一个已通过身份验证的低权限攻击者,可以构造并发送欺骗性的网络请求,冒充其它用户身份,最终实现权限提升。

🔒 CVSS (通用漏洞评分系统) 评分

官方评分为 6.3 (中等),但请注意,该评分极具迷惑性!

漏洞真正的危险在于它可以像堆积木一样,与其它漏洞串联起来,形成“组合拳”,从而造成“毁灭性”打击。

🧪 攻击模拟 (仅供安全研究与授权测试参考)

🔧 攻击场景: 一个已认证的普通 SharePoint 用户,通过发送精心伪造的 POST 请求,进而上传 WebShell (网站后门),最终在服务器上执行系统级别的任意代码。

🧾 所需条件

- 一个已通过身份验证的 SharePoint 普通用户账号 (无需管理员权限)

- 抓包工具,如 Burp Suite 或其它中间人代理工具。

- 能够访问目标服务器上的特定页面,如

/sites//_layouts/15/SignOut.aspx - 一个未能正确处理伪造请求头的目标接口

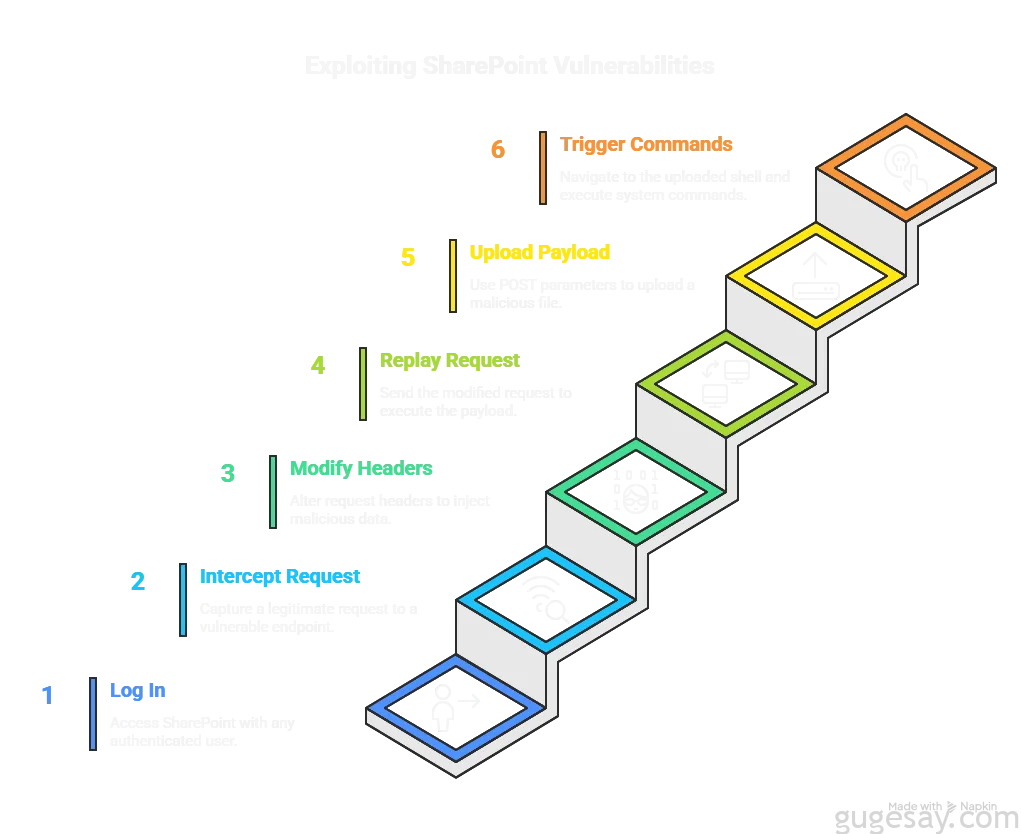

🔥 攻击步骤概览

- 用任意普通用户账号登录 SharePoint

- 使用 Burp Suite 拦截一个发往已知存在缺陷接口 (如

SignOut.aspx,UserProfileService.asmx) 的正常请求 - 篡改请求头信息,例如:

X-User-Token: spoofedtoken(伪造的用户令牌)X-Ms-Client-Request-Id: {malicious-guid}(恶意的客户端请求ID)

- 将包含了攻击Payload (例如,一个用于下载后续恶意软件的命令,或直接注入一个隐藏的 aspx 页面) 的篡改后请求重放给服务器

- 利用 POST 参数上传后门文件:

- 攻击者随后访问刚刚上传的后门文件 (如

spinstall0.aspx),并通过 URL 查询参数直接在服务器上执行系统命令

攻击流程图

⚡️ 最终结果

攻击者通过身份欺骗的方式,成功在服务器上获得了一个反向 Shell 或持久化的后门,并且整个过程完全绕过了常规的身份验证和授权检查。

如果再与 CVE-2025–53770 漏洞结合利用,攻击者将获得对 SharePoint 服务器的完全远程代码执行 (RCE (远程代码执行)) 权限。

⚔️ 真实世界攻击:“ToolShell” 攻击行动

Microsoft 与多家安全机构已确认,攻击者正在将 CVE‑2025‑49706 与其它漏洞打包利用,发起了一场代号为 “ToolShell” 的网络攻击。这种多阶段攻击的特征如下:

- 组合拳利用:CVE‑2025‑49706 + CVE‑2025‑49704

- 植入后门:上传名为

spinstall0.aspx的 Web Shell - 窃取令牌:偷取 SharePoint 的身份验证令牌

- 权限提升:通过进程注入技术,将权限提升至 NT AUTHORITY\SYSTEM (系统最高权限)

- 释放载荷:安装如

SuspSignoutReq.exe等恶意软件

📌 简而言之,这是一个能导致服务器被完全控制的严重攻击。

🧩 如何检测与发现

如果企业部署了 Microsoft Defender for Endpoint 或 Defender 防病毒软件:

请密切关注以下安全警报:

Possible web shell installation(检测到可能的后门安装)Suspicious IIS Worker Behavior(检测到可疑的 IIS 进程活动)HijackSharePointServer(检测到劫持 SharePoint 服务器的行为)

在以下路径中搜索是否存在 spinstall0.aspx 文件:

C:\inetpub\wwwroot\wss\VirtualDirectories*

📁 其他需要关注的指标

-

恶意文件:检查服务器上是否存在

SuspSignoutReq.exe,sharepoint_helper.dll等文件 -

异常外联:监控来自 SharePoint 服务器的可疑出站网络连接,尤其是访问

.onion(暗网) 域名或随机 DNS 的流量

🛡️ 缓解措施

✅ 立即打补丁!

请务必安装微软在 2025 年 7 月“补丁星期二”发布的更新:

- SharePoint 2016 ➤

KB5002744 - SharePoint 2019 ➤

KB5002741

🔗 Microsoft 更新目录

✅ 开启 AMSI 与 Defender 防病毒

为了获得实时保护,请执行以下 PowerShell 命令:

Set-MpPreference -EnableScriptScanning $true

Set-MpPreference -DisableRealtimeMonitoring $false✅ 临时切断外网访问

如果无法立即安装补丁,作为临时应急方案,可将 SharePoint 服务器与公网隔离,以阻止攻击者投递初始的攻击Payload。

🧠 高级技巧 — 自定义威胁狩猎查询

在 Microsoft 365 Defender 的“高级威胁狩猎”功能中使用以下 KQL 查询语句,可以主动检测 Web Shell 的植入行为:

DeviceFileEvents

| where FileName contains "spinstall0.aspx" or FolderPath contains "inetpub"

| where ActionType == "FileCreated"🔚 结语

请不要被这个漏洞 6.3 的中等评分所蒙蔽,它是一个非常有效的内部横向移动工具,并且已经被技术高超的黑客组织所掌握。如果你的本地 SharePoint 服务器自 2025 年 6 月以来还未更新补丁——那么,你很可能已经成为了攻击目标。

📚 参考链接