信息收集

Google dork

intext:IIS Windows Server site:*.yourtarget.com

inurl:”IIS Windows Server” site:*.yourtarget.com

intitle:”IIS Windows Server” site:*.yourtarget.com子域收集

subfinder -d target.com -all -recursive -o sbfdr_r1.txt

subfinder -dL sbfdr_r1.txt -all -recursive -o sbfder_r2.txt

assetfinder -subs-only target.com | tee ast_target_subs.txt

bbot

bbot -t target.com -f subdomain-enum -rf passive -o bbot_target_subs.txt

amass

amass enum -d target.com -o target_subs_normal_scan.txt

amass enum -active -d target.com -o target_subs_active_scan.txt

amass enum -passive -d example.com -o target_subs_passive_scan.txt

当然子域收集工具还有很多,选择更多的工具,收获也会更多。

寻找 IIS 欢迎页

完成子域收集后,就可以使用httpx命令来查找存活的 IIS 欢迎页了:

httpx -l final_subs.txt -sc -td — title

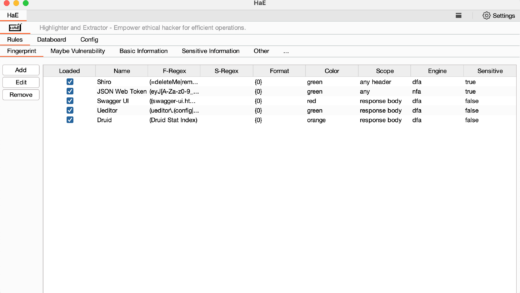

BP插件

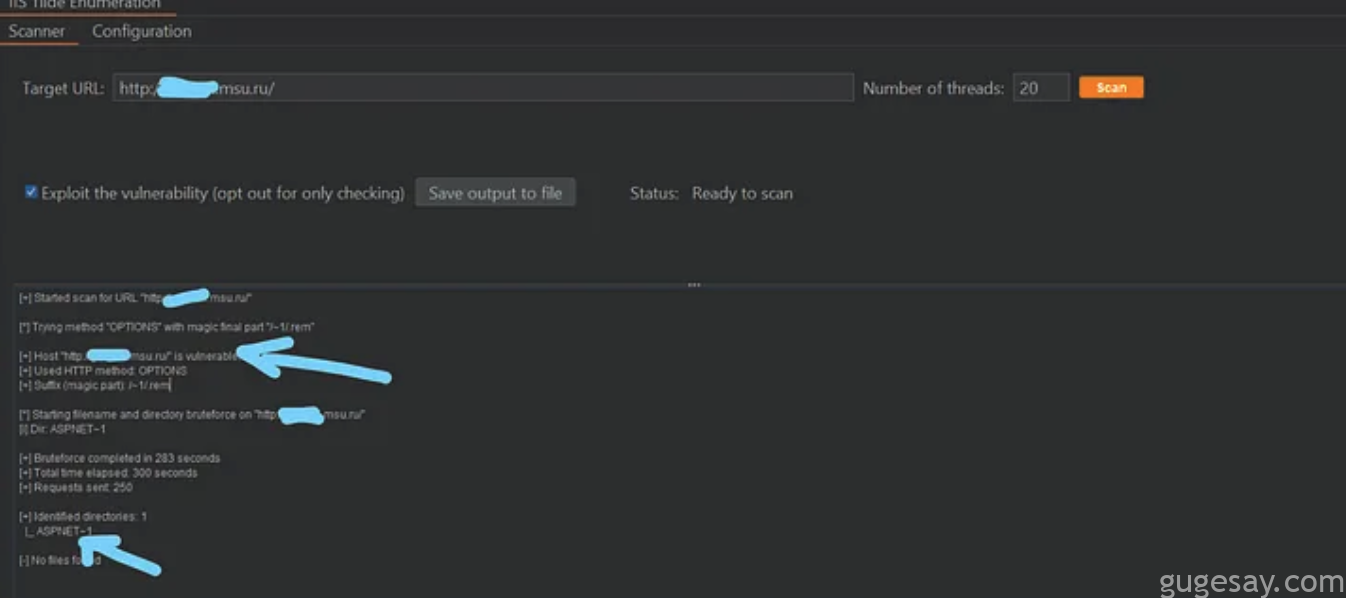

习惯用Burp的同学,可以使用IIs Tlide Enumration Scanner插件,来一键帮你完成扫描。

扫描结束后,可以在下方看到相应的扫描结果。

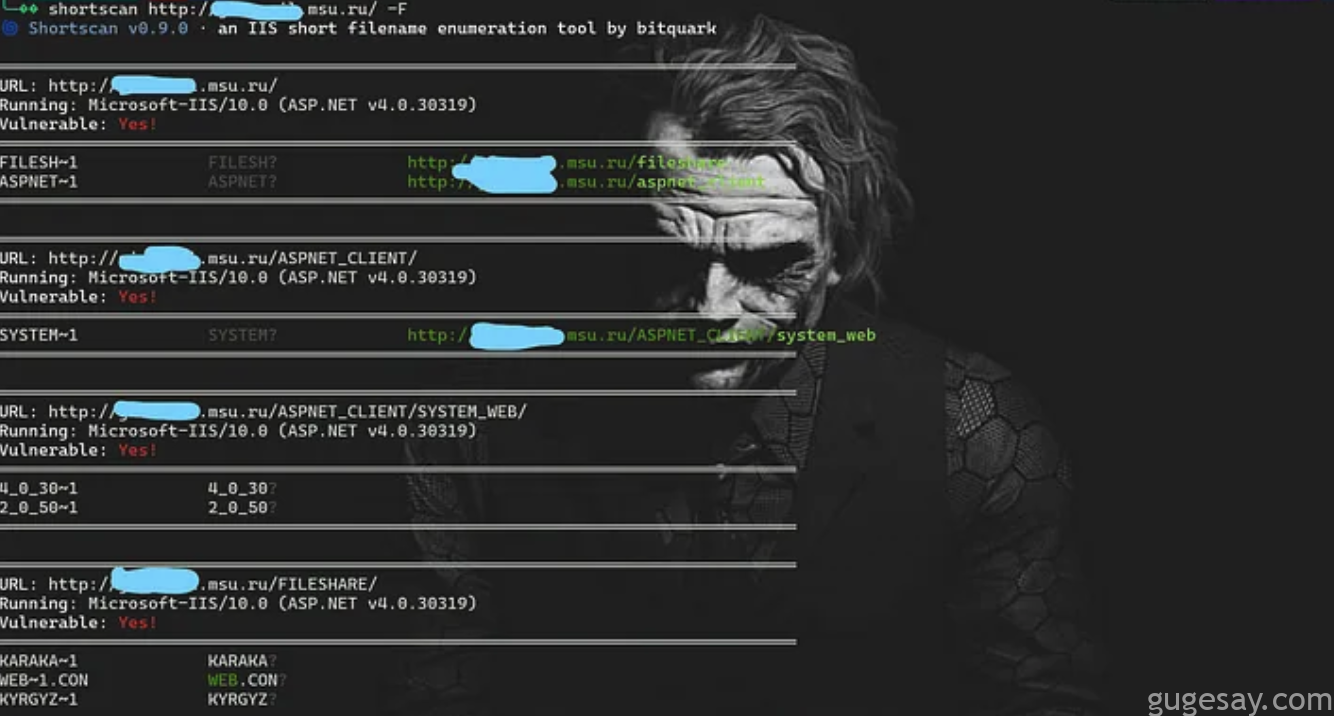

短文件名扫描

推荐使用shortscan这款开源工具,安装如下:

go install github.com/bitquark/shortscan/cmd/shortscan@latest

使用也很简单:

shortscan http:target.com -F

当然,短文件名工具也有不少:

https://github.com/irsdl/IIS-ShortName-Scanner

https://github.com/sw33tLie/sns

https://github.com/lijiejie/IIS_shortname_Scanner

https://github.com/0xRTH/IISRecon

根据个人喜好选择食用即可。

你学会了么?

更多IIS漏洞挖掘:https://gugesay.com/archives/3331