背景介绍

文章来自一位国外名叫Santosh Kumar Sha的印度白帽子,本篇文章中用到的工具如下:

工具列表

-

gau(Corben):https://github.com/lc/gau

-

waybackurls(tomnomnom): https://github.com/tomnomnom/waybackurls

-

BurpSuite — https://portswigger.net/burp

工具配合使用

子域查询:

subfinder -d xxx.com silent

gau -subs xxx.com

waybackurls xxx.com当然,也可以将结果保存至文本文件:

gau -subs xxx.com | unfurl domains>> vul1.txt

waybackurls xxx.com | unfurl domains >> vul2.txt

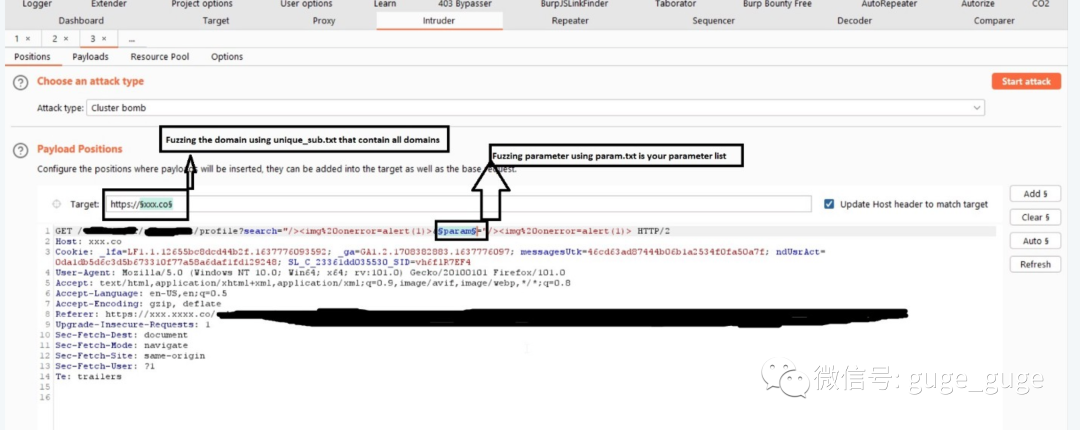

subfinder -d xxx.com -silent >> vul3.txt然后收集所有子域信息,去重并保存至unique_sub.txt:

cat vul1.txt vul2.txt vul3.txt | sort -u >> unique_sub.txt接着为模糊测试的参数创建列表:

gau -subs xxx.com | grep “=” | sed ‘s/.*.?//’ | sed ‘s/&/n/’ | sed ‘s/=.*//’ >> param1.txt

waybackurls xxx.com | grep “=” | sed ‘s/.*.?//’ | sed ‘s/&/n/’ | sed ‘s/=.*//’ | sort -u >> param2.txt同样去重后,保存至param.txt:

cat param1.txt param2.txt | sort -u >> param.txtOK,现在我们有了用于模糊测试的子域和参数列表。

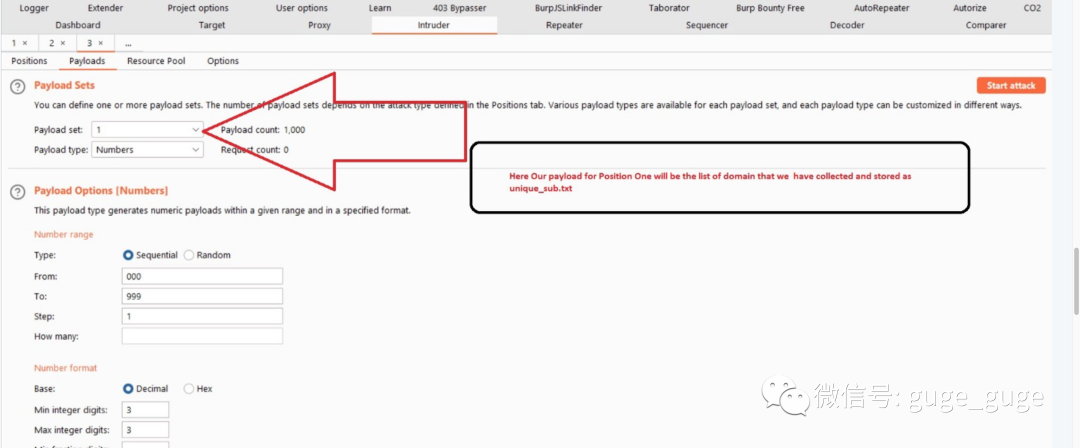

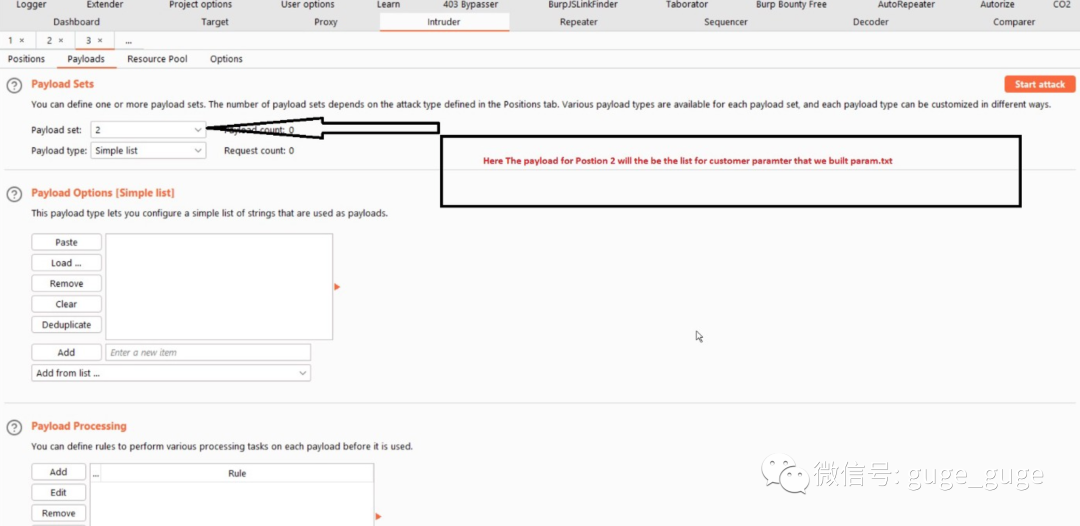

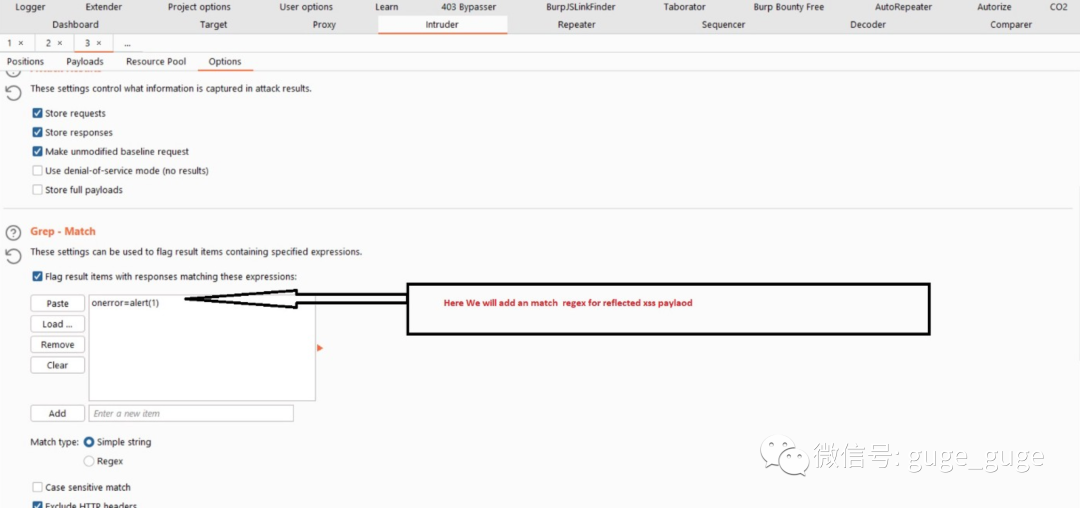

BurpSuite自动化

使用场景:

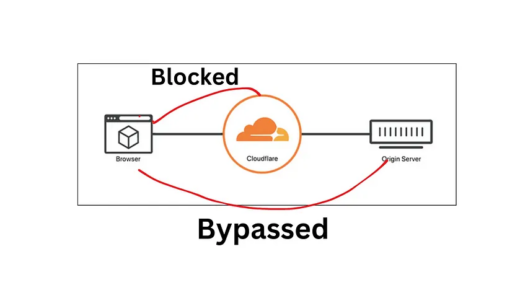

当发现某个参数反映在 HTML 标签内,在进行 XSS测试时,发现被 WAF 一一阻止,尽管尝试了多种编码和解码技术想要绕过WAF,但均未成功,所以不禁思考为什么不在其他子域上尝试尝试呢?说干就干!掏出BurpSuite,只要4步:

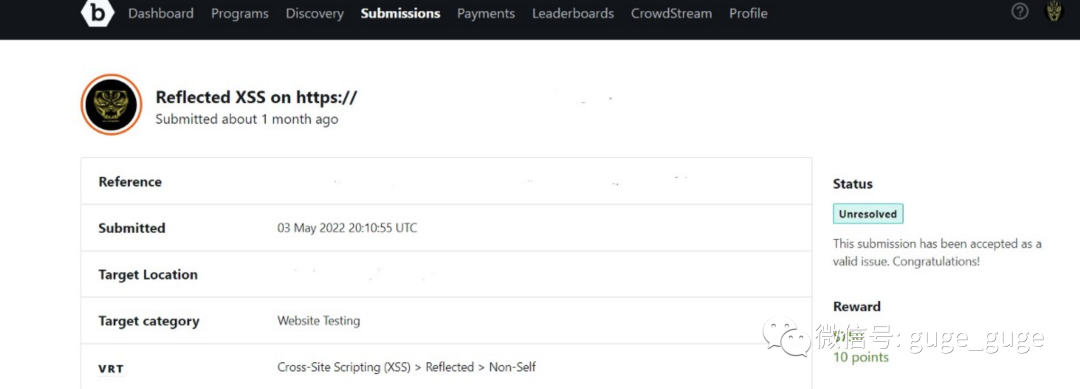

白帽小哥成功找到多个反射型XSS漏洞,并因此获得了赏金奖励($750)。

你学废了么?