一、事件概览:加密货币世界的"9·11时刻"

2025年2月21日,全球第二大加密货币交易所Bybit遭遇史诗级黑客攻击,黑客从其以太坊冷钱包中盗取40.1万枚ETH(价值约15亿美元),打破加密货币史上单次被盗金额纪录。

更令人震惊的是,这场攻击通过一场精心设计的"界面魔术"攻破了多重签名冷钱包——这个被行业视为"终极保险箱"的安全防线。

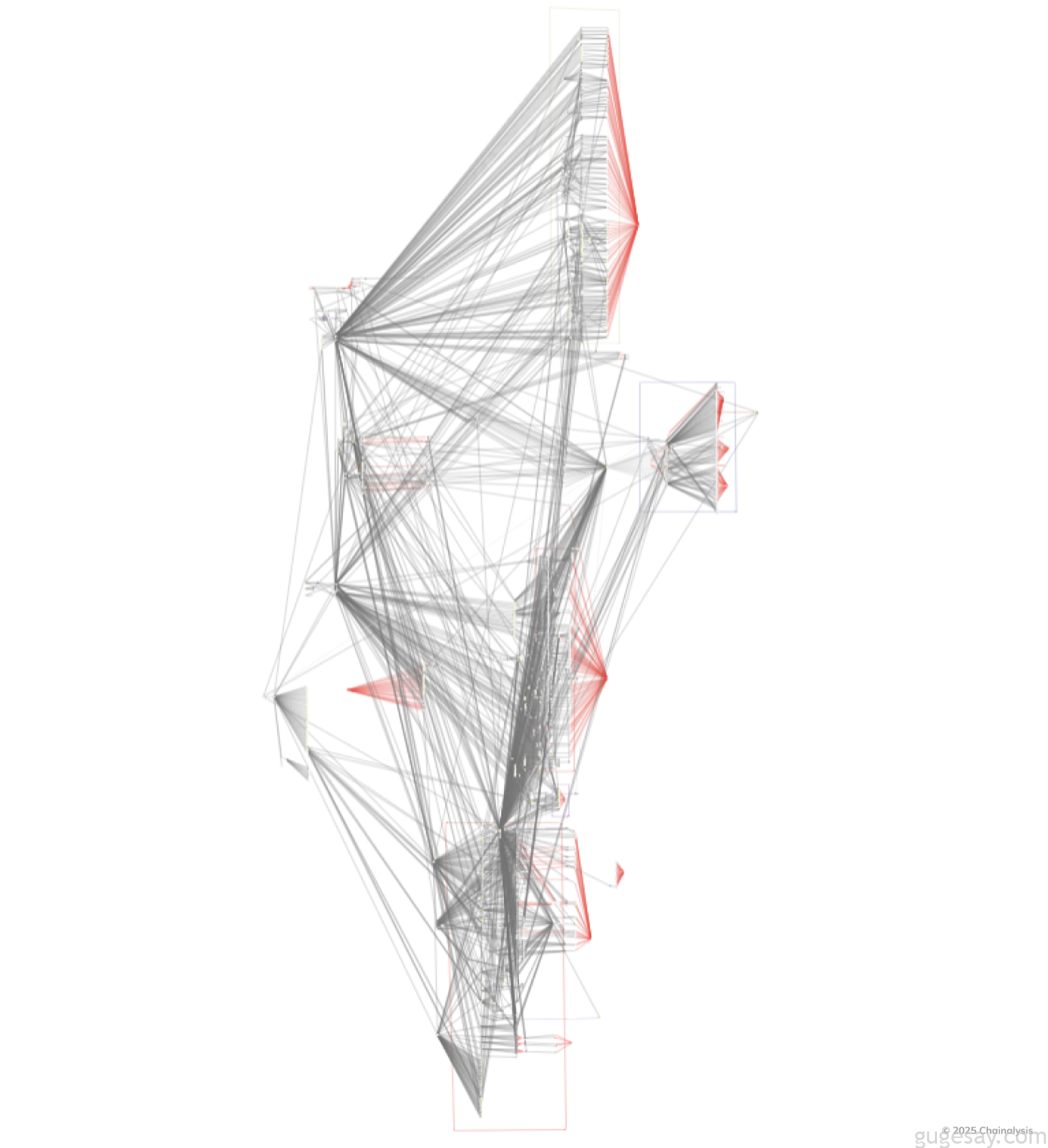

(复杂的洗钱链,来自Chainalysis Reactor)

二、攻击全流程复盘:一场教科书级的社会工程学攻击

第一阶段:潜伏渗透(2月19日-2月21日)

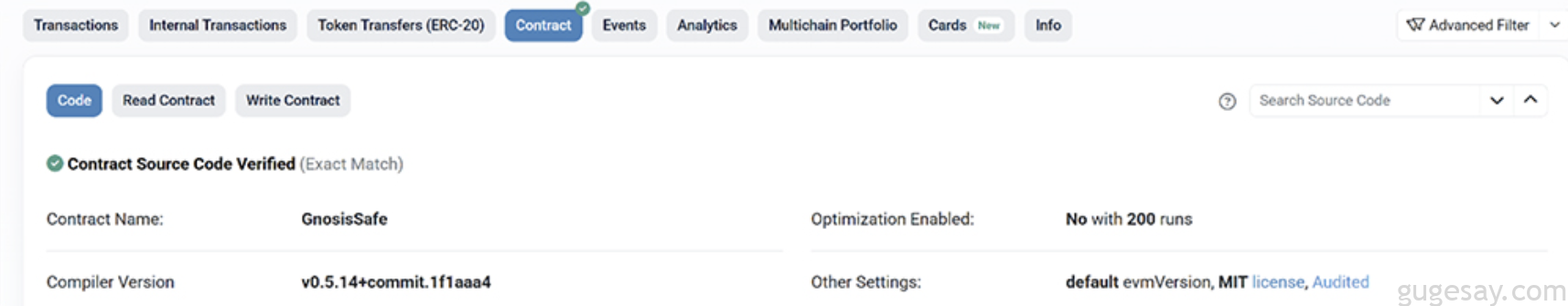

- 恶意合约部署:黑客提前3天部署恶意合约(地址:0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516),内含后门函数

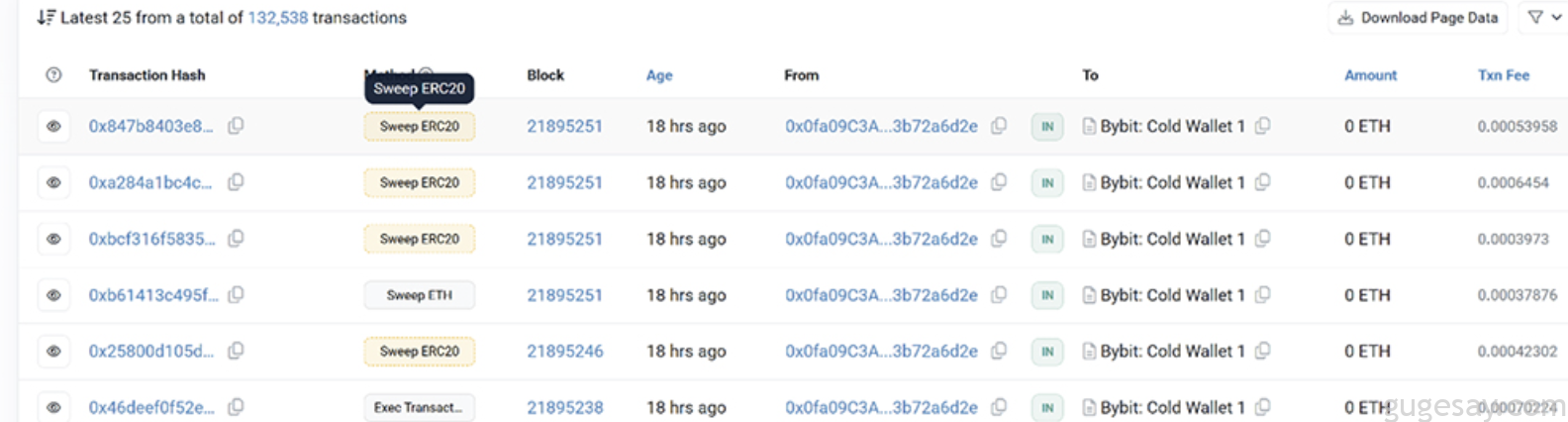

sweepETH和sweepERC20

- 鱼叉式钓鱼攻击:伪装成审计机构向Bybit员工发送携带木马的PDF文件,入侵至少3名多签审批人员设备

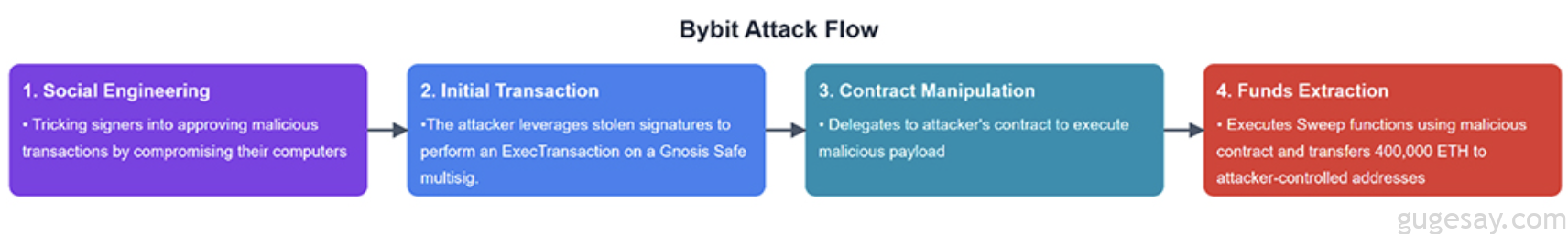

第二阶段:偷梁换柱(2月21日14:16 UTC)

-

界面欺骗:篡改Safe多签钱包前端,显示"正常转账至热钱包"的假界面,实际交易数据指向恶意合约

-

存储槽篡改:通过

DELEGATECALL修改安全合约存储槽SLOT[0],将主合约指向黑客控制的地址(相当于偷换银行金库密码锁) -

签名劫持:利用硬件钱包无法解析复杂交易的缺陷,诱导审批人员"盲签"恶意交易

第三阶段:资金转移(2月21日14:16 – 23:30 UTC)

-

闪电拆分:40.1万ETH被拆分成40多个地址,每个地址沉淀1万ETH

-

跨链洗钱:通过Thorchain将4万ETH兑换为BTC,利用LiFi进行跨链混币

-

市场扰动:被盗资金抛售引发ETH价格暴跌6.7%,USDe稳定币短暂脱钩

三、技术深潜:颠覆认知的三大攻击创新

1. 存储槽劫持术

通过覆盖智能合约存储槽SLOT[0](存储主合约地址的关键位置),黑客实现了"狸猫换太子"式的合约劫持,这种攻击方式首次在大型交易所得手,暴露出DELEGATECALL函数的潜在风险

2. 硬件钱包视觉欺骗

硬件钱包的显示屏仅能显示交易前16字节数据,黑客通过构造超长数据字段,使审批人员看到的交易摘要与实际内容完全不符

3. 多维度反侦查体系

-

时间战术:72%被盗ETH静默在冷地址,等待监管关注度下降

-

混币矩阵:采用Chainflip+ChangeNow+Thorchain组合洗钱通道

-

地址污染:通过小额USDT转账混淆资金追踪

四、危机应对:价值12.3亿美元的生死时速

Bybit应急三板斧

-

流动性急救:通过Bitget等机构拆借4万ETH,动用29.5亿USDT储备

-

链上追凶:联合Chainalysis冻结4000万美元资产,启动10%赏金计划

-

用户安抚:72小时内处理53亿美元提现,CEO连续直播稳定市场信心

行业联防机制

-

交易所联盟:MEXC、KuCoin 等平台协助监控资金流向

-

技术升级:Safe Protocol 暂停服务升级硬件签名验证模块

-

监管响应:欧盟加速推进MiCA法案,要求交易所每日披露储备金证明

五、安全建议

-

操作三原则

- 大额转账前必做1美元测试交易

- 核对网址SSL证书与Github官方库哈希值

- 使用专用设备进行多签操作,与日常网络物理隔离

-

资产配置策略

- 交易所资产不超过总持仓20%

- 定期将盈利转入自托管钱包

-

紧急响应预案

- 关注@ZachXBT等链上侦探的实时警报

- 掌握Arkham Intelligence等链上追踪工具

参考资料

https://www.chainalysis.com/blog/bybit-exchange-hack-february-2025-crypto-security-dprk/

https://research.checkpoint.com/2025/the-bybit-incident-when-research-meets-reality/

https://thehackernews.com/2025/02/bybit-confirms-record-breaking-146.html