背景介绍

国外白帽小哥在枚举 GoogleVRP 目标的子域时,注意到一个奇怪的子域。

该子域允许普通用户创建帐户登录到该帐户,于是小哥开始探索它提供的功能和提供的销售服务。

发现过程

白帽小哥首先使用 nuclei 运行他的私有模版,以获得该目标的一些基本了解,很快便发现了一处开放重定向,但不幸的是, Googleo VRP 并不接受开放重定向漏洞。

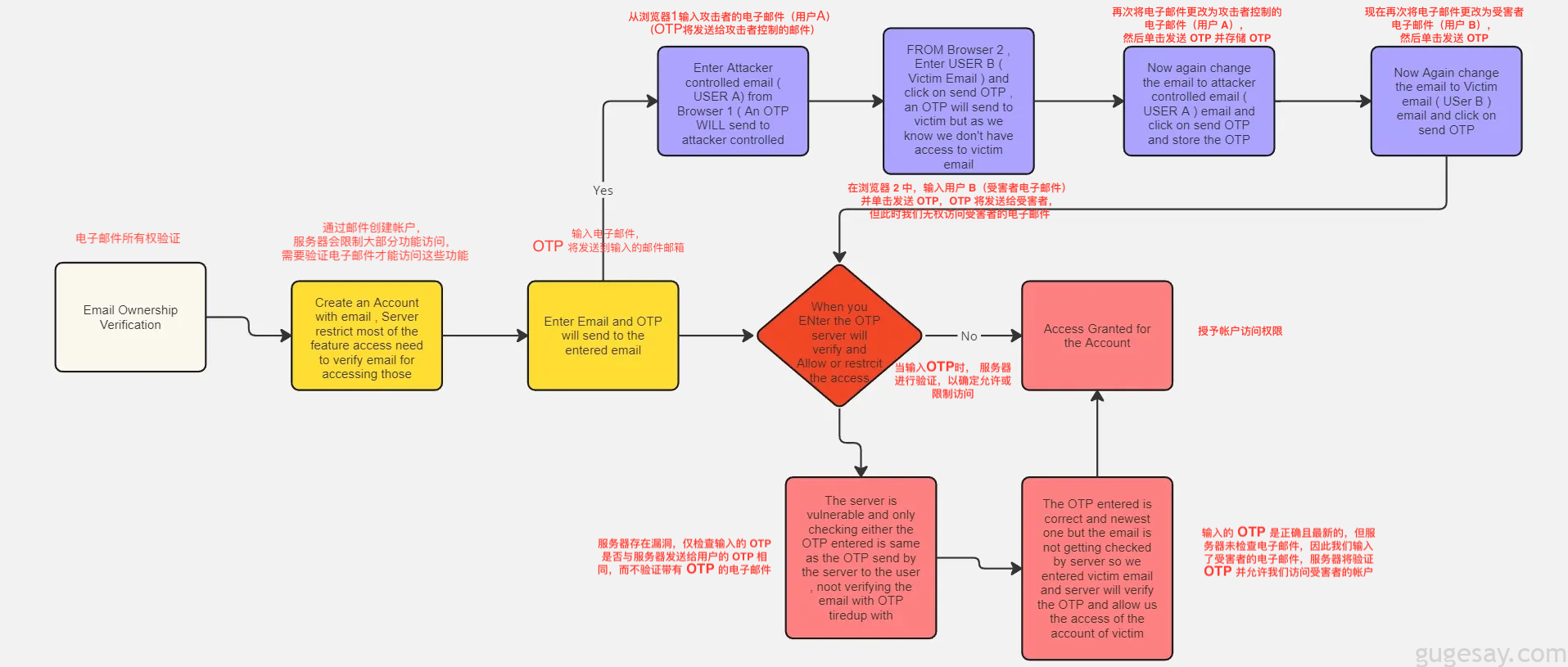

又过了不久,用于通过 OTP 验证用户所有权的功能成功引起了小哥的注意,“蜘蛛感应”提醒小哥,这里一定存在漏洞,一定要深入挖掘!

漏洞利用的整体流程见下方翻译图(一图胜千言):

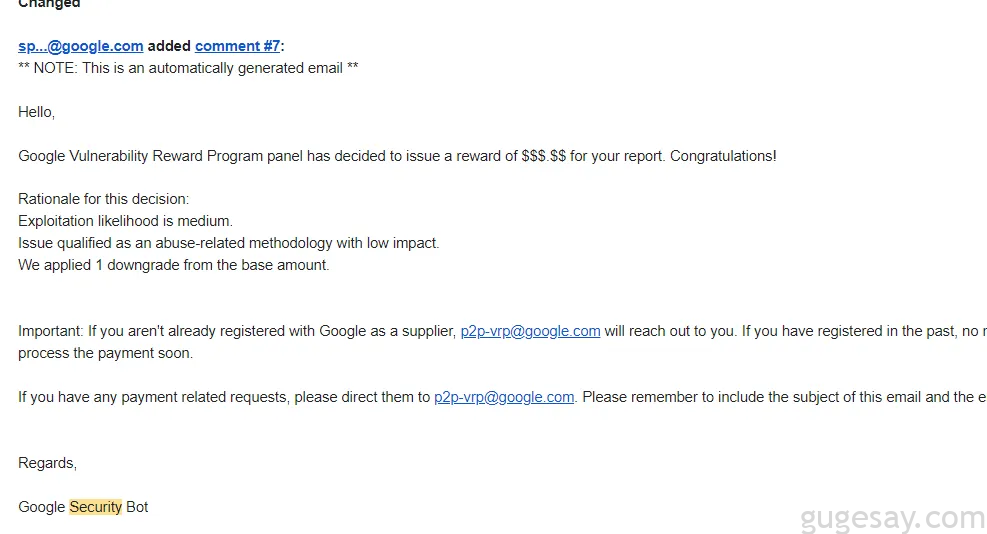

最终小哥也顺利收获Google的赏金奖励。