概述

相信很多人最近都被 OpenSSH 的 CVE-2024-6387 漏洞(称为 regreSSHion)刷屏了,随着该漏洞越来越多的利用信息披露,但目前尚未有人成功实现远程代码执行(RCE)。安全巨头 Palo Alto Networks 表示,无需过度恐慌,并指出虽然该漏洞至关重要,但导致大规模利用的可能性不大。

事件梳理

Qualys 于 7 月 1 日披露,其安全研究人员发现了一个严重的 OpenSSH 漏洞(一种利用竞争条件的安全漏洞),未经身份验证的攻击者可以利用该漏洞进行远程代码执行(RCE)。

通过拿该漏洞与Log4Shell进行比较,Qualys称利用该漏洞可能导致完全的系统接管,从而部署恶意软件和后门。

该安全漏洞最终被命名为 regreSSHion,因为它是 2006 年首次修补的 OpenSSH 漏洞的回归——该问题于 2020 年被重新引入,最近在发布 9.8p1 版本时意外修补。

Qualys 使用 Shodan 和 Censys 进行搜索显示,互联网上有超过 1400 万个可能易受攻击的 OpenSSH 实例,数据显示大约有 700,000 个系统易受此漏洞攻击。

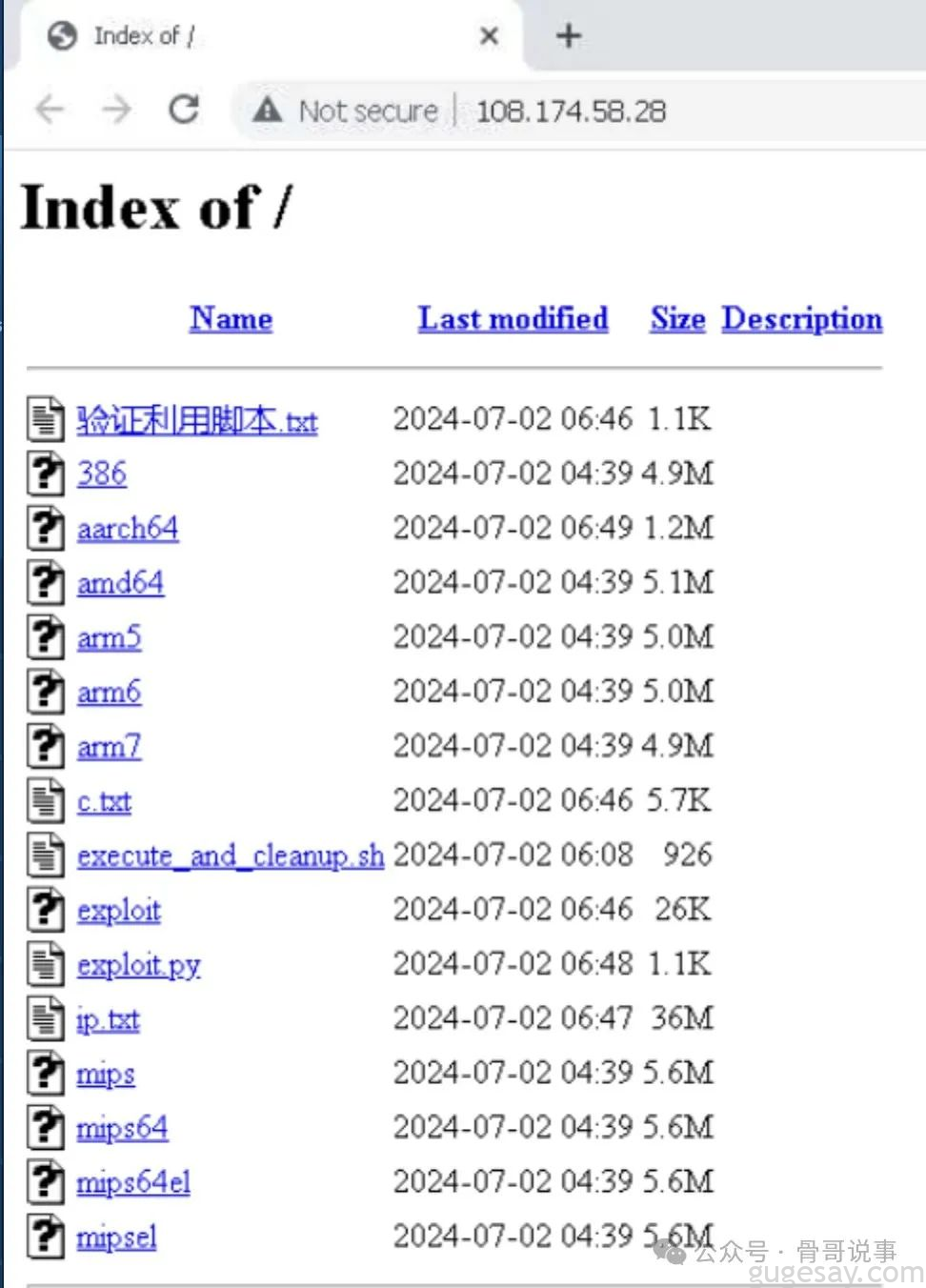

Qualys 提供了技术细节,但未发布概念验证(PoC)代码,然而,有人已在互联网上公布疑似 PoC 漏洞的代码。

安全研究员 Raghav Rastogi 称,看到某公网 IP 地址似乎在尝试利用 CVE-2024-6387,但截止目前未确认有在野利用的尝试。

总结

其实利用 CVE-2024-6387 并非易事,在实验中,大约需要10,000次尝试才能赢得利用所需的竞争条件,这个过程大概需要几小时到一周的时间才能获得远程 Root Shell。

Dazz 的联合创始人兼首席技术官 Tomer Schwartz 称:“从本质上讲,这是一种统计学漏洞:它需要大量的尝试才能赢得竞争条件并成功执行任意代码,并且攻击者需要克服相当多的障碍。即使在最好的情况下,也需要 4 个多小时才能运行。”

在 OpenSSH 9.8 的发布说明中,开发人员指出,仅在基于 32 位 glibc 的 Linux 系统上演示了漏洞利用,并指出 OpenBSD 不受影响。

“在64位系统上的利用被认为是可能的,但目前尚未得到证明。这些攻击很可能会得到改进” OpenSSH开发人员称。“对非glibc系统的利用是可以想象的,但目前依然尚未得到确认。”

缺乏 ASLR 的系统或修改 OpenSSH 以禁用每次连接 ASLR 重新随机化的下游 Linux 发行版用户…可能更容易被利用。

以上内容由骨哥翻译并整理。