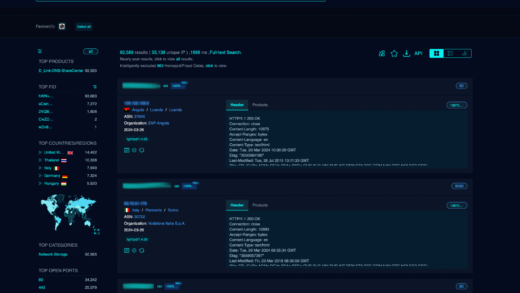

德国波鸿鲁尔大学的两名安全研究人员发现,PuTTY客户端和相关组件“在 NIST P-521 (椭圆曲线数字签名算法)的情况下会生成严重偏差的 ECDSA 随机数”,从而实现密钥完全恢复。该漏洞目前被编号为 CVE-2024-31497。

研究人员解释称:“在恶意攻击者看到任何 PuTTY 组件在同一密钥下生成的大约 60 个有效 ECDSA 签名后,随机数偏差允许完全恢复 NIST P-521 密钥。”,同时研究人员指出,所需的签名可以通过恶意服务器或其他来源获得,例如签名的 Git 提交。

受影响的版本包括0.68至0.80的PuTTY,其中0.81的版本已经修复了该漏洞,目前还有一些依赖于PuTTY的产品,如FileZilla,WinSCP,Tortoise Git和TortoiseSVN,同样会受到了影响,这些产品同样可以使用补丁或制定相应的缓解措施。

NIST 警告称,该漏洞可能允许供应链攻击。

信息来源:https://www.securityweek.com/critical-putty-vulnerability-allows-secret-key-recovery/