一、前言

根据Fortinet最新发布的报告,一款名为Winos4.0的"超级木马"正在游戏圈疯狂传播,已有超过5万玩家中招。它就像《三体》中的"二向箔",悄无声息地入侵你的设备…

二、"游戏病毒"的三大伪装术

1. 偷梁换柱的"加速神器"

-

🎮 真实案例:某《原神》玩家下载"帧率提升工具"后,电脑开始自动发送诈骗邮件

-

🔍 病毒真相:这些工具内置"XOR加密模块",会将正常文件替换为恶意代码(类似把可乐瓶里的饮料换成毒药)

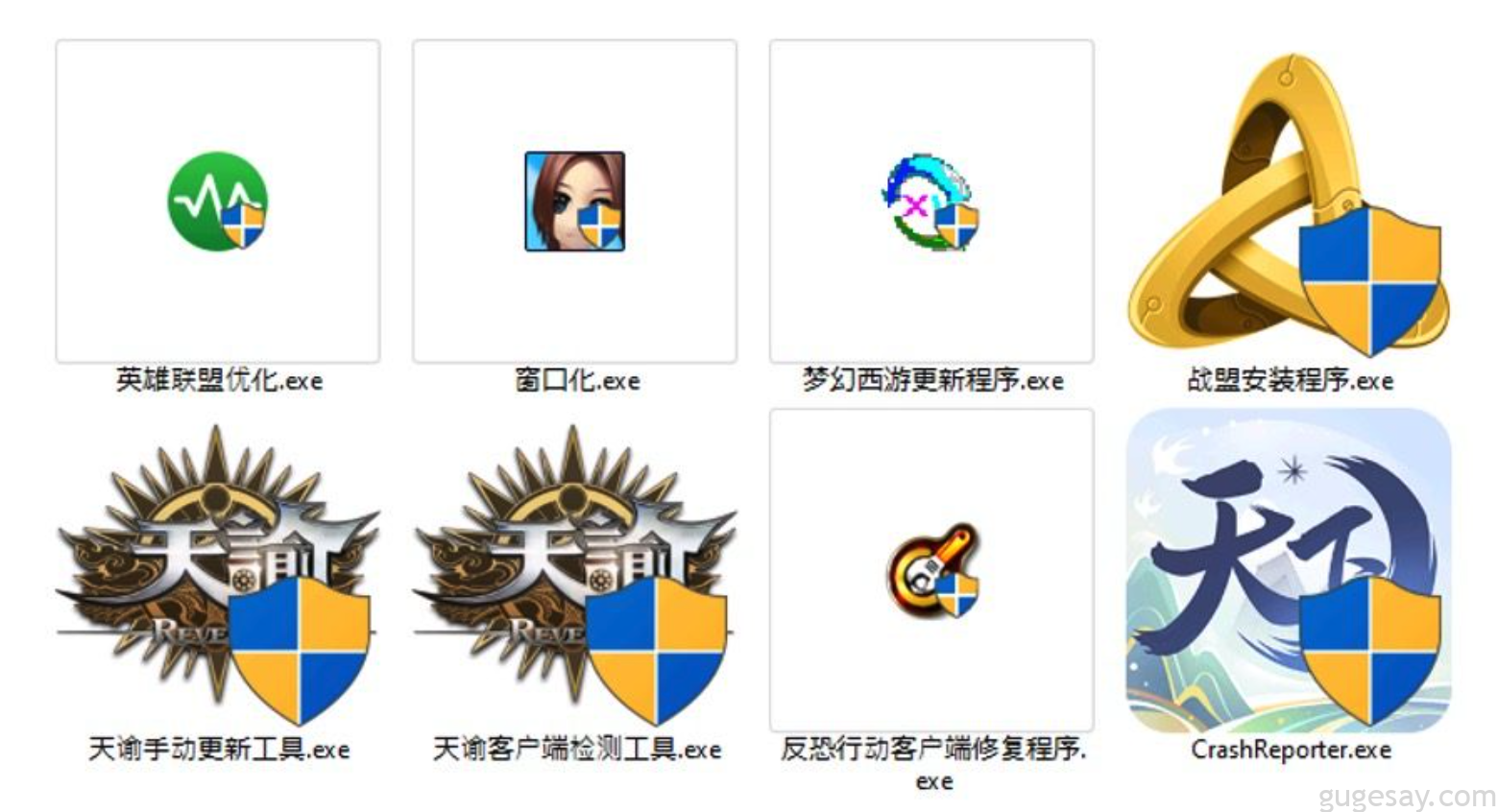

2. 暗藏杀机的"游戏更新包"

-

🕹️ 经典套路:"《永劫无间》V2.3紧急补丁"实为病毒载体

-

⚠️ 危险信号:文件大小异常(正常补丁约500MB,病毒文件仅30MB)、并要求关闭杀毒软件

3. 钓鱼邮件"组合拳"

-

📧 最新骗局:伪装成"Steam夏季促销"的邮件附件暗中携带病毒

-

💡 友情提醒:注意邮件发件人后缀(如[email protected]为假域名)、警惕压缩包中的.dll后缀文件

三、病毒五大危害

- 账号收割机:自动记录游戏平台的账号密码(包括Steam、Epic等)

- 设备劫持犯:将你的电脑变成"矿机"或DDoS攻击工具

- 隐私透视镜:通过摄像头偷拍、麦克风窃听(类似《黑镜》中的监控剧情)

- 企业突破口:如果连接公司WiFi,可能引发连锁入侵

- 资金吸血鬼:篡改支付链接、劫持虚拟货币交易

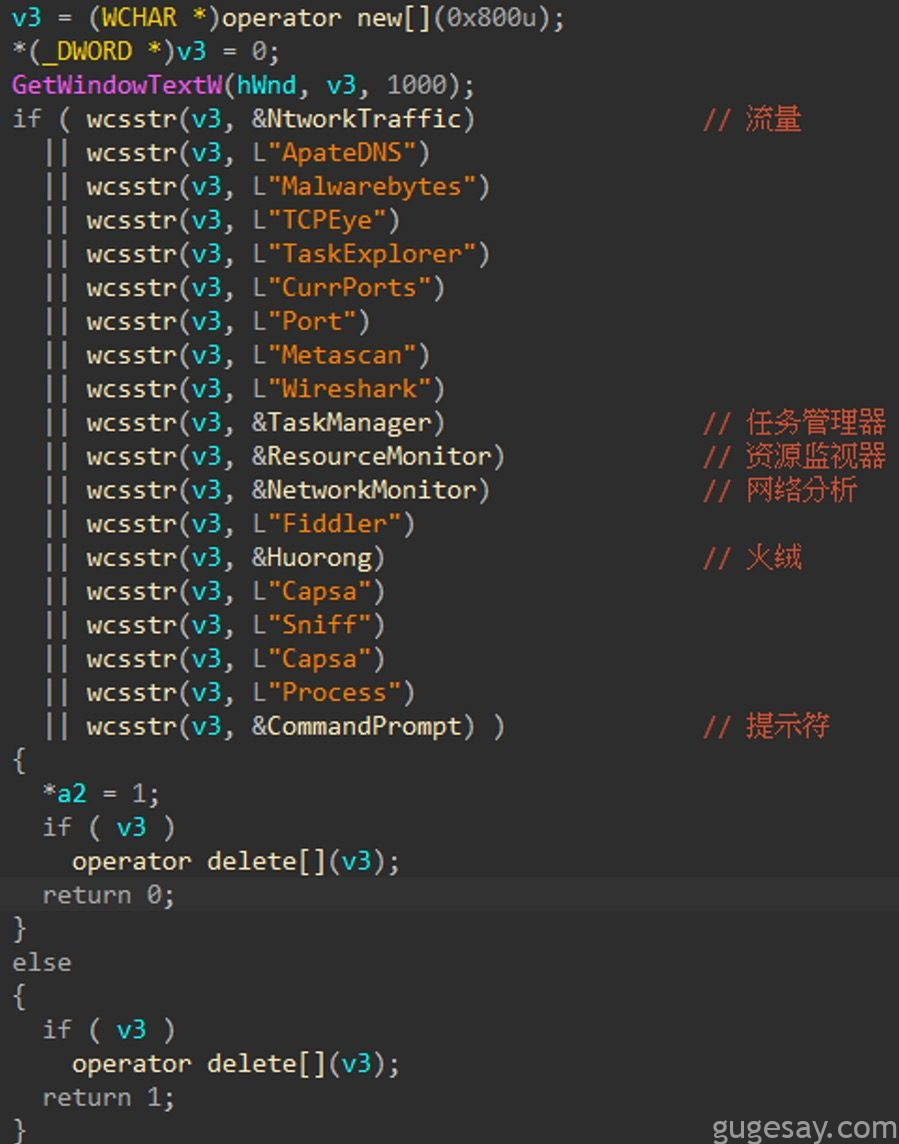

技术宅冷知识:这个病毒会识别31种杀毒软件,遇到卡巴斯基就"装死",发现Windows Defender才"出手"!

四、Winos4.0的"黑科技"解密

技术基础

- 基于Gh0st RAT开发的高级模块化框架,功能对标Cobalt Strike

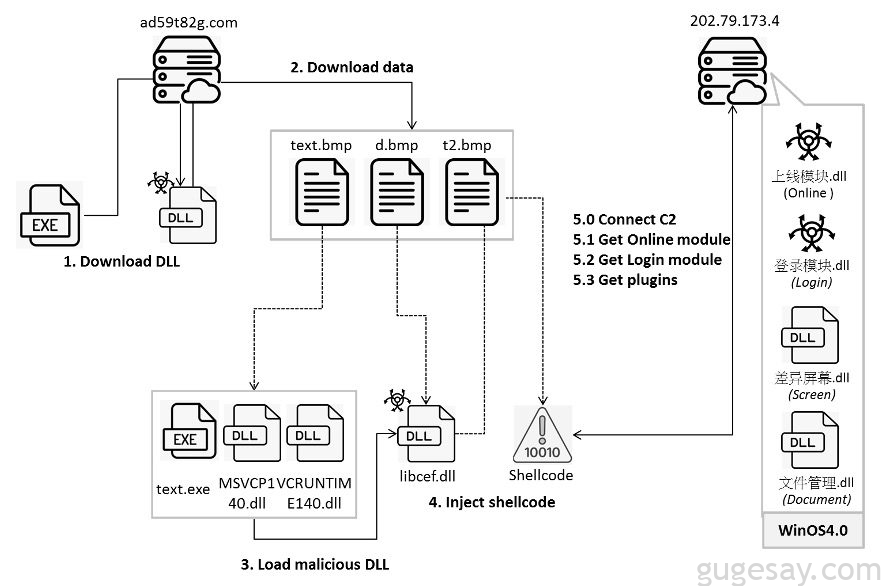

- 支持多阶段攻击链:环境部署、持久化、数据窃取、C2通信及插件扩展(截屏、文档管理、键盘记录等)

- 近期变种(如ValleyRAT)新增功能:加密货币挖矿、禁用杀软(

EDR/AV)、利用漏洞驱动(如TrueSight)

1. 模块化架构:像乐高一样灵活组装

Winos4.0采用模块化设计,每个功能都是独立的"积木",可以根据目标定制攻击模块。

- 信息窃取模块:专门窃取游戏账号、支付密码

- 持久化模块:通过修改注册表、创建计划任务,确保病毒在重启后仍然存活

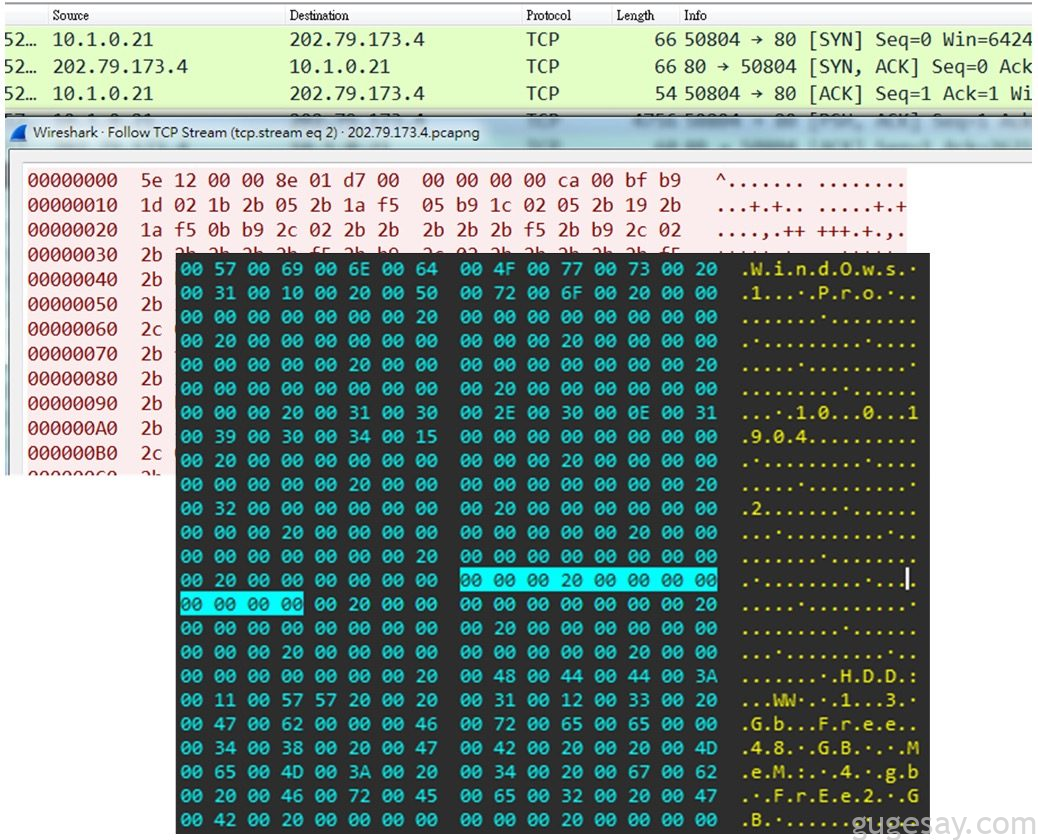

- C2通信模块:与黑客控制服务器建立连接,接收指令、上传数据

2. 加密机制:隐藏真身的"变色龙"

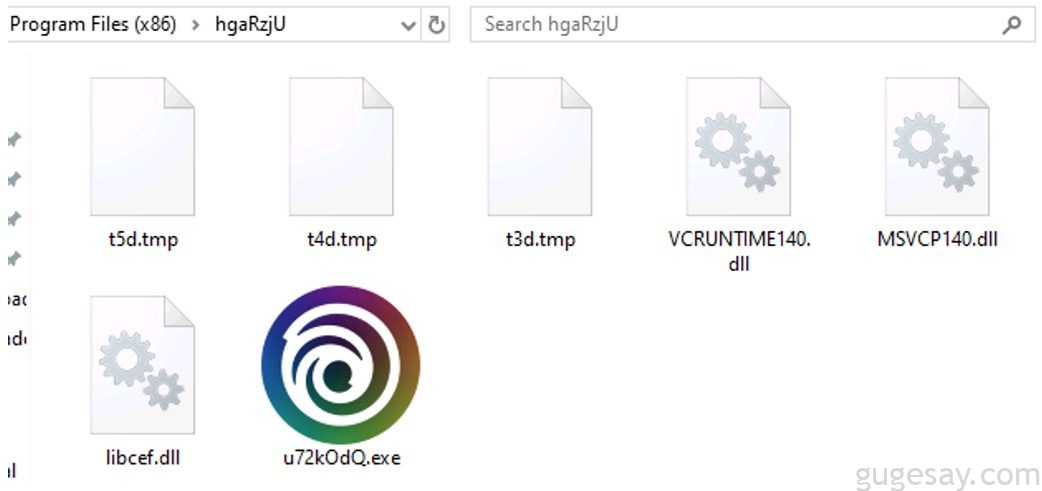

- XOR加密:恶意代码被加密成看似无害的BMP图片或TMP文件,绕过传统杀毒软件的扫描

- 动态解密:运行时动态解密恶意DLL(如you.dll、libcef.dll),降低被发现的概率

3. 反检测技术:与安全软件玩"猫鼠游戏"

- 进程检查:病毒运行前会扫描系统中是否有杀毒软件进程(如卡巴斯基、Avast),如果发现就"装死"或暂停恶意行为

- 行为伪装:模拟正常程序的行为模式,避免触发异常警报

4. 攻击链:从下载到控制的"完美犯罪"

- 初始入侵:通过伪装成游戏优化工具、钓鱼邮件附件等进入目标设备

- 本地感染:运行后解密恶意模块,部署到系统关键目录

- 持久化:创建启动项或计划任务,确保病毒长期驻留

- C2通信:与黑客服务器建立加密连接,下载后续攻击模块

- 最终目标:窃取数据、控制设备、传播扩散

5. 跨平台能力:不只是PC的威胁

虽然主要针对Windows系统,但Winos4.0具备跨平台潜力,未来可能扩展到macOS、Linux等平台,进一步扩大攻击范围。

五、幕后黑手

安全专家追踪发现,这些攻击与代号Silver Fox(银狐)的黑客组织有关。

该组织专门研发"游戏外挂式病毒",近期还盯上了《幻兽帕鲁》《绝地求生》等爆款游戏。更可怕的是——病毒已进化出AI伪装技术,能自动生成不同游戏的定制化界面!

六、恶意文件特征

URL

hxxp://ad59t82g[.]com/1/lon2[.]bmp

hxxp://ad59t82g[.]com/1/text[.]bmp

hxxp://ad59t82g[.]com/1/d[.]bmp

hxxp://ad59t82g[.]com/1/t2[.]bmp

hxxp://ad59t82g[.]com/1/h[.]bmp

IP 地址及主机名

ad59t82g[.]com

202[.]79[.]173[.]4

SHA256Hash

c9817d415d34ea3ae07094dae818ffe8e3fb1d5bcb13eb0e65fd361b7859eda7 NetDiagnotor.exe (天谕客户端检测工具)

284cf31ebb4e7dc827374934ad0726f72e7aaef49cadc6aa59d2a2ff672d3fe8 gpatchex.exe (梦幻西游更新程序)

b2a3aaf4eb4deb85462e1ee39c84caf2830091c1bff8014ad13147897b25e24c Duoyi (战盟安装程序)

b763d77b7aaa83d6c4a9e749cd3c7638127e755d3dc843b15b6c4afce1f468b5 劲舞团联合登录器.exe (窗口化)

dcdbc3b246233befa25b67909a01b835f1875f4047875ef13f1b801cd2da6fcd Duoyi (战盟安装程序)

3fae0495fd0acc7722c2482c0ef3c6ab9ee41acbcaac46a8933c7b36b8896378 crashreporter.exe

f41236ab5ceffc5379fcf444de358cbc6f67beb31d0e0fd3f7ed0f501eb740ff yxqxunyou.exe (英雄联盟优化)

80b1d6411e29e51e54f20f46856d31b28e087e9244693e65d022b680c4ba00ce 劲舞团联合登录器.exe (窗口化)

1a48347f5fc7c63cc03f30810f961133bd3912caf16ac403e11bc3491117181d manualupdate.exe (天谕手动更新工具)

8748bb7512f16f8122779171686abe0fa0060f1126298290e240457dc90d0aa7 MatRepair.exe (反恐行动客户端修复程序)

1354796b44239eef177431584848029161c232401a9580481dbfb5196465250e you.dll

bef32532923903b12f04b54dd06ec81661f706c3b1397bc77c45492db3919248 you.dll

033965f3063bc2a45e5bd3a57ffce098b9308668d70b9b3063f066df5f3e55dd you.dll

922512203c7b9fa67e8db2f588ff4945f63e20c4bc0aafccdba749a442808ace you.dll

04edb6585118d09205ee693a54249ed68ebbf68b3fc3d711d2aa0c815b7b3a23 shellcode

51c7f320b95a64bcff050da86c7884bb4f89a5d00073d747f0da7345c8a4501f 学籍系统.dll

ff0c28c81cd0afd78f78c79863c9f4c8afd9d3877a213dfc2dbb55360b7d93ab ConsoleApp2.exe

a27dc6e5aea0c3168117cfde2adb01f73f20881fc6485b768915216c46115064 差异屏幕.vll

8f0079a41a262536f502b4b57473effd6ab7955bc2d6e99e0910df18e990a9f6 文件管理.vll

37104f3b3646f5ffc8c78778ec5fdc924ebb5e5756cb162c0e409d24bedf406d 上线模块.dll (online module)

a30b68ed39c1517d10b747c2fcd7a72cb12dc8f434203243e7c50df0e56d17d0 登录模块.dll (login module)