背景介绍

2024 年 5 月 15 日,凌晨 3 点,国外小哥‘寂寞难耐’,于是拿起手机尝试寻找一个新的赏金目标,很幸运,小哥发现了一个大约半小时前刚刚在intigriti.com上推出的新程序。

小哥迅速打开电脑开始查看该目标的详细信息,几乎没有什么特定的范围,主要就是* .target.com ,并且该范围内有一个Web应用程序,暂且将它称为“ app.redacted.com ”。

狩猎开始

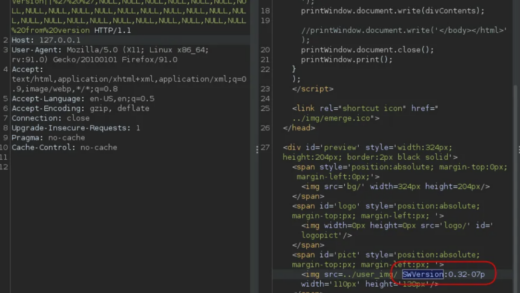

同往常一样,白帽小哥开始对“ *.target.com ”进行子域枚举和 JS 文件扫描。

同时小哥还打开另一个终端,在“ app.redacted.com ”上枚举 JS 文件。

启动浏览器并导航到目标网站后,发现该网站只有会员才能够使用。这是一个针对企业的在线学习网站。

小哥使用 wappalyzer 插件分析了该网站的技术架构,然后想到的第一件事是对敏感目录的模糊测试。

小哥常用 dirsearch 和 ffuf 来进行模糊测试,于是,首先运行了 dirsearch 进行扫描:

dirsearch -u “https://app.redacted.com” -t 150 -x 403,404,500,429 -i 200,301,302 — random-agent

小哥首先使用默认字典进行扫描,结果几秒之后,就显示文件路径 /backup.zip 的状态为 200。

查看该文件大小,令人惊讶的是该文件的大小为 11.3GB。

想来这备份文件一定有不少有趣的东西。

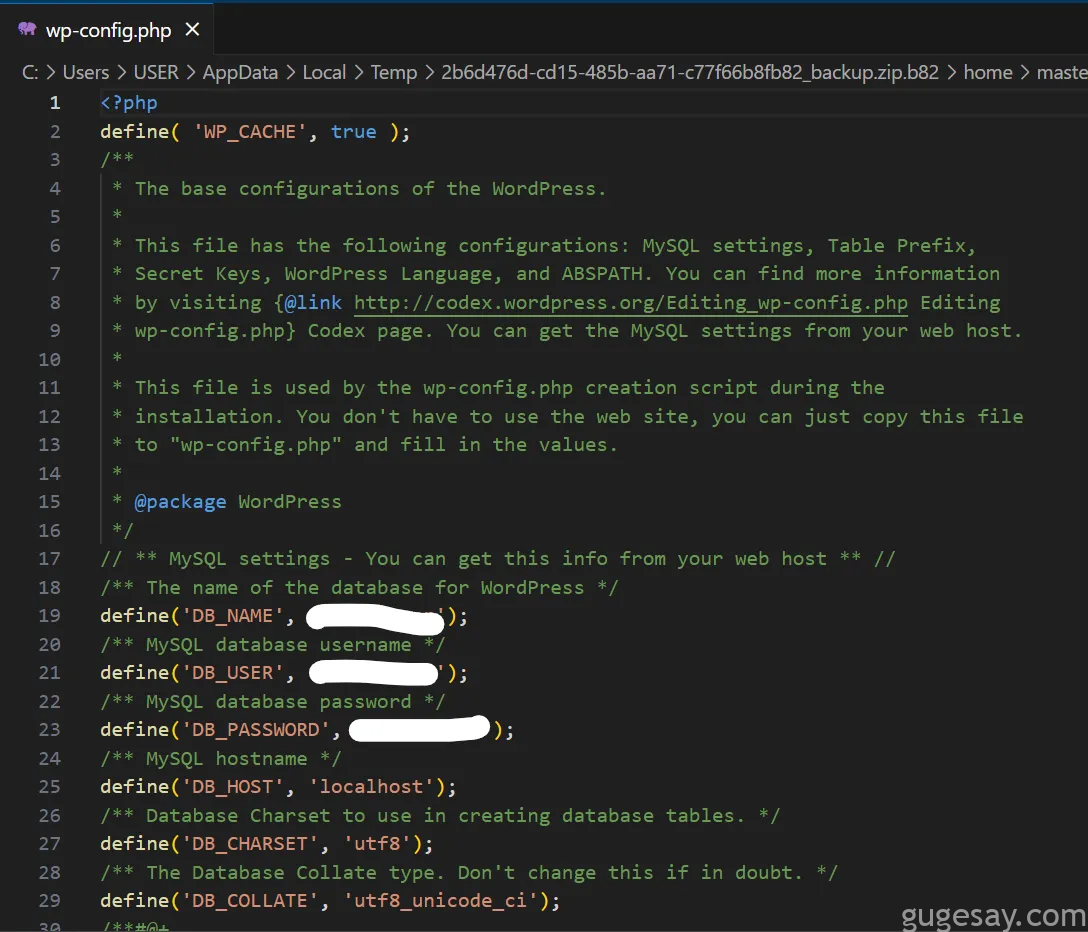

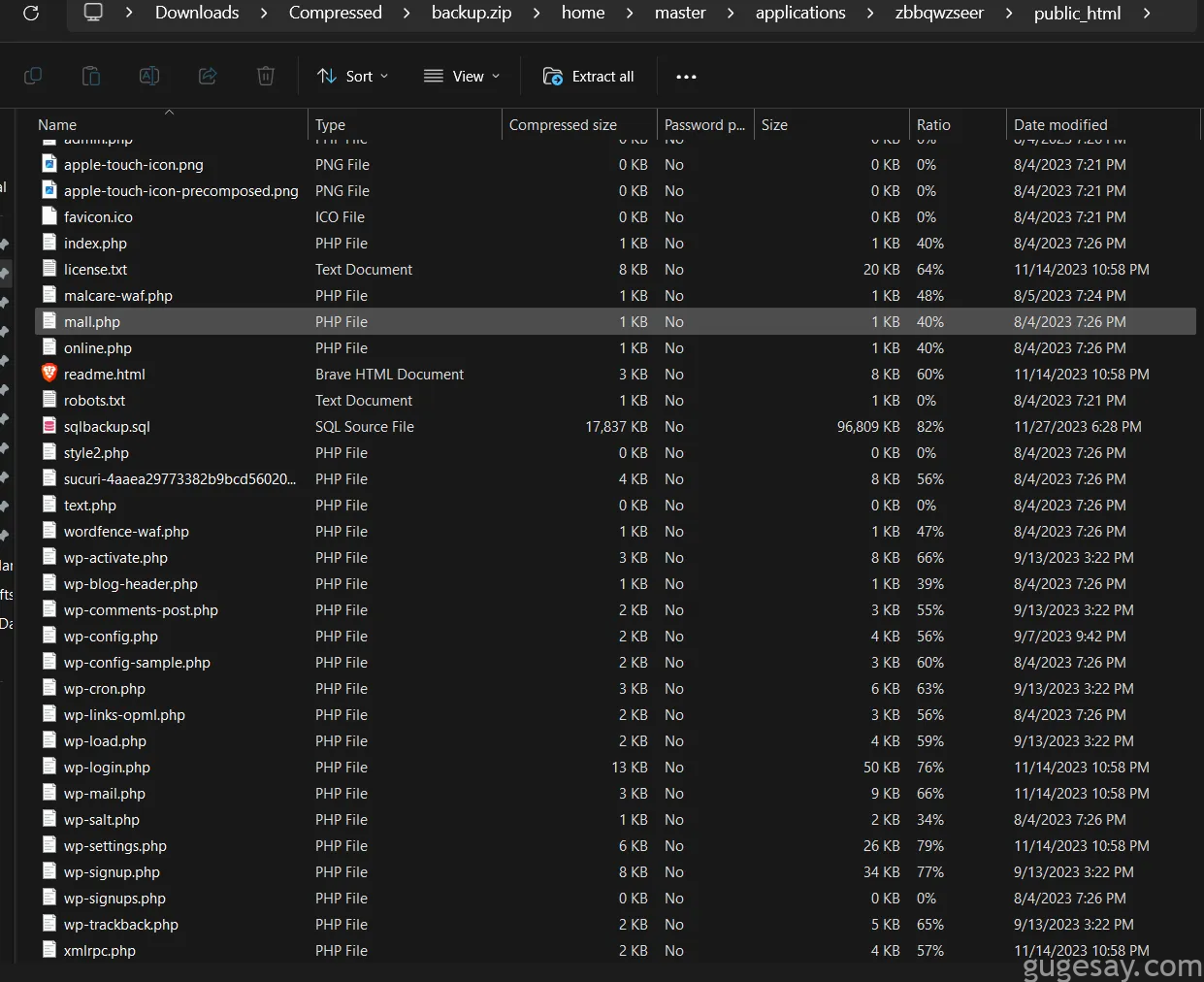

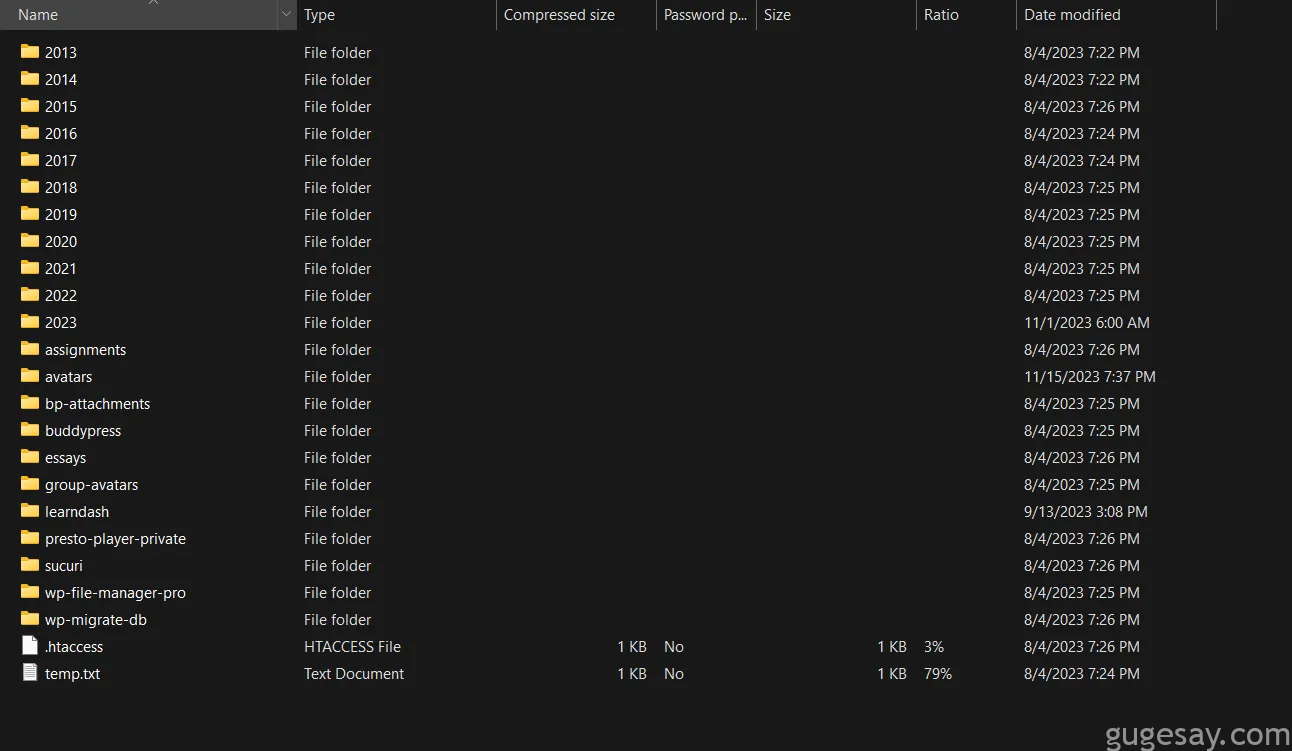

几分钟后,文件下载完成,查看文件内容,发现其中包含了许多非常敏感的信息。

该 zip 文件包含应用程序的所有源代码、应用程序配置、数据库凭据、数据库备份文件、所有本应保密的用户上传以及更多类似的高敏感信息。

小哥迅速报告该漏洞,并将漏洞严重级设置为CVSS 10.0。当天下午的漏洞报告就确认了分类,但将严重级被设置为高(7.5)。

白帽小哥对此并不满意,因为这对保密性影响很大,而且攻击复杂性也很低,小哥决定与厂商就该问题进行理论。

8 天过去了,但问题依旧悬而未决,于是小哥决定检查漏洞是否已经修复。

果然,漏洞已经解决了,因为再次访问后收到 404 错误。于是小哥再次向厂商提出交涉,既然漏洞已经修复,为什么依然没有任何后续回复。

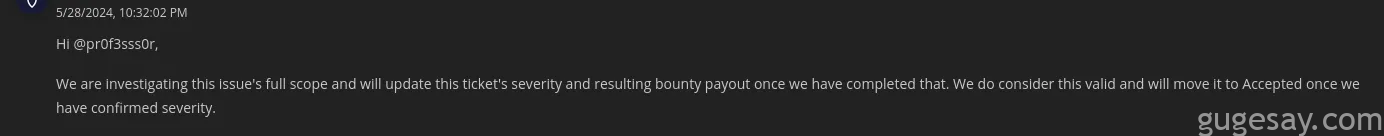

第二天便收到了厂商的回复:

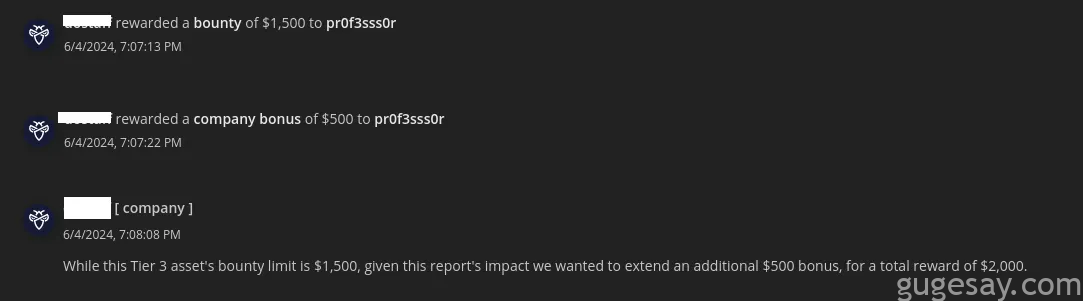

又过了6天,厂商将严重级改回了CVSS 10.0,小哥获得了 1500 美元的赏金奖励,同时还额外获得了 500 美元的奖金,以表彰该漏洞造成的影响。

骨哥语:不得不说,这样的漏洞都能被小哥碰到,同时由于提交迅速,还没有发生“撞洞”事件,真可谓运气好到爆了~

以上内容由骨哥翻译并整理。