方法分享:

首先

site:*.microsoft.com ext:aspx

可以想象这个搜索结果数量相当庞大,那么可以使用一些过滤参数来过滤那些对我们来说“相对安全”的网站:

-site:SAFE.microsoft.com

这个过滤参数是可以作为递归过滤的,对于缺少favicon.ico图标的网站,可以考虑“进一步”挖掘,通过查看页面,正下方发现 Copy right 2014 字样,推断应该很久没怎么维护了,第六感是不是在隐隐的告诉你,这网站有戏~

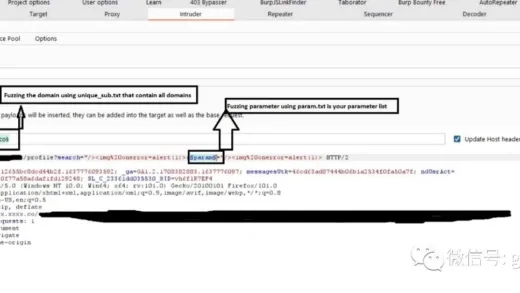

继续挖掘!URL 包含两个参数,那么针对这两个参数继续挖掘,启动 x8

X8有助于识别可能存在漏洞的隐藏参数,或揭示其它测试人员可能忽略的有趣功能。该工具由Rust编写

x8 -u XXS1.microsoft.com -w WORDLIST

结果显示参数“message”获得响应,用XSS Payloads测试看看,BOOM!触发弹窗:

message=xss%27-alert(origin)-%27

由于第一个子域使用日语,那么如果在Dork中添加日语“検索”一词,是否会出现其它有趣的结果呢?说干就干(当然递归过滤别忘记):

site:*.microsoft.com 検索 -site:SAFE.microsoft.com

其中一个 https://xss2.microsoft.com/ 子域网站引起了注意,在该子域上进行了多次尝试之后,通过view-source,成功发现如下端点:

xss2.microsoft.com/REDACTED/REDACTED?id=1&appid=22&uid=54

但是该端点的所有参数都无法利用,于是继续Dork:

site:xss2.microsoft.com/REDACTED/REDACTED

结果没有令人失望:

xss2.microsoft.com/REDACTED/REDACTED/REDACTED?id=1&appid=22&uid=54

利用第一个XSS的Payloads,成功在id参数上弹窗!

你学废了么?