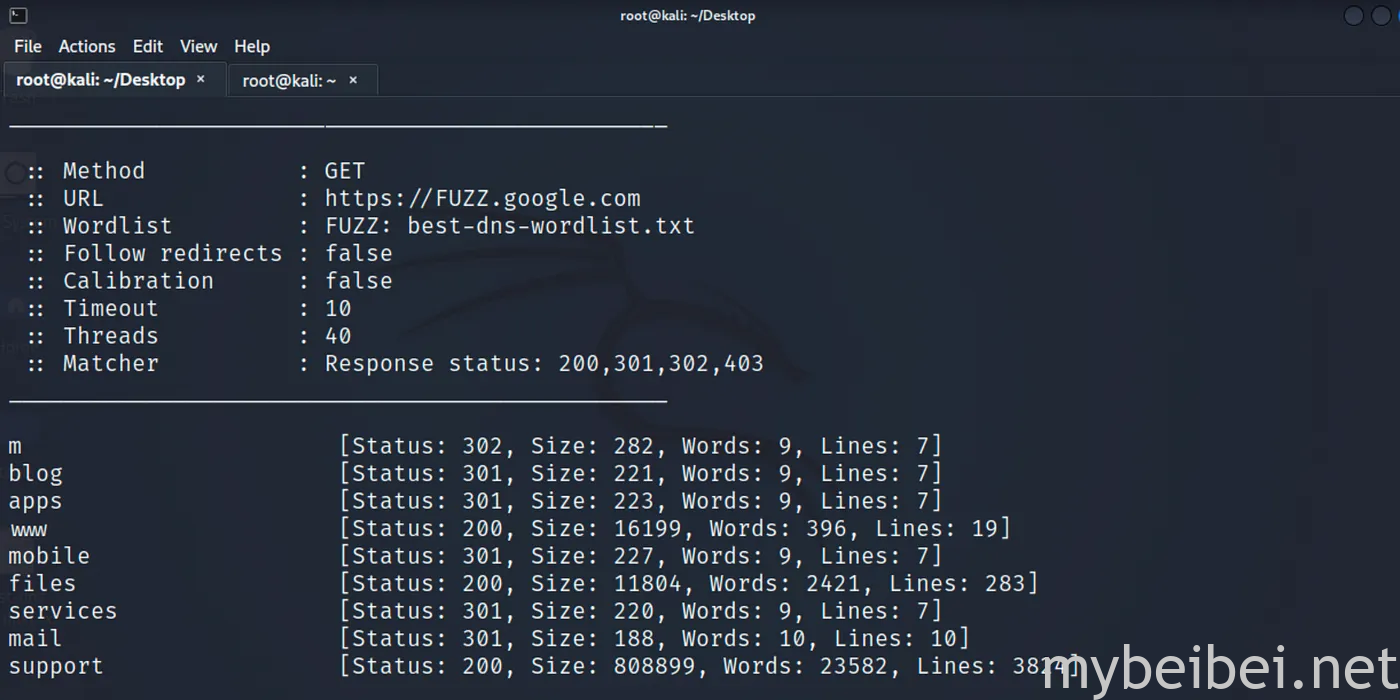

技巧 1:活动子域枚举

这是一种非常常见的技术,但许多白帽子依赖于被动子域枚举而不是主动子域枚举,来看看活动子域枚举:

使用活动子域枚举可以通过两种方式执行:

A.使用字典列表暴力破解子域:在这种技术中,我们可以使用 DNS 字典列表来暴力破解特定的子域,使用 FFuF 和 Best DNS Wordlist 可以轻松完成此操作。

ffuf -u “https://FUZZ.target.com" -w <path_to_wordlist> -mc 200,301,302,403

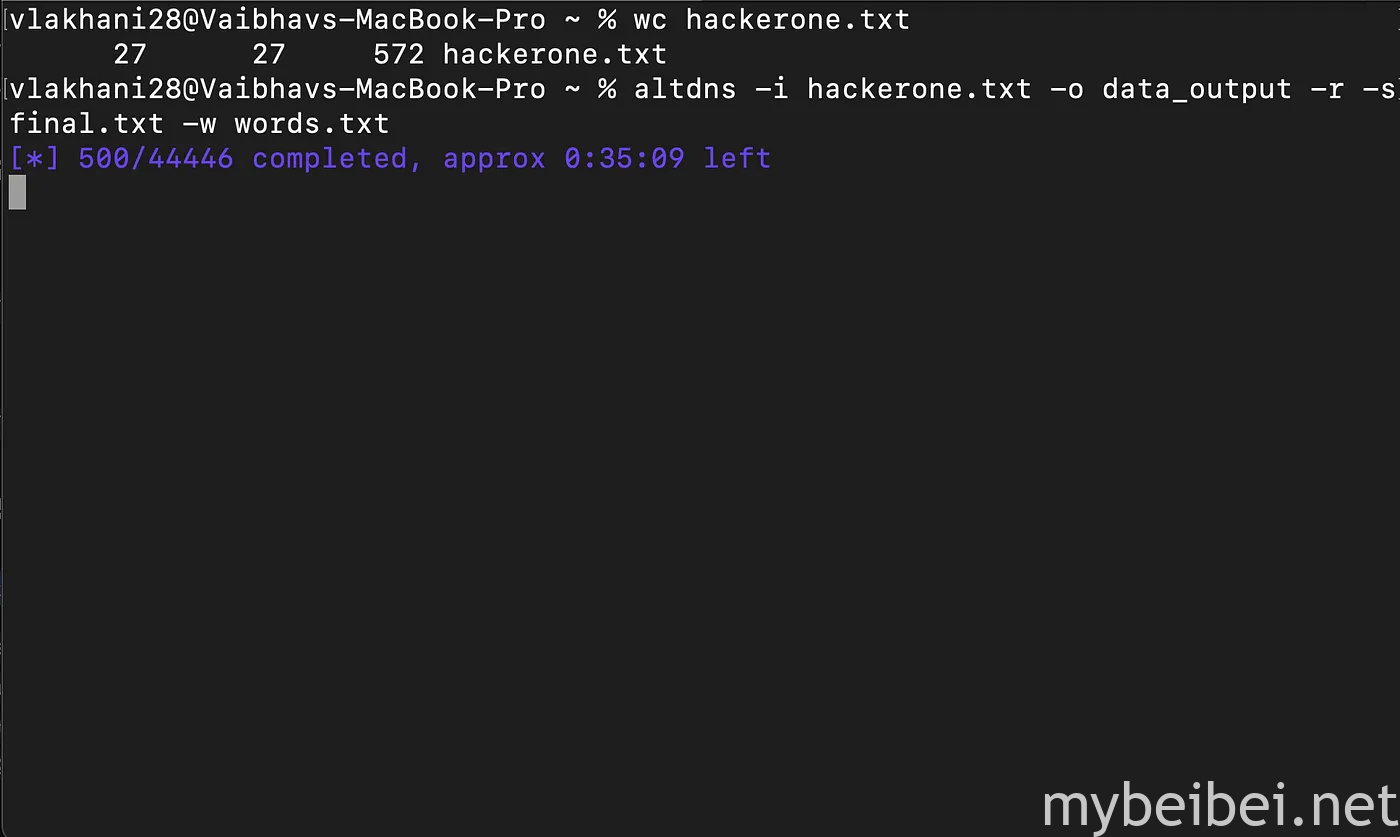

b.排列爆破:在这种技术中,可以通过使用字典列表的排列组合、突变和变换,从已知的子域创建新的子域列表,使用 altdn 可以轻松完成此操作。

altdns -i hackerone.txt -o data_output -r -s final.txt -w words.txt

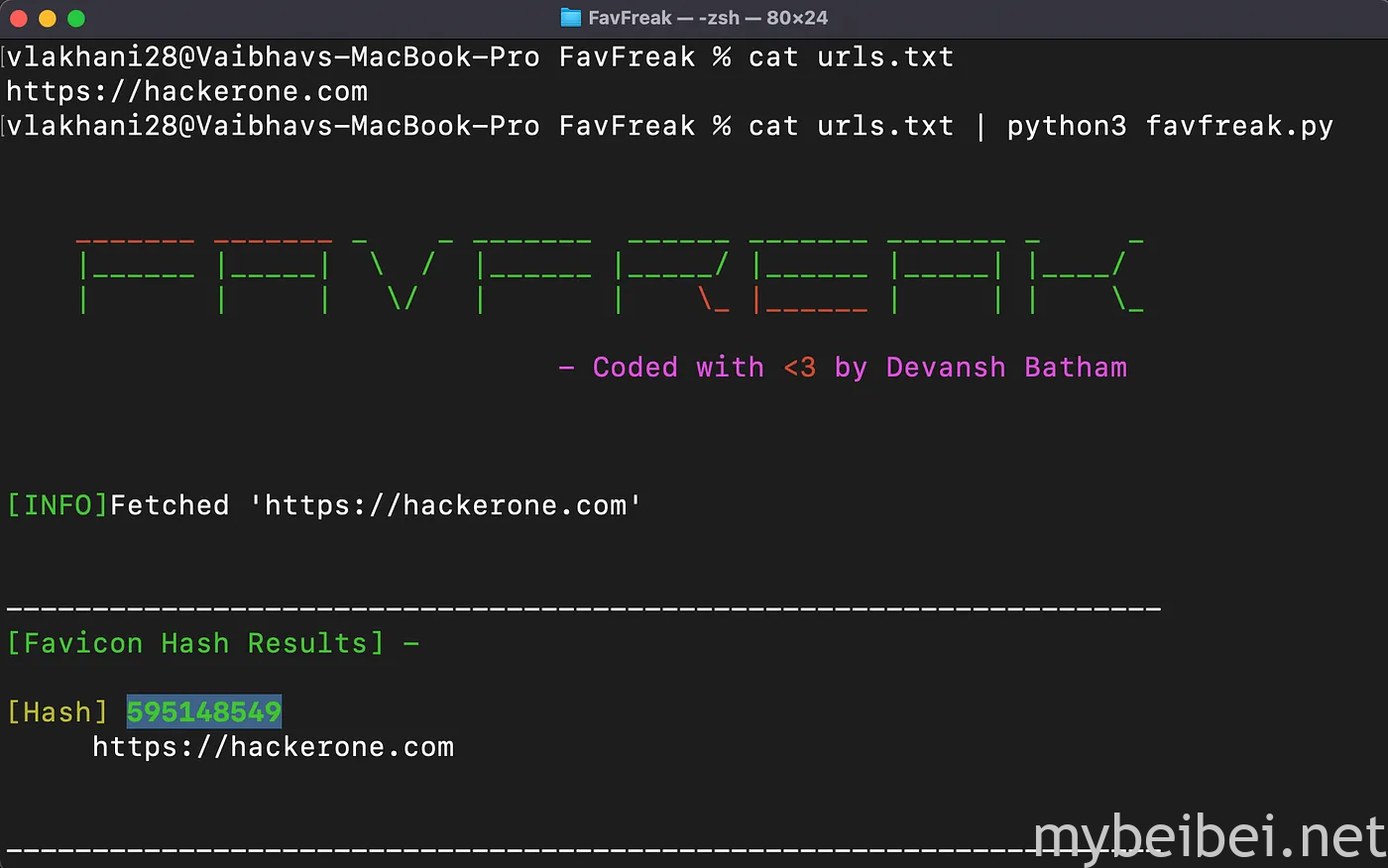

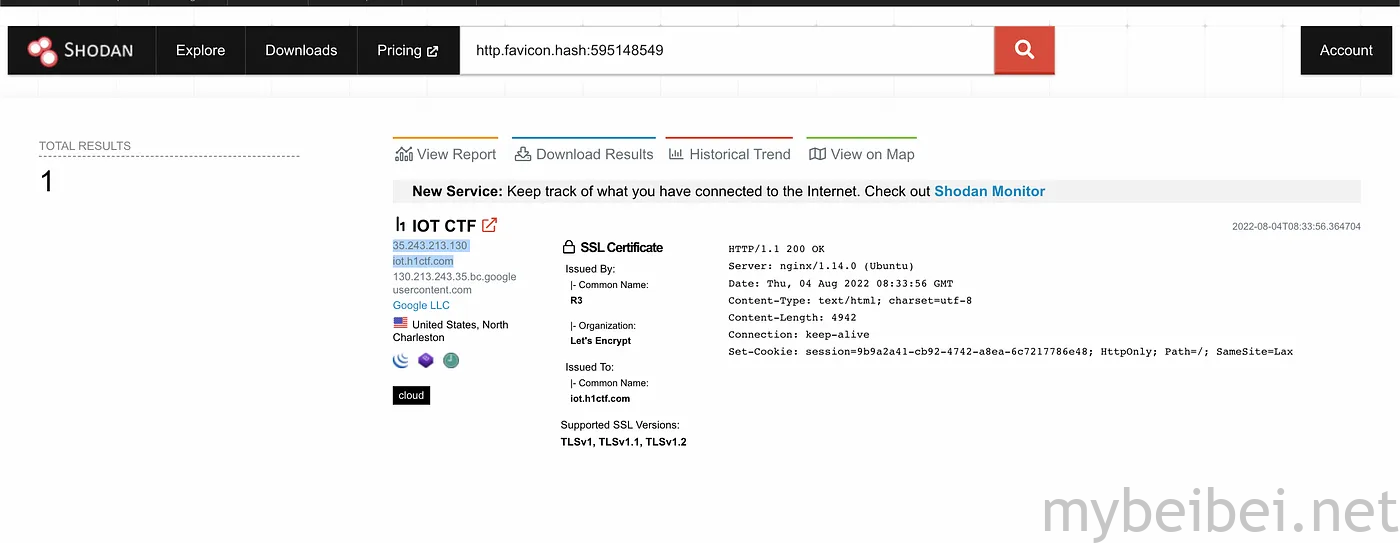

技巧 2:Favicon 哈希

网站图标是一个网站品牌的图标,每个网站图标都有一些唯一的哈希值,可用于收集具有相同哈希值的域,网站图标哈希值的计算很简单, FavFreak 是完成这项工作的最佳工具之一。

cat urls.txt | python3 favfreak.py

计算出哈希值后,就可以在 shodan 等搜索引擎上使用相同的哈希值来获取海量网站。

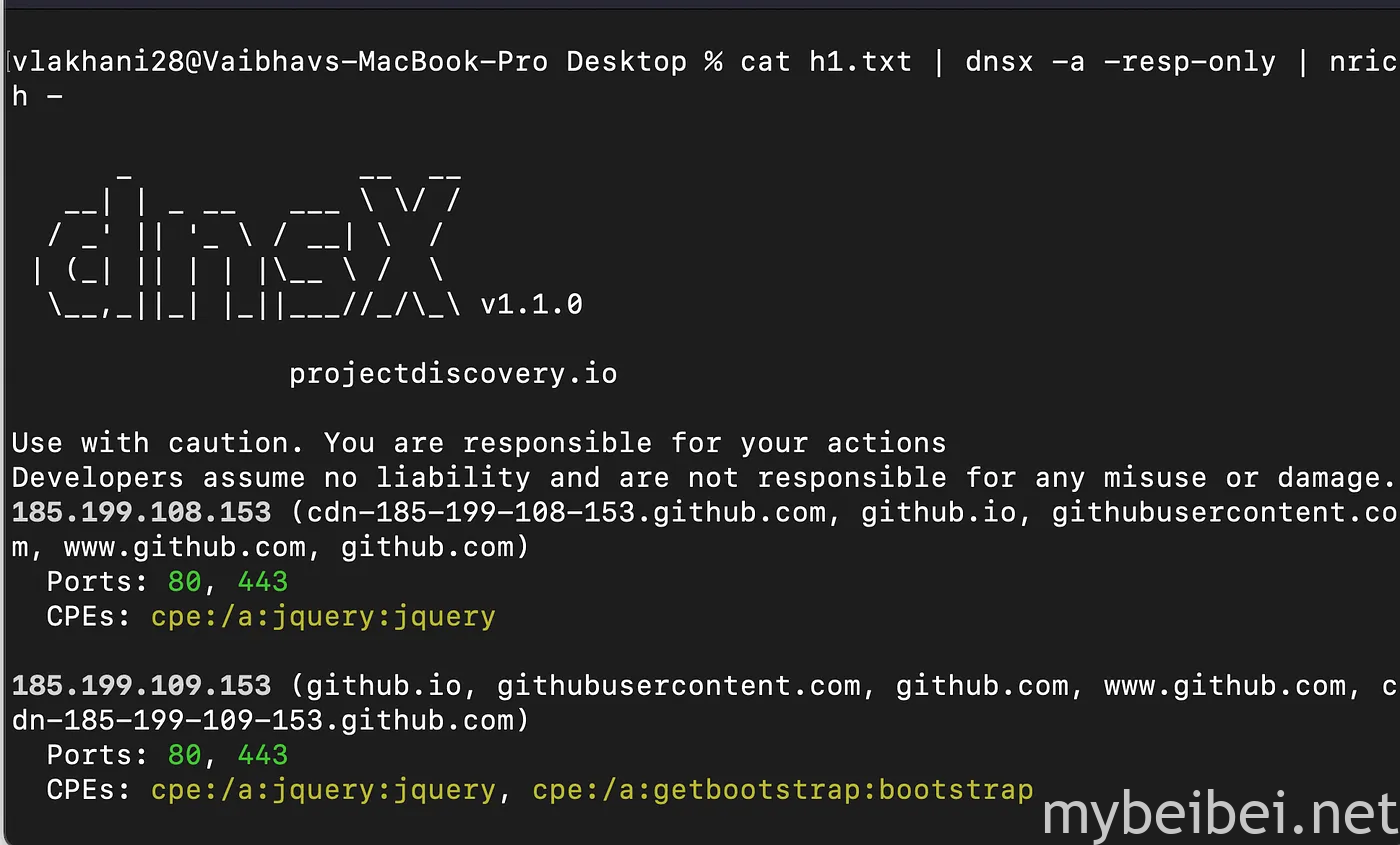

技巧3:Nrich

Nrich 是一个出色的命令行工具,可用于分析文件中的 IP 来查找 CVE 以及开放端口和漏洞。

(注意:Nrich 只接受 IP 地址作为输入,而无法接受域名,因此,使用 dnsx 工具可以轻松解决该问题。)

cat subdomains.txt | dnsx -a -resp-only | nrich -

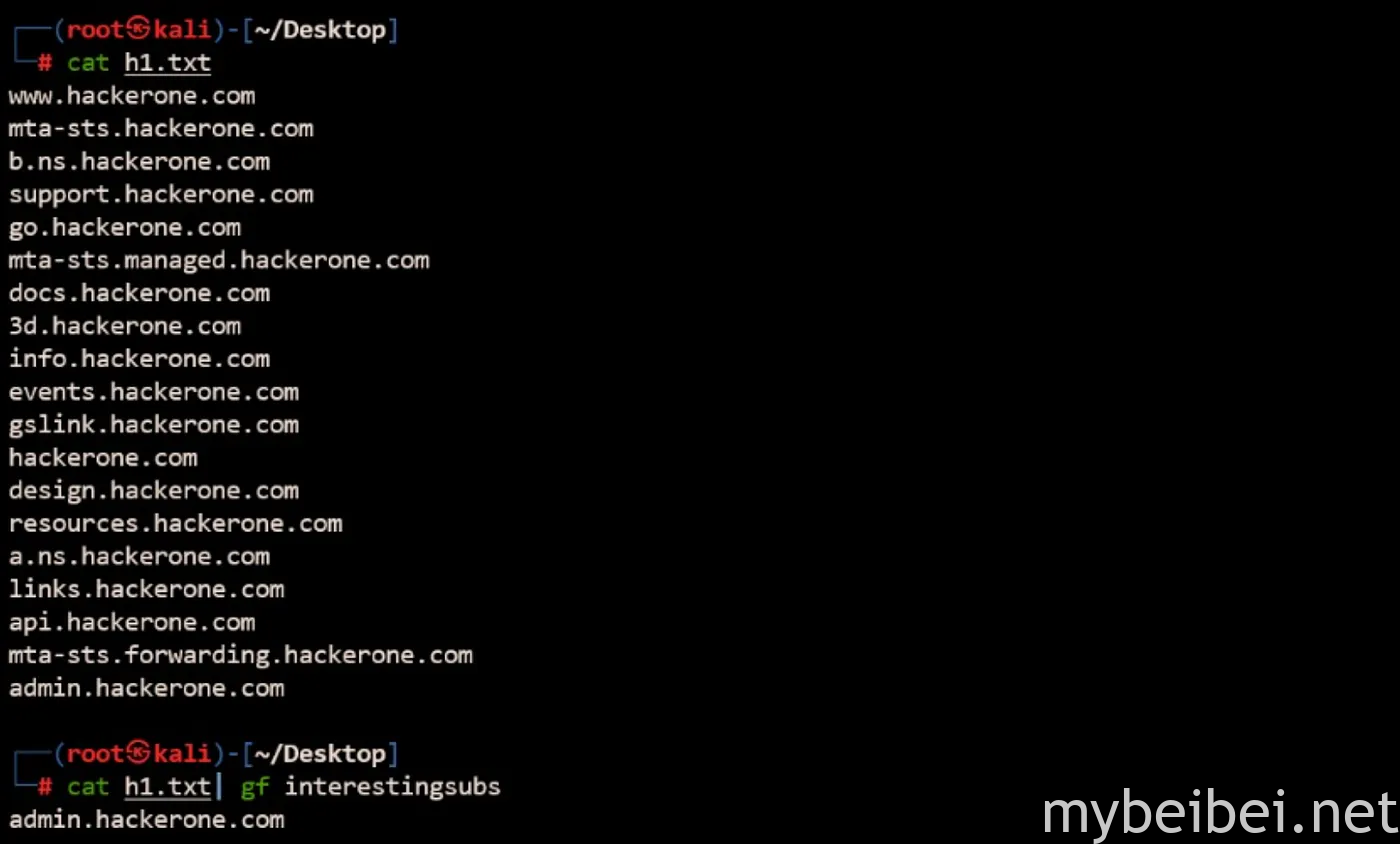

技巧 4:选择正确的目标

假设你有一个包含许多子域的中等范围应用程序,可以使用gf interestingsubs 模式来寻找的‘有趣’子域。

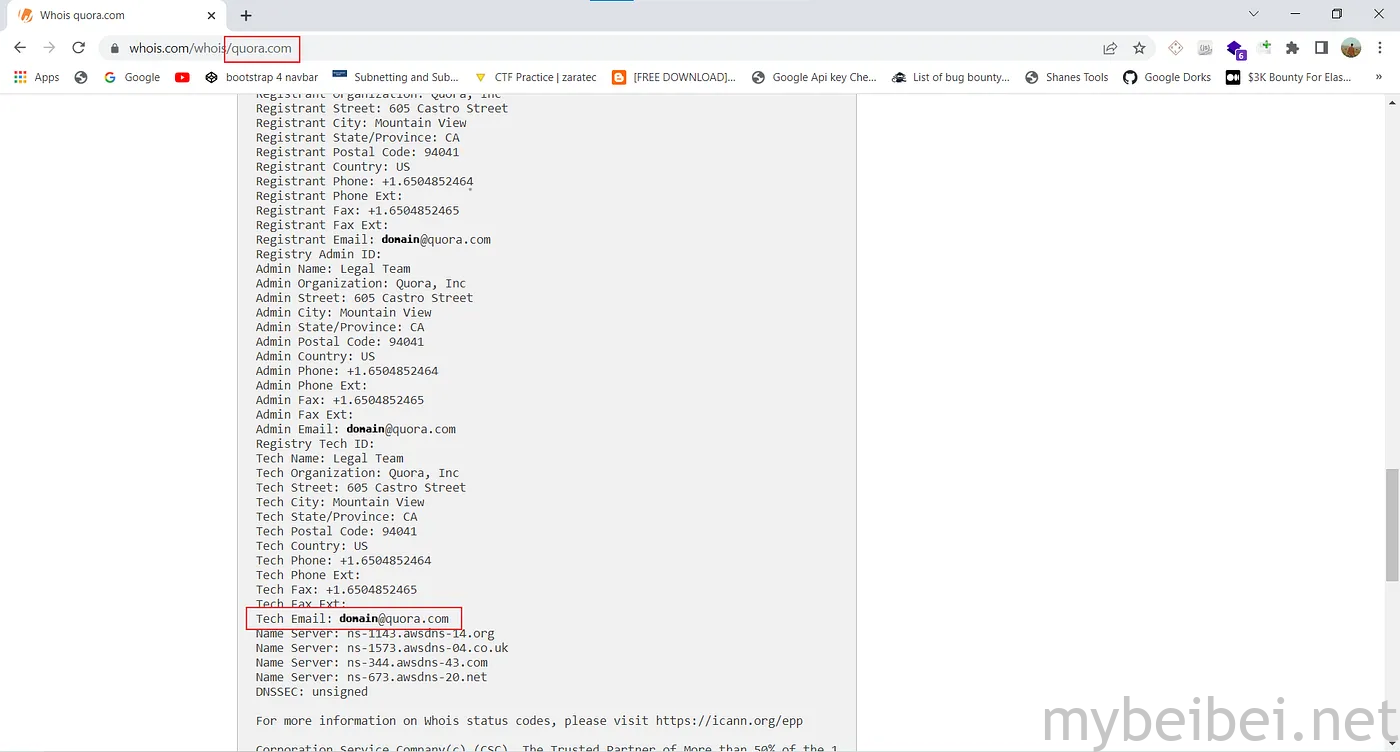

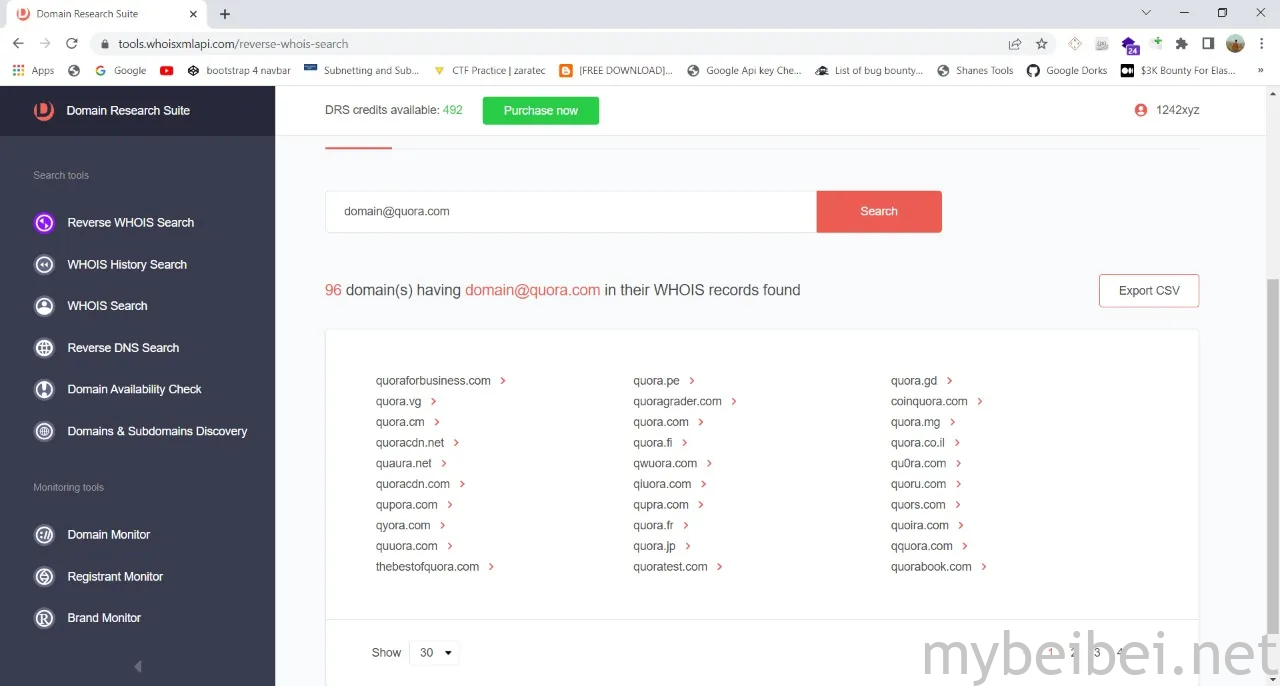

cat urls.txt | gf interestingsubs技巧 5:反向 Whois 查找

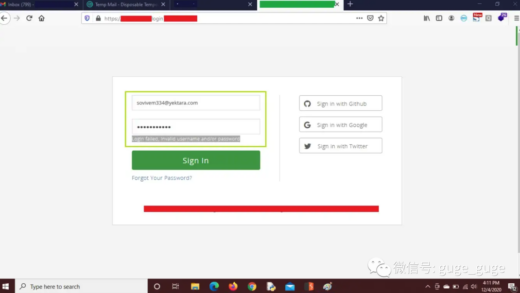

1.对目标域执行 whoislookup 并查找电子邮件。

2.访问 drs.whoisxmlapi.com 并注册/登录(初识会获得 500 个免费积分)

然后使用电子邮件搜索以发现属于目标组织的所有资产。

还可以使用“导出 CSV”选项导出所有结果。

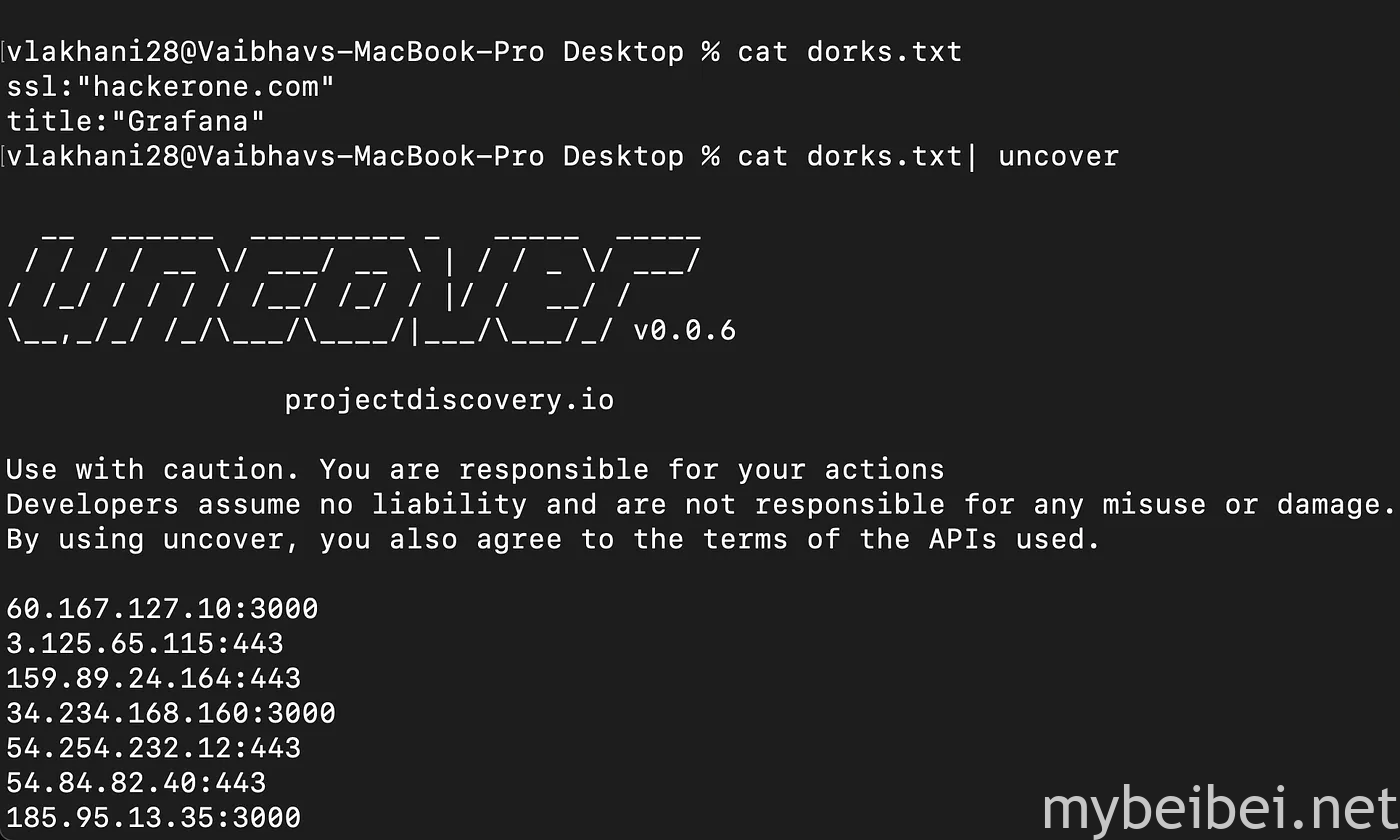

技巧 6:Uncover

Uncover 是 Projectdisovery 团队开发的一款工具, Uncover 允许快速发现互联网上暴露的主机,它使用 shodan、censys 和 fofa 查找主机。你要做的就是配置 API 密钥那么简单。

可以利用该工具查找子域并自动执行漏洞、查找暴露面、大规模搜索 CVE 和查找服务等。

要更加有效地使用该功能,需要创建一个 dorks 列表,如下图所示:

cat dorks.txt | uncover

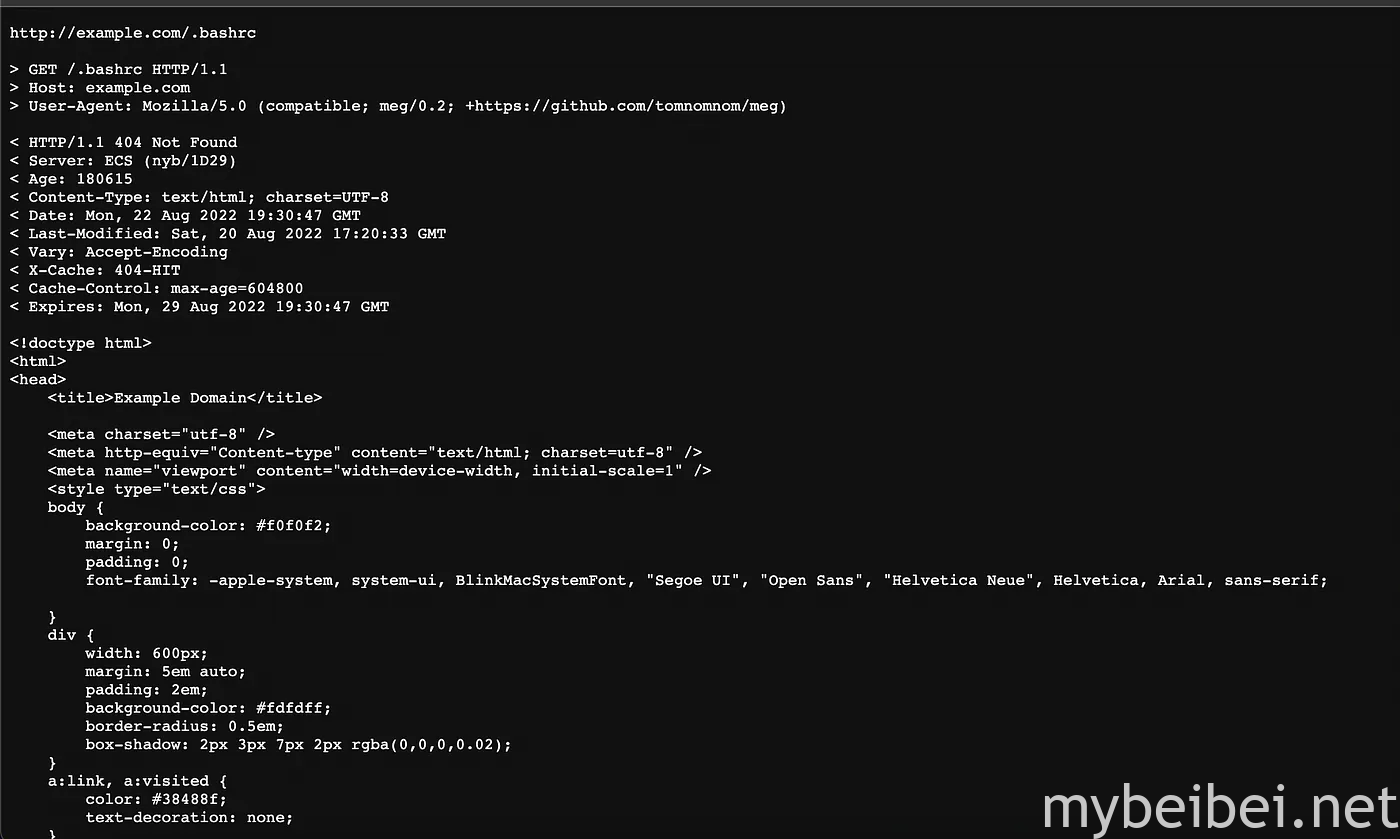

技巧 7:使用 meg 查找隐藏路径

隐藏路径或目录暴力破解是一项重要的侦察技术, Meg 是一个功能强大的工具,可以让你非常快速地找到隐藏的路径/目录。

meg paths.txt hosts.txt output

还可以向请求数据中添加自定义标头, Meg 甚至还支持 RawHTTP。

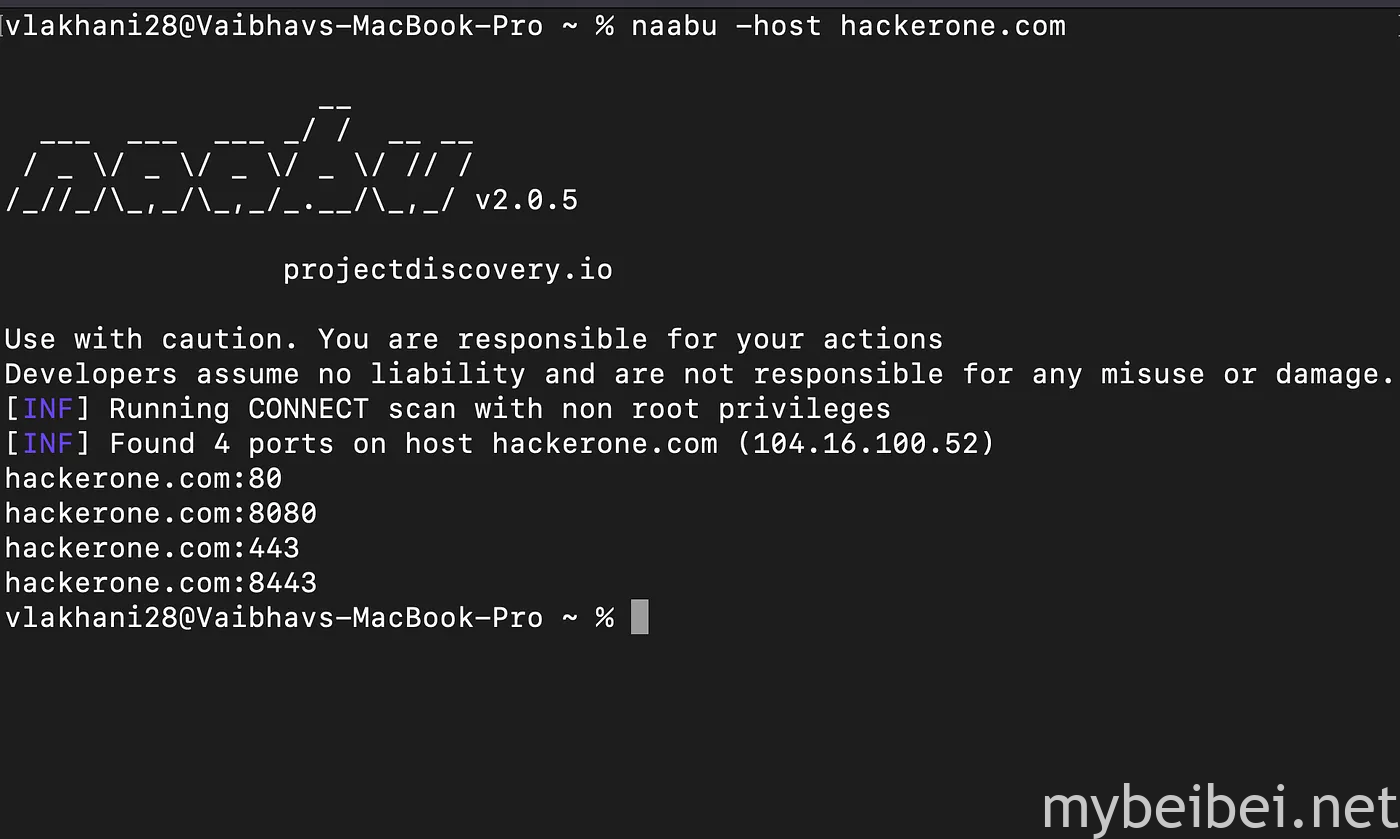

技巧 8:查找开放端口和服务

每个 Web 应用程序都可能有一些开放的端口,并且这些端口上的服务可能更容易受到攻击,Naabu 是一款快速端口扫描仪,可以快速找到这些端口和服务。

naabu -host target.com

希望以上这些技巧可以帮到你。你也可以在评论区说出你的‘侦察’方法。最后祝你挖洞愉快~

原作者:Vaibhav Lakhani 、Dhir Parmar