背景介绍

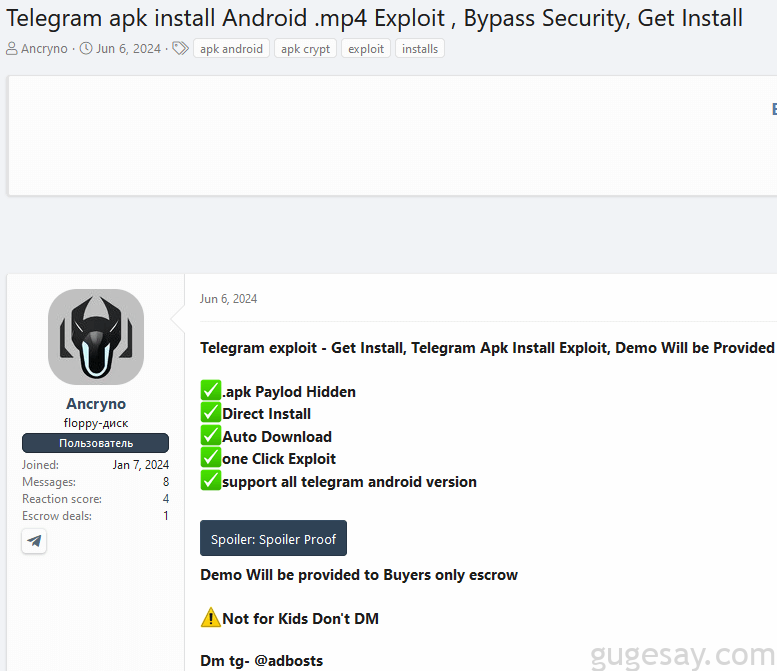

ESET 研究人员发现了一个针对 Android 版 Telegram 的0day漏洞,该漏洞于 2024 年 6 月 6 日 起在地下论坛帖子中以未指定价格进行出售。

使用该漏洞的‘邪恶伪装视频’,攻击者可以通过 Telegram 频道、群组和聊天分享由精心构造的Payload的‘恶意伪装视频’。

Telegram 目前已发布并修复了 Telegram 10.14.5 及更高版本中的该漏洞利用。

漏洞演示视频在文末。

漏洞发现

ESET 研究人员近日在地下某论坛上发现了该漏洞的销售广告:

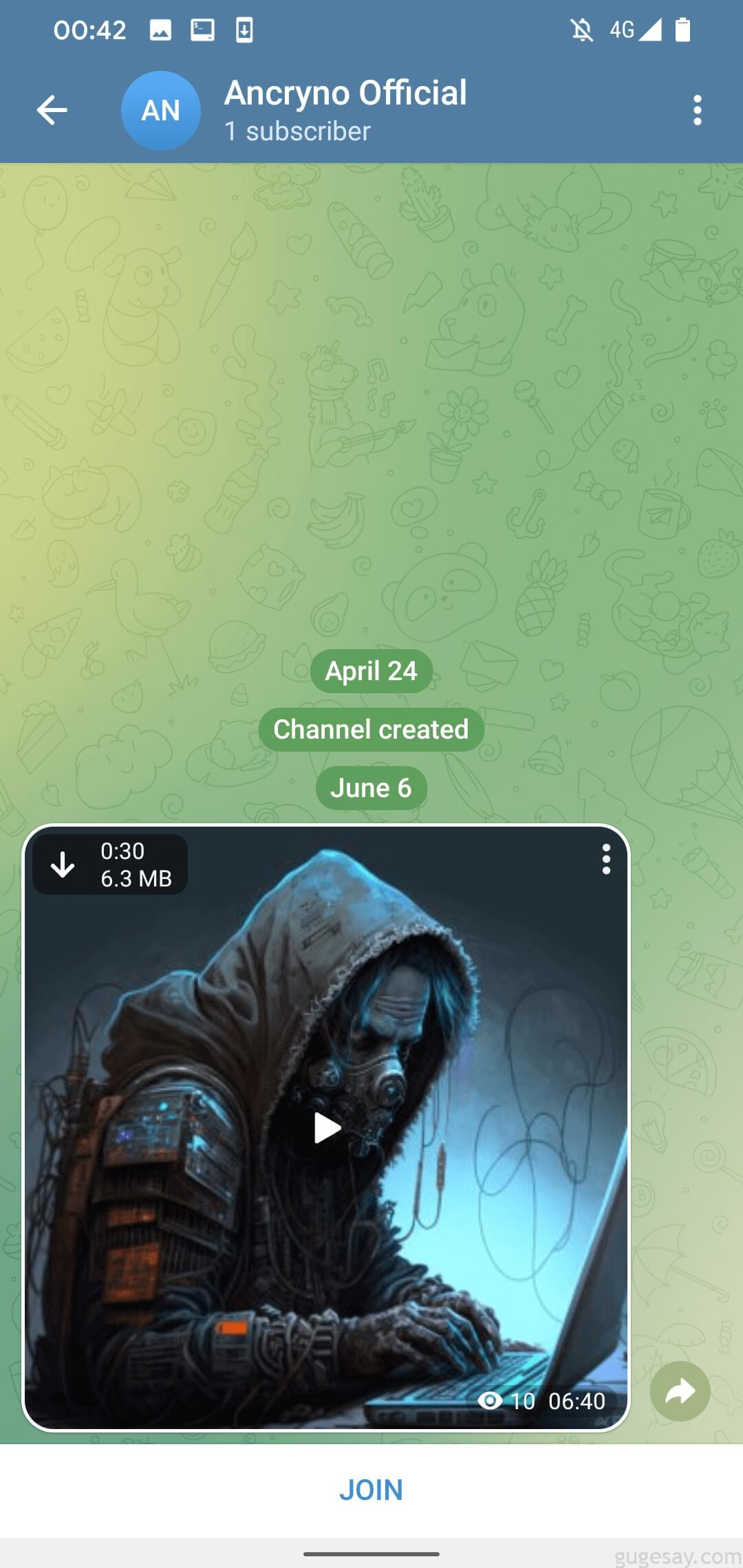

帖子显示,该卖家展示了在公共 Telegram 频道中测试漏洞的屏幕截图和视频。

漏洞分析

研究人员对该漏洞的分析表明,漏洞适用于 Telegram 版本 10.14.4 及更早版本。

研究人员推测特定的Payloads很可能使用 Telegram API 制作,因为它允许开发人员以编程方式将专门制作的多媒体文件上传到 Telegram 聊天或频道。

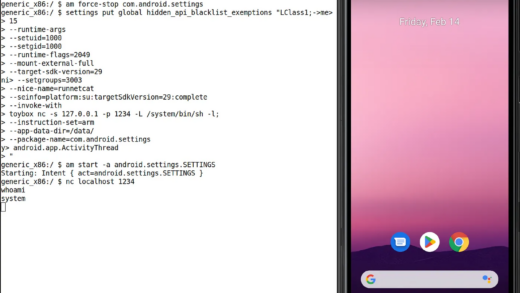

该漏洞利用似乎依赖于攻击者能够创建一个有效Payload,将 Android 应用程序显示为多媒体预览而不是二进制附件,因此一旦在聊天中分享,Payload就会显示为 30 秒的视频。

默认情况下,通过 Telegram 接收的多媒体文件会设置为自动下载,这意味着启用该选项的用户在打开恶意Payload的对话后将会自动下载。

用户可以手动禁用该选项 – 然后通过点击共享视频左上角的下载按钮来手动下载视频。

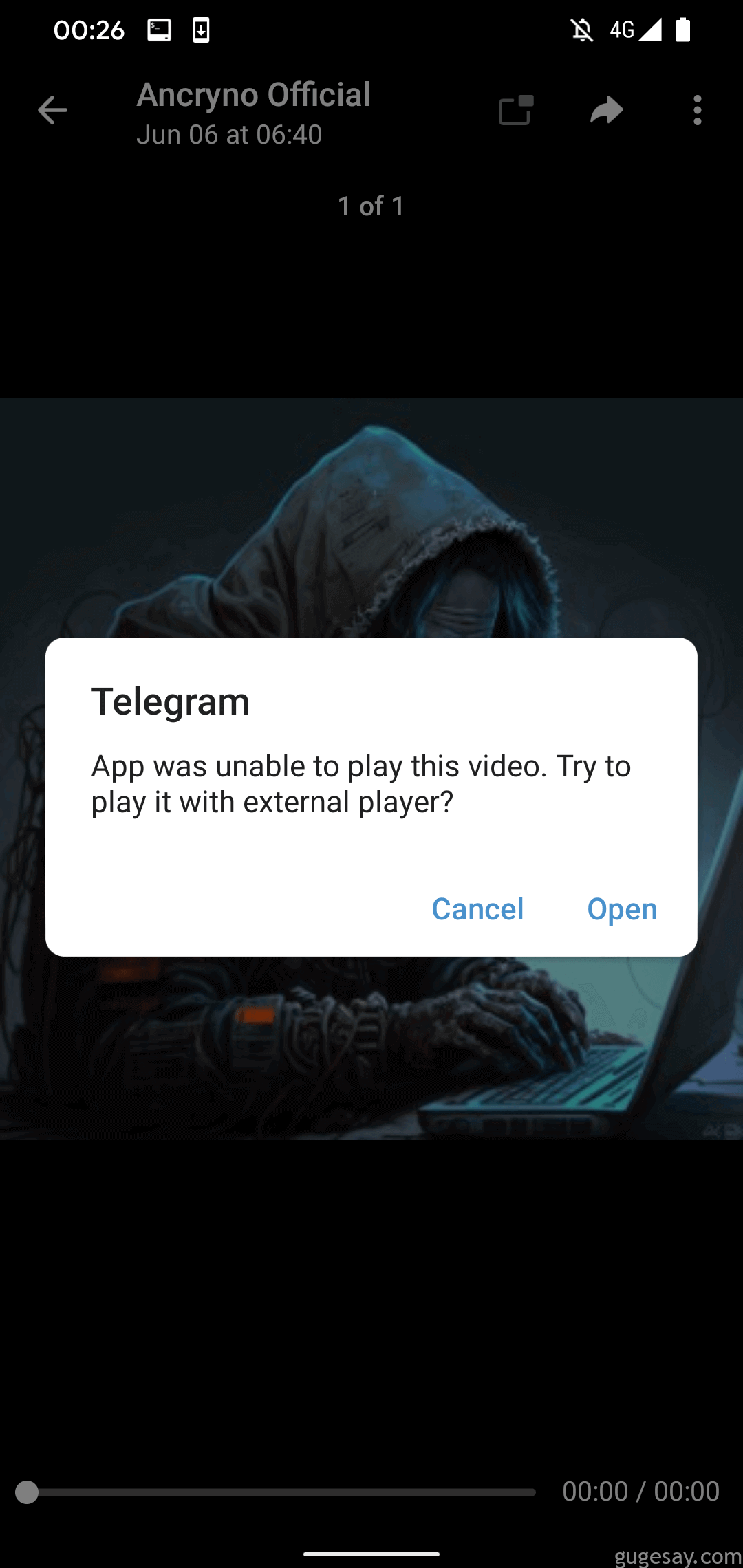

如果用户尝试播放这个“恶意伪装视频”,Telegram 会显示一条无法播放的消息,并建议使用外部播放器。

如果用户点击显示消息中的“Open”按钮,用户将被安装伪装成上述外部播放器的恶意应用程序。

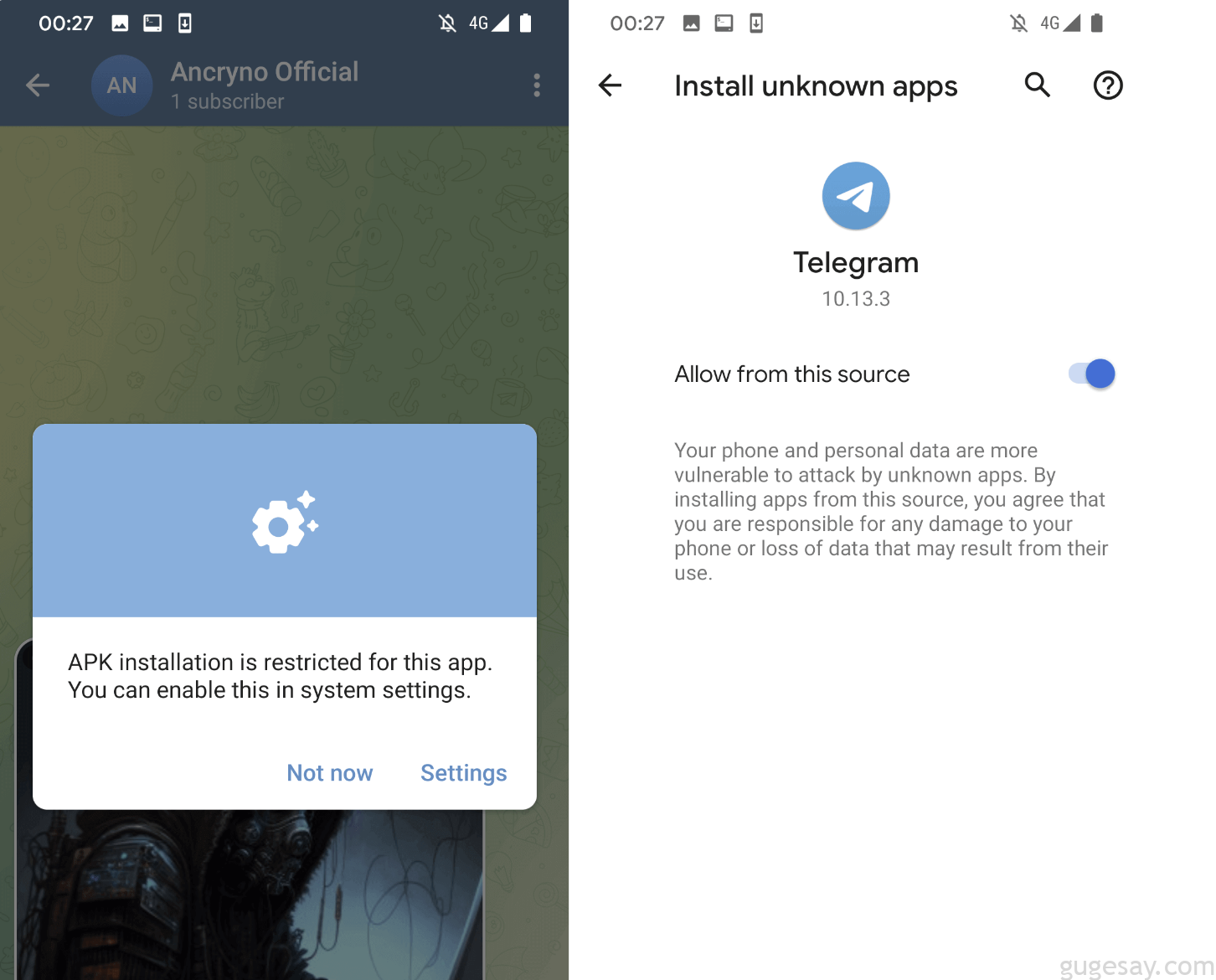

如下图所示,在安装之前,Telegram 会要求用户启用未知应用程序的安装。

然后相关恶意应用程序会作为明显的视频文件下载,但其扩展名却为 .apk。

正是该漏洞的性质使共享文件看起来像视频——实际的恶意应用程序没有被更改为多媒体文件,这表明上传过程很可能被利用。

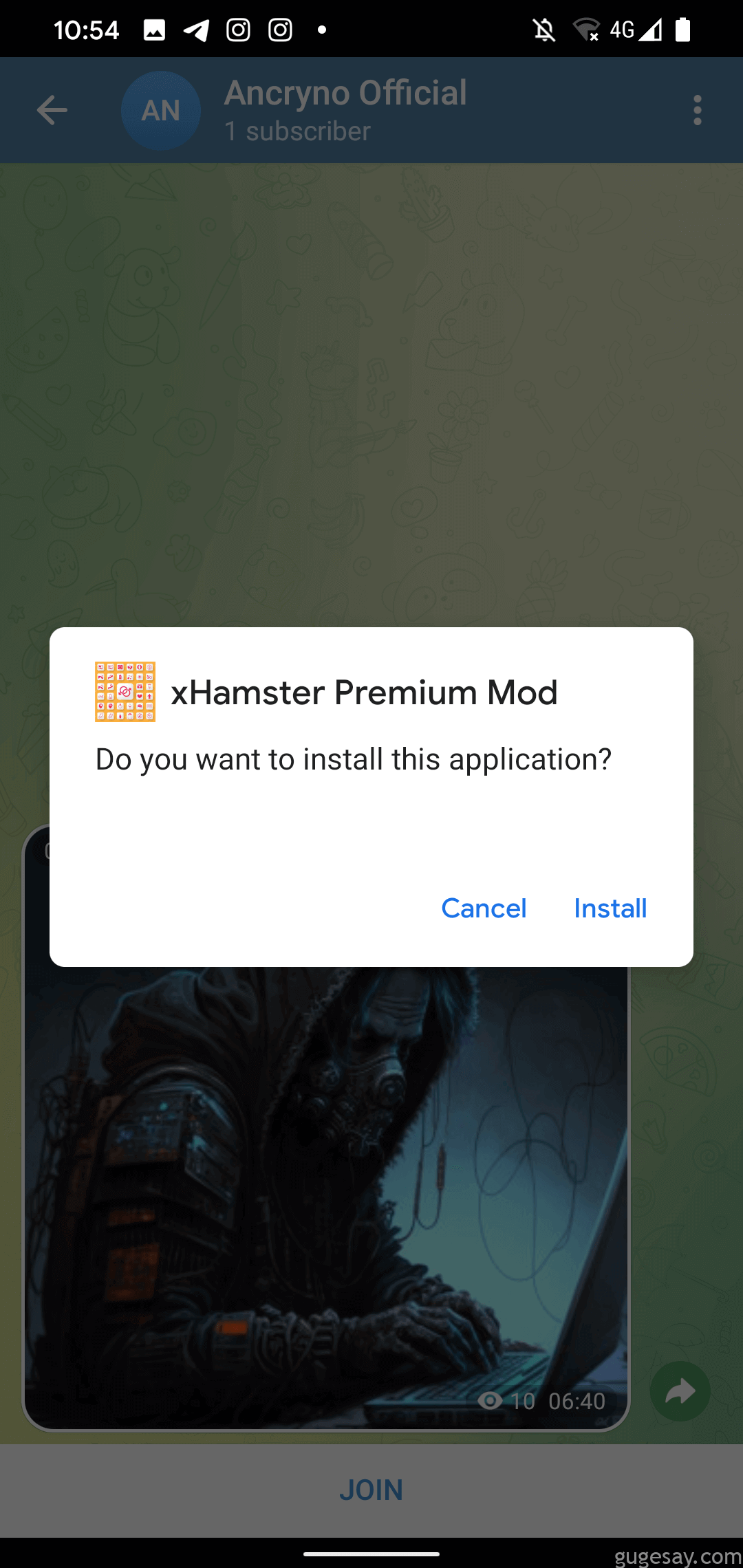

下图为恶意应用程序的安装请求:

不幸的是,研究人员目前无法复现该漏洞,只能检查和验证卖家分享的样本。

Telegram 网页版和桌面版

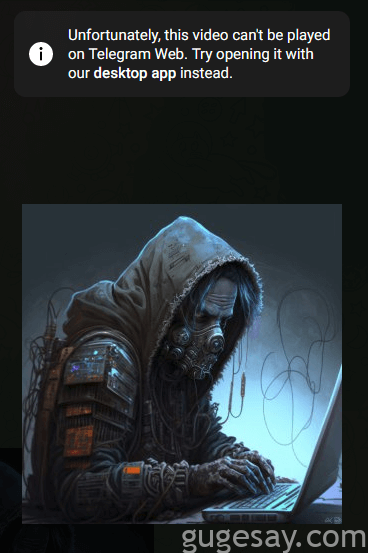

目前该漏洞仅针对 Android 版 Telegram,在 Telegram Web 客户端和 Windows 版 Telegram 桌面客户端中均不起作用。

以 Telegram Web 为例,在尝试播放“视频”后,客户端会显示一条错误消息,要求尝试使用桌面应用程序打开视频(见下图)。

手动下载附件后会发现其名称和扩展名为 Teating.mp4,虽然该文件本身实际上是一个APK文件,但 Telegram 将其视为 MP4 文件,阻止了漏洞利用:为了使其成功,附件必须具有 .apk 扩展名。

视频演示

https://www.youtube.com/watch?v=8mdW3MWoeFI

以上内容由骨哥整理并翻译。