被遗忘的战场 潜藏巨额回报

绝大多数漏洞挖掘者都将目光聚焦在那些显而易见的标靶上:身份验证界面、查询输入框、密码恢复模块。

然而与此同时,另一群人却在测试那些从未在应用程序界面中显露踪迹的API终端节点,成功赚取了高额的丰厚回报。

这绝非依赖运气的偶然发现,而是遵循一套系统化的操作流程。

外界鲜为人知的秘密是:当今网络应用程序所暴露的API终端节点数量,往往是你通过浏览器能够观察到的3到5倍之多。这些隐蔽端点具有以下显著特征:

文档资料极度匮乏

测试覆盖几乎为零

通常缺乏恰当的权限验证机制

静静潜伏,等待为你创造惊人价值

今天,让我带领你掌握精准定位这些隐藏“金矿”的完整技术体系。

何为“隐蔽”API终端节点?

隐蔽端点并非真正“隐形”——它们仅仅是没有在用户界面的任何位置被引用或提及。

实际案例演示:

假设某个网页应用拥有一个可见的功能模块:“查看个人资料信息”。

明显可见的终端节点:

GET /api/users/me实现相同功能的隐蔽终端节点可能包含:

GET /api/v1/users/me

GET /api/v2/users/me

GET /api/internal/users/me

GET /api/admin/users/me

GET /api/mobile/users/me每个不同版本可能采用完全差异化的安全控制策略,甚至有些版本可能完全缺乏安全防护。

真实的漏洞赏金实战案例:

/api/v3/users/me→ 安全性良好,经过全面测试/api/v1/users/me→ 在返回数据中泄露管理员令牌- 最终赏金:3000美元

这些终端节点为何会持续存在?

技术债务的遗留产物

企业从API第一代版本升级到第三代版本时,往往遗忘了关闭第一代和第二代接口。

v3 → 正式生产环境(安全强化)

v2 → 已被废弃(彻底遗忘)

v1 → 远古版本(毫无安全防护)跨平台开发的必然产物

/api/web/... → 供网站使用

/api/mobile/... → 供移动应用使用

/api/internal/... → 供管理控制台使用每个开发团队构建独立的API接口,安全策略参差不齐。

调试与测试的副产品

开发人员在开发阶段创建的测试用节点:

/api/debug/user-info

/api/test/create-admin

/api/dev/reset-database他们在正式部署前未能及时清理这些测试节点。

十步系统方法论

🧠 第一阶段 —— 全面信息收集:定位API的潜在藏匿点

🔍 A. 深入移动应用分析

移动应用程序中封装了大量的API终端节点:

📌 经过反编译的APK/IPA文件包

📌 应用程序运行过程中的网络传输调用

📌 配置文件内直接编码的基础URL地址

必备工具集合:

- Burp Suite专业版 / Charles Proxy高级版(网络流量截获与分析)

- JADX反编译工具 / Hopper逆向分析平台(应用程序逆向工程)

- Postman接口测试工具(节点功能验证)

- Mobile Security Framework (MobSF)(移动应用安全综合分析)

- Frida动态插桩框架(运行时分析与调试)

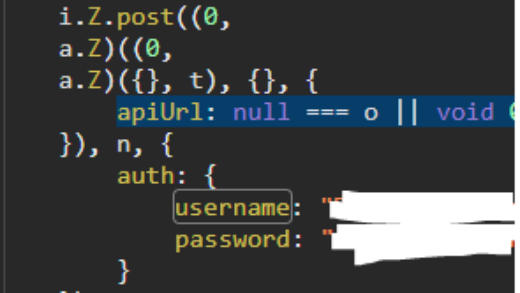

实战演示: 拦截用户登录请求显示:

POST /api/v2/user/login但在反编译后的字符串资源中隐藏着:

POST /api/v2/admin/override成功发现——定位到隐蔽终端节点。

🧩 B. JavaScript文件深度挖掘

现代单页面应用程序(React、Vue、Angular)经常将API路由信息内嵌在JavaScript代码包中。

🛠️ 启动Chrome开发者工具 → 源代码面板 → 全局搜索关键词“api/”或“/v1/”

你很可能发现如下类型的终点节点:

GET /api/v1/internal/price_override

POST /api/v1/system/refresh_cache这些终点节点往往缺乏完整的技术文档,但实际存在于服务器环境中。

🔓 C. 未授权访问的全面检测

一旦发现某个终端节点,绝不能假设其安全性可靠。必须进行多维度测试:

✔️ 不提供任何身份凭据的访问尝试

✔️ 使用普通用户令牌的访问验证

✔️ 使用无效或伪造令牌的访问测试

实际测试案例:

GET /api/v1/admin/users如果使用普通用户令牌能够成功返回数据——那么你就发现了一个高危级别的安全漏洞。

💣 第二阶段 —— 隐蔽终端节点的模糊测试与异常利用

发现隐蔽API后,需要系统尝试:

🔹 路径强制遍历

基于规律猜测类似的路径变体:

/api/v1/internal/users

/api/v1/admin/user_list

/api/v1/hidden/backup🔹 参数恶意篡改

如果端点接受user_id参数,尝试以下注入:

?user_id=1

?user_id=99999

?user_id=-1重点关注观察:

✔️ 敏感数据的意外泄露

✔️ 权限绕过的实现可能

✔️ 非预期操作的执行结果

🧪 第三阶段 —— 行为影响的意图验证与证明

发现端点仅仅是开始步骤——证明其实际影响才是关键环节。

深入探究以下问题:

✔️ 它是否会暴露个人隐私身份信息?

✔️ 是否存在数据修改的潜在可能?

✔️ 能否成功绕开身份验证检测机制?

高影响实际案例:

POST /api/v1/admin/reset_password如果没有恰当的授权验证——这就具备了完全账户控制的潜在风险。

💡 正是此类漏洞能够带来最高级别的赏金回报。

🔬 第四阶段:可见终端节点的全面映射

利用Burp Suite工具捕获正常使用应用程序过程中的所有API调用。

你可能观察到如下模式:

POST /api/auth/login

GET /api/users/profile

GET /api/products/list

POST /api/orders/create务必详细记录这些信息。 这是你的测试基准参照。

🔄 第五阶段:版本信息的系统化枚举

针对每个已发现的终端节点,测试不同版本标记:

原始终点节点:

GET /api/users/profile测试各类变体:

GET /api/v1/users/profile

GET /api/v2/users/profile

GET /api/v3/users/profile

GET /api/v4/users/profile

GET /v1/api/users/profile

GET /v2/api/users/profile真实生产环境示例:

现代化节点 (v3版本):

GET /api/v3/orders/123

响应: 403 访问被禁止(正确的授权验证)老旧版本节点 (v1版本):

GET /api/v1/orders/123

响应: 200 成功

{

"order_id": 123,

"customer": "john·Doe",

"total": 499.99,

"credit_card": "4532-****-****-8821"

}v1版本完全没有授权检查机制!

📱 第六阶段:跨平台路径的针对性测试

为每个终点节点测试以下前缀标记:

/api/web/...

/api/mobile/...

/api/app/...

/api/android/...

/api/ios/...

/api/admin/...

/api/internal/...

/api/staff/...

/api/partner/...

/api/developer/...实际环境对比示例:

网站端接口:

GET /api/web/user/settings

要求: CSRF令牌 + 会话Cookie移动端接口(相同功能):

GET /api/mobile/user/settings

要求: 仅需JWT令牌(更易被利用)移动端接口采用更薄弱的安全控制策略。

🧪 第七阶段:环境与调试路径的深度探测

/api/dev/...

/api/test/...

/api/debug/...

/api/staging/...

/api/beta/...

/api/alpha/...

/api/sandbox/...

/api/demo/...实际漏洞赏金案例分享:

发现的目标节点:

GET /api/debug/users/all服务器响应:

{

"users": [

{"id": 1, "email": "[email protected]", "password_hash": "..."},

{"id": 2, "email": "[email protected]", "password_hash": "..."},

...

(超过五万名用户及其密码哈希值)

]

}完全不需要任何身份认证。

⚙️ 第八阶段:自动化发现流程的实现

利用专门工具进行常见路径的暴力破解:

使用ffuf工具:

ffuf -u https://api.example.com/FUZZ/users/profile \

-w api-paths.txt \

-H "Authorization: Bearer YOUR_TOKEN"自定义字典文件内容 (api-paths.txt):

api

api/v1

api/v2

api/v3

api/web

api/mobile

api/admin

/api/internal

/api/debug

/api/test

v1/api

v2/api使用Arjun参数发现工具:

arjun -u https://api.example.com/users/profile可能会发现隐藏参数,例如:

?admin=true

?debug=1

?internal=yes🔍 第九阶段:GitHub代码库侦察分析

- 使用高级搜索语法:

site:github.com "api.example.com"查找硬编码的API密钥或配置文件 - 分析开源项目中的配置文件,提取API端点信息

- 检查历史提交记录,寻找被移除但仍在运行的端点

🛡️ 第十阶段:安全头部的绕过技术测试

- 尝试在URL中添加特殊字符绕过过滤:空格(%20)、空字节(%00)、CRLF注入(%0D%0A)

- 使用嵌套路径结构:如果

/admin返回403,尝试/admin/system-logs或/admin/.. - IP地址欺骗:通过

X-Forwarded-For: 127.0.0.1头部伪造可信请求来源

实战案例分析

案例一:价值12,000美元的版本控制漏洞

目标系统: SaaS服务平台

可见终端节点:

GET /api/v3/documents/123

Authorization: Bearer token123正常响应:

{

"id": 123,

"title": "我的文档",

"content": "..."

}符合预期的授权验证——仅返回用户个人文档。

老旧版本测试:

GET /api/v1/documents/123

Authorization: Bearer token123实际响应:

{

"id": 123,

"title": "机密报告",

"content": "...",

"owner_id": 5678, ← 不是我本人的!

"all_versions": [...],

"edit_history": [...]

}完全没有授权检查机制!通过简单修改文档ID即可访问任意用户文档。

实际影响范围: 超过200,000份文档数据泄露。

案例二:价值1,000美元的移动API安全缺陷

目标系统: 金融服务应用

网站版API(安全性良好):

POST /api/web/transfer

{

"from": "account123",

"to": "account456",

"amount": 100

}要求条件: 双重认证验证码 + CSRF防护令牌

移动版API(相同功能):

POST /api/mobile/transfer

{

"from": "account123",

"to": "account456",

"amount": 100

}要求条件: 仅需JWT令牌(跳过了双重认证环节!)移动版API省略了双重认证的必要步骤。

实际安全影响: 实现未授权的资金转账操作。

案例三:价值6,000美元的调试界面漏洞

目标系统: 电子商务平台

发现的终点节点: GET /api/debug/orders

完全不需要身份认证。

服务器响应:

{

"total_orders": 45000,

"orders": [

{

"order_id": 1,

"customer_email": "[email protected]",

"total": 299.99,

"credit_card_last4": "1234"

},

...

]

}所有客户的完整订单信息,完全无认证保护。

高级技术技巧

技巧1:HTTP方法的系统化测试

可见终端节点:

GET /api/users/123 响应:基础用户信息测试不同HTTP方法:

POST /api/users/123 ← 可能返回更详细数据

PUT /api/users/123 ← 可能允许数据更新

DELETE /api/users/123 ← 可能允许数据删除

PATCH /api/users/123 ← 可能允许部分更新

OPTIONS /api/users/123 ← 可能泄露可用方法不同HTTP方法有时会采用不同的安全策略。

技巧2:文件扩展名的完整测试集合

/api/users/profile

/api/users/profile.json

/api/users/profile.php

/api/users/profile.xml

/api/users/profile.yaml

/api/users/profile.yml

/api/users/profile.old

/api/users/profile.bak

/api/users/profile.backup

/api/users/profile.temp技巧3:大小写敏感性的全面测试

GET /api/users/profile

GET /API/users/profile

GET /Api/Users/Profile

GET /api/USERS/PROFILE

GET /Api/users/Profile不同的Web服务器对大小写处理方式存在差异。

技巧4:尾部斜杠的多样性测试

GET /api/users/profile

GET /api/users/profile/

GET /api/users/profile//

GET /api/users/profile/..

GET /api/users/profile/../admin技巧5:子域名枚举的系统化方法

api.example.com

api-v1.example.com

api-old.example.com

api-staging.example.com

api-test.example.com

api-dev.example.com

mobile-api.example.com

internal-api.example.com

api-gateway.example.com

graphql-api.example.com

rest-api.example.com技巧6:JWT令牌的篡改与绕过

- 使用

jwt.io在线工具分析令牌结构,检查加密算法(alg字段)是否为none或弱加密(如HS256) - 如果alg=none,直接删除签名部分,修改payload中的用户角色声明(如

"role": "admin") - 利用篡改后的令牌访问高权限接口(如

/api/admin/settings)

技巧7:竞争条件的时间差攻击

- 针对文件上传、订单支付、额度审批等涉及状态变更的操作

- 使用Burp Suite Intruder工具设置多线程并发请求

- 监控是否出现订单重复创建、余额异常变动或权限意外提升

技巧8:内容类型转换的漏洞探测

- 将请求头部

Content-Type从application/json改为application/xml - 注入XXE外部实体:

<!DOCTYPE root [ <!ENTITY xxe SYSTEM "file:///etc/passwd" > ]> - 若响应包含文件内容,证明存在XML外部实体注入漏洞

专业工具套件推荐

子域名发现工具

1. Subfinder(增强版)

subfinder -d example.com -all -silent | grep -i api2. Amass(完整信息收集)

amass enum -d example.com -brute -w wordlist.txt -o subdomains.txt3. Assetfinder(快速发现)

assetfinder --subs-only example.com | grep api路径与端点发现工具

4. FFUF(高级功能版)

# 递归深度扫描

ffuf -u https://api.example.com/FUZZ -w api-paths.txt -recursion -recursion-depth 3

# 带扩展名扫描

ffuf -u https://api.example.com/FUZZ.json -w common-paths.txt

# 智能过滤响应

ffuf -u https://api.example.com/FUZZ -w wordlist.txt -fs 05. Gobuster(多扩展支持)

gobuster dir -u https://api.example.com -w api-wordlist.txt -x json,php,xml,yaml6. Arjun(参数发现增强版)

# 批量参数发现

arjun -i targets.txt -o results.json

# 自定义有效载荷

arjun -u https://api.example.com/endpoint -m GET -d "custom_payloads.txt"JavaScript分析工具

7. LinkFinder(API端点提取)

python linkfinder.py -i https://example.com -o results.html8. JS-Scan(自动化分析)

js-scan -u https://example.com -o js-results.json历史数据挖掘工具

9. Waybackurls(增强功能)

waybackurls example.com | grep -E "(api|v[0-9])" | sort -u10. GAU(更全面的收集)

gau example.com | grep api | sort -u | tee api-urls.txtAPI安全测试专用工具

11. APIsec(自动化扫描)

apisec scan --target https://api.example.com --format html12. Postman Newman(自动化测试套件)

newman run api_test_collection.json --environment prod_env.json13. RESTler(微软开源API模糊测试)

restler compile --api_spec openapi.json

restler fuzz --grammar_file Compiled/grammar.py --dictionary_file dict.txt移动应用分析工具套件

14. MobSF(移动安全框架)

python manage.py runserver

# 上传APK/IPA文件进行自动分析15. Frida(动态分析框架)

// 拦截API调用示例脚本

Interceptor.attach(Module.findExportByName("libnative-lib.so", "HTTPRequest"), {

onEnter: function(args) {

console.log("API调用: " + Memory.readCString(args[0]));

}

});网络流量分析工具

16. mitmproxy(灵活拦截)

mitmproxy -s custom_script.py17. Proxyman(现代化代理工具)

- 提供直观的API流量捕获和分析界面

- 支持SSL证书自动安装

- 内置重复请求检测和对比功能

全面的测试检查清单

✅ 版本变体测试 (v1, v2, v3等所有版本)

✅ 跨平台路径验证 (web, mobile, admin, internal等平台)

✅ 环境路径探测 (dev, test, debug, staging等环境)

✅ HTTP方法完整测试 (GET, POST, PUT, DELETE, PATCH, OPTIONS, HEAD)

✅ 文件扩展名变体测试 (.json, .xml, .php, .yaml等格式)

✅ 大小写敏感性测试 (混合大小写变体)

✅ 尾部特殊字符测试 (斜杠、点号、特殊编码)

✅ 子域名系统化枚举 (各类API相关子域名)

✅ 参数深度发现测试 (隐藏参数、调试参数)

✅ 历史数据挖掘分析 (Wayback Machine等存档服务)

✅ GitHub代码库侦察 (公开代码中的API信息)

✅ JWT令牌安全分析 (签名算法、权限声明校验)

✅ 竞争条件时间差测试 (并发请求检测)

✅ 内容类型转换测试 (JSON转XML等格式转换)

✅ CORS配置安全验证 (跨域资源共享配置)

🚀 新手与专家的核心区别

✅ 始终进行GET与POST方法的对比测试 —— 同一端点在不同HTTP方法下可能展现不同行为模式

✅ 检查所有部署环境的差异 —— 生产/测试/预发布环境中的端点可能存在安全性差异

✅ 挖掘历史技术文档的价值 —— 旧版API文档可能包含未被及时移除的端点信息

✅ 尝试多元内容类型的请求 —— Content-Type头部可能影响安全控制逻辑的执行

✅ 测试异构认证机制的差异 —— Token令牌、会话Cookie、基础认证可能采用不同的安全策略

✅ 系统化记录所有测试过程 —— 建立详细的测试日志,便于发现规律性模式

✅ 构建自定义字典库 —— 基于已发现的模式创建针对性更强的测试词表

✅ 关注响应时间的细微差异 —— 不同端点的响应延迟可能暗示不同的后端处理逻辑

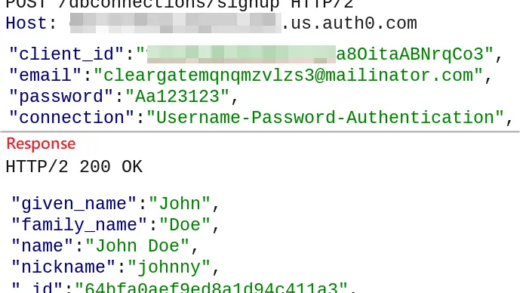

📝 高价值漏洞报告的撰写艺术

获取顶级赏金回报的关键在于提交清晰明确、可完全复现的技术报告。

一份优秀的漏洞报告应当包含以下核心要素:

- 问题摘要部分:明确指出存在缺陷的组件模块

- 复现步骤详解:提供完整、精确的漏洞复现流程

- HTTP请求详情:端点路径+具体方法+全部头部信息

- 服务端响应内容:服务器返回的完整响应数据

- 安全影响评估:深入分析此漏洞的实际重要性

- 自动化验证脚本:如果可能,提供自动化的概念验证脚本

- 修复建议方案:提供具体可行的安全加固建议

示例报告框架展示:

漏洞端点:

POST /api/v1/admin/reset_password

认证要求:无任何认证机制

攻击载荷:{"user_id": "12345", "new_password": "P@ssw0rd123!"}

服务端响应:

{"status": "success", "message": "密码已成功重置"}

安全影响评估:

未经任何认证的攻击者可以任意重置任何用户的登录密码,实现完全账户控制。

受影响用户数量:平台所有注册用户(约50万+)

漏洞修复建议:

1. 立即禁用此未经认证的管理接口

2. 实施严格的权限验证机制

3. 记录所有密码重置操作的详细日志

4. 添加IP地址频率限制防护🏆 通往万元赏金的优化路径规划

第1周计划:选定一个高价值目标,全面映射所有可见终端节点

- 使用Burp Suite进行手动交互测试

- 收集所有JavaScript文件中的API信息

第2周计划:系统测试每个端点的版本变体

- 构建版本枚举自动化脚本

- 重点关注v1和v2等早期版本

第3周计划:全面测试平台与环境变体

- 移动端与Web端API的对比分析

- 开发环境与测试环境接口探测

第4周计划:实施自动化深度测试

- 使用ffuf配合自定义字典库

- 开发针对性的模糊测试脚本

重点关注目标领域:

- 金融服务应用程序(赏金额度通常更高)

- SaaS服务平台(通常包含大量API版本)

- 同时提供移动端与网页端的应用程序

- 新近进行过重大重构或版本升级的平台

一次关键性发现 = 5,000 – 15,000美元回报

🧠 专家级进阶建议

1. 老旧版本蕴藏黄金机遇

- v1版本端点通常完全缺乏安全控制

- 企业在系统升级后往往遗忘这些历史接口

- 定期检查Wayback Machine中的历史接口信息

2. 移动端API安全控制相对薄弱

- 开发人员常错误假设移动环境本质安全

- 经常省略双重认证、CSRF保护等关键机制

- 移动应用证书绑定等机制可能存在绕过方法

3. 调试与测试端点是真正的宝藏

/api/debug/...系列端点/api/test/...测试接口/staging/...预发布环境- 这些节点常常完全缺乏身份验证机制

4. 系统化记录所有测试过程

- 使用电子表格详细记录所有已测试的端点

- 在不同目标之间追踪发现的安全模式

- 建立个人知识库,积累测试经验

5. 自动化处理重复性任务

- 开发脚本自动化执行版本枚举流程

- 基于已观察到的模式构建定制化字典

- 建立持续集成脚本,定期扫描目标变化

6. 持续学习与技术更新

- 关注API安全领域的最新研究进展

- 学习GraphQL、gRPC等新型API技术的安全测试方法

- 参与安全社区讨论,分享与学习先进技术

安全测试的道路漫长,但每一次发现都值得庆祝。祝你测试顺利,收获丰厚!