前言

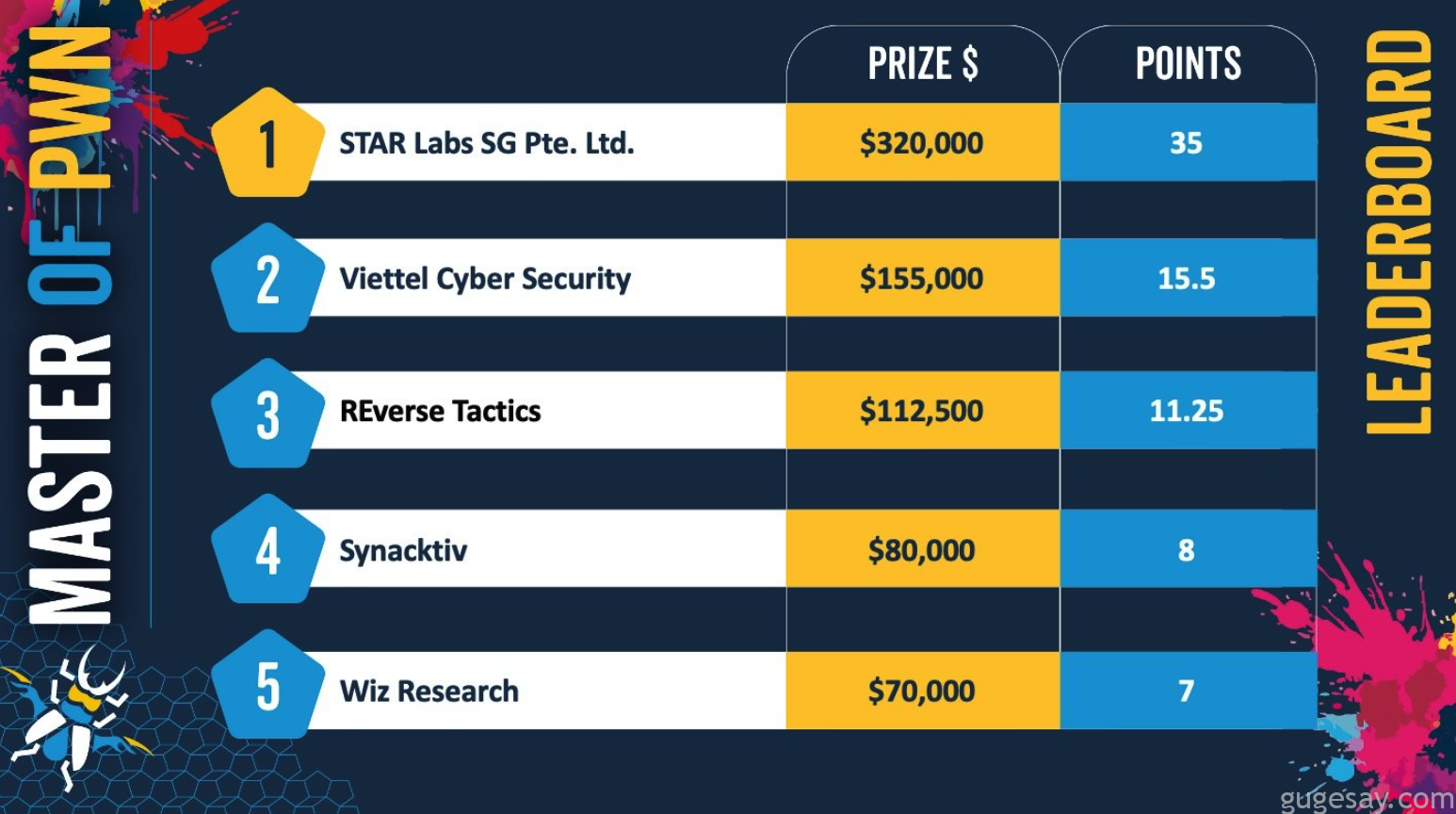

为期三天的 Pwn2Own 2025 在德国柏林落下帷幕,漏洞奖金达到 1,078,750 美元 !STAR Labs SG 团队最终赢得 Master of Pwn。该团队最终获得了 320,000 美元和 35 个 Master of Pwn 积分!

今天让我们来共同回顾一下这三天的‘战果’,让我们开始吧~

Day1

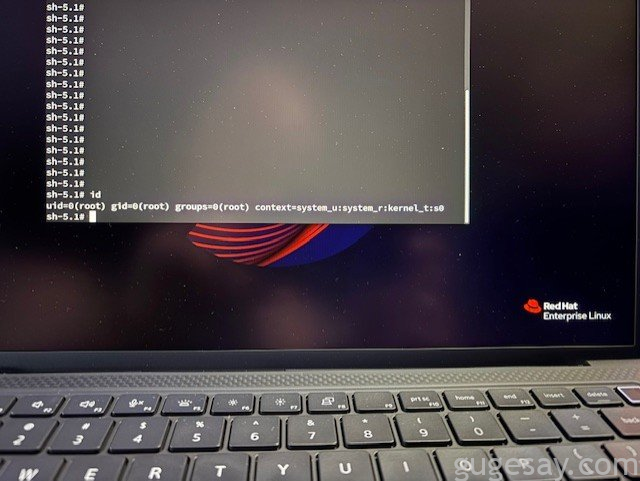

- 成功:来自 DEVCORE 研究团队的 Pumpkin (@u1f383) 使用整数溢出实现 Red Hat Linux 上的提权。获得 20,000 美元和 2 个 Master of Pwn 积分。

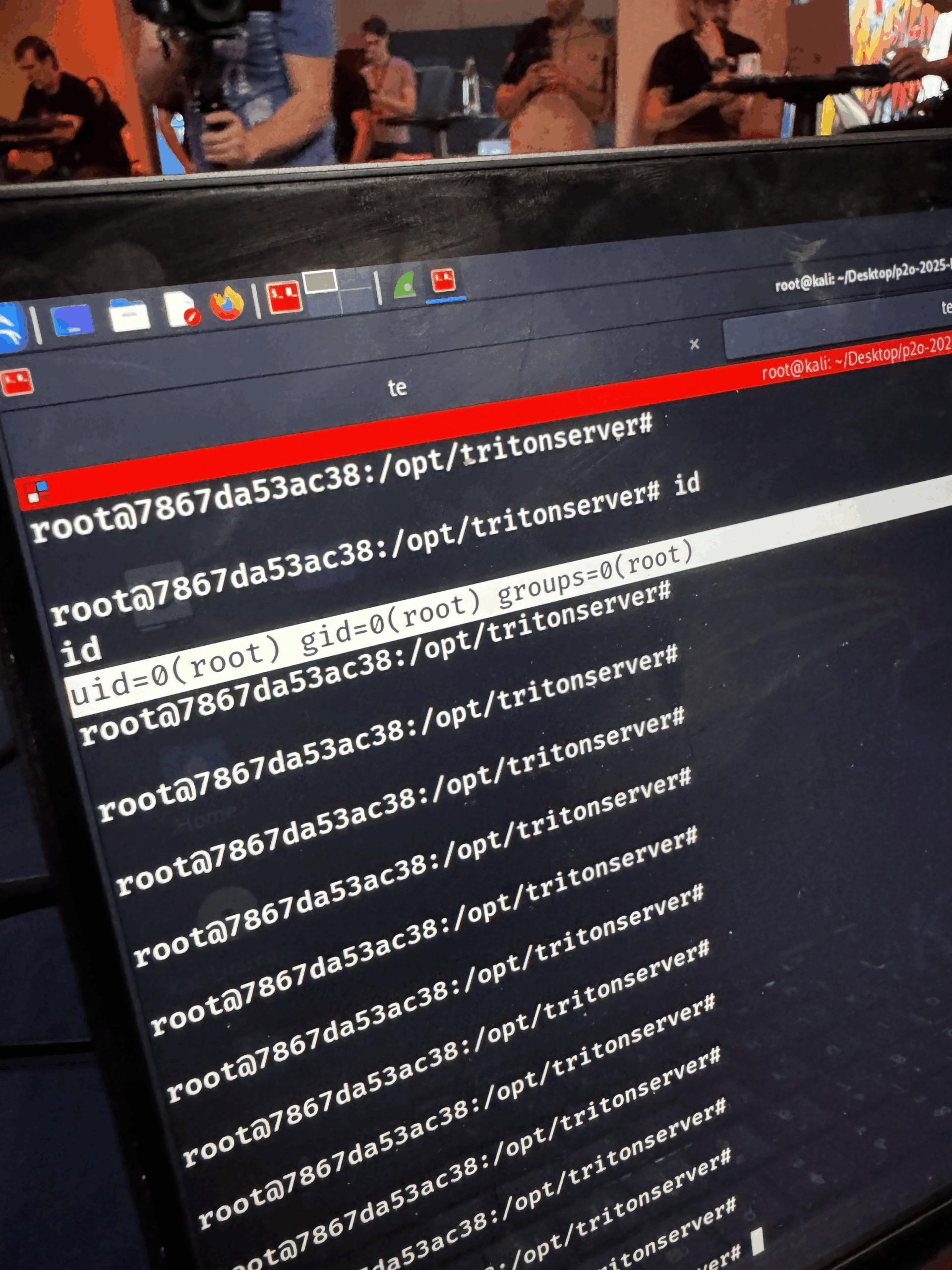

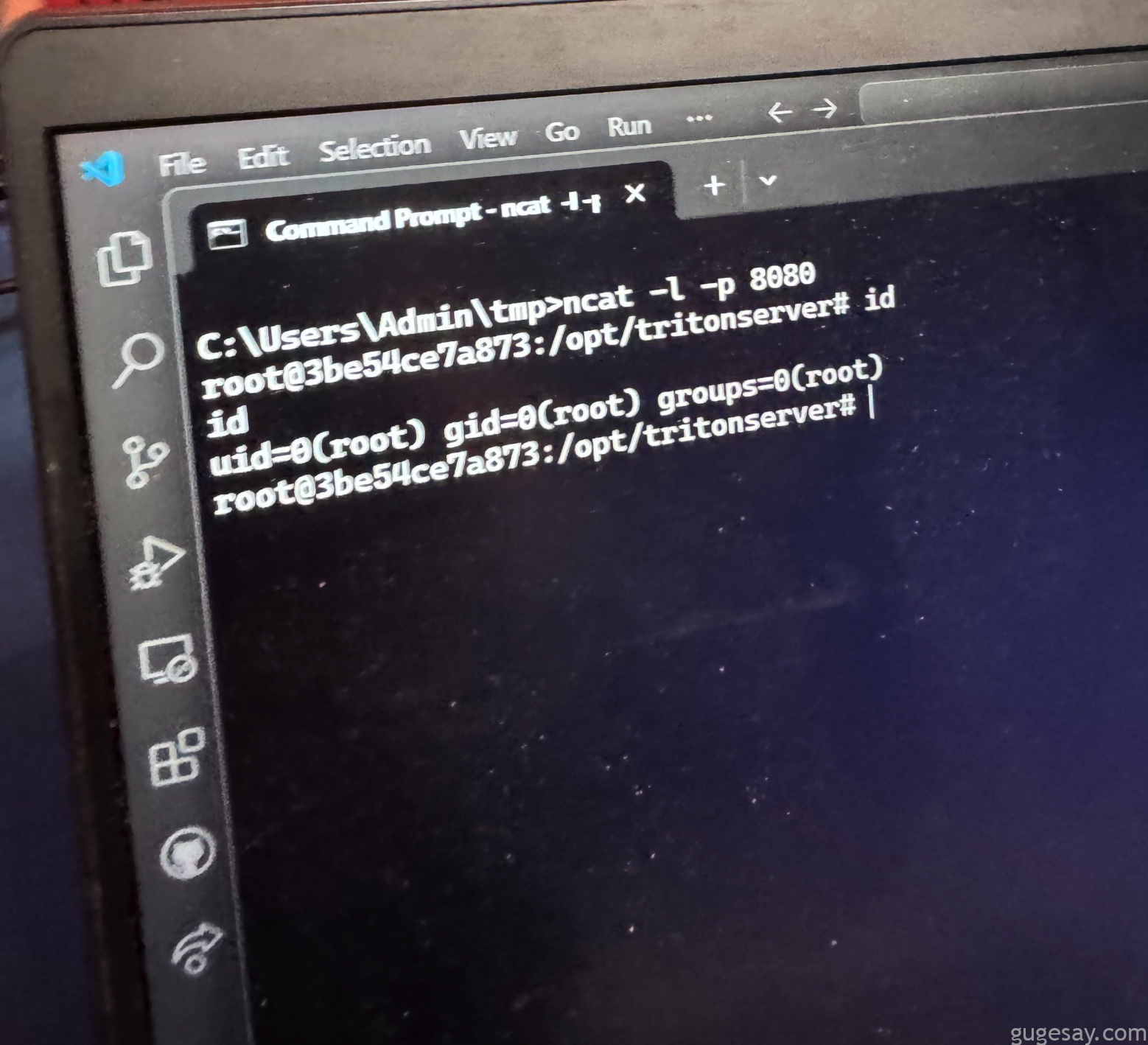

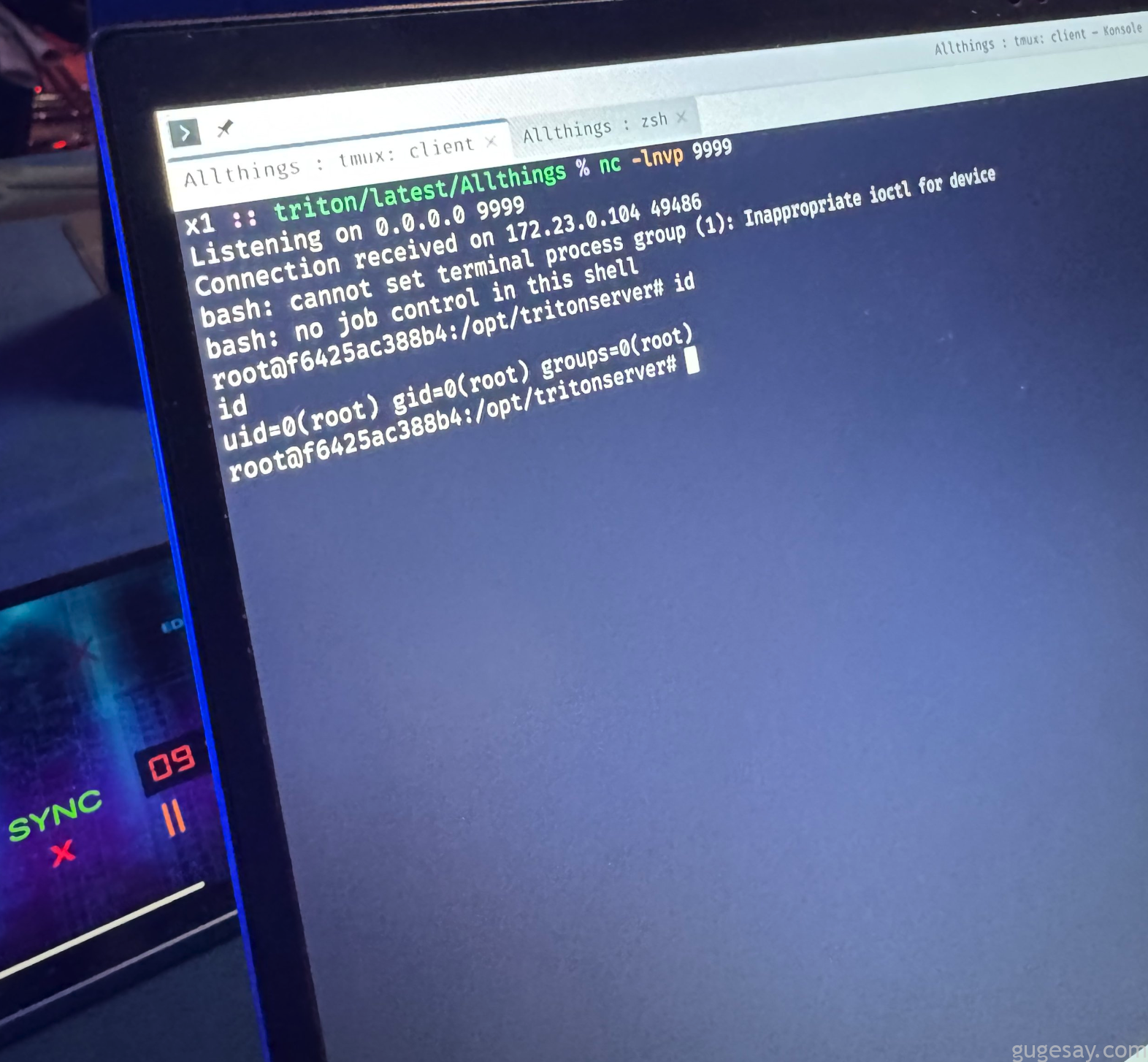

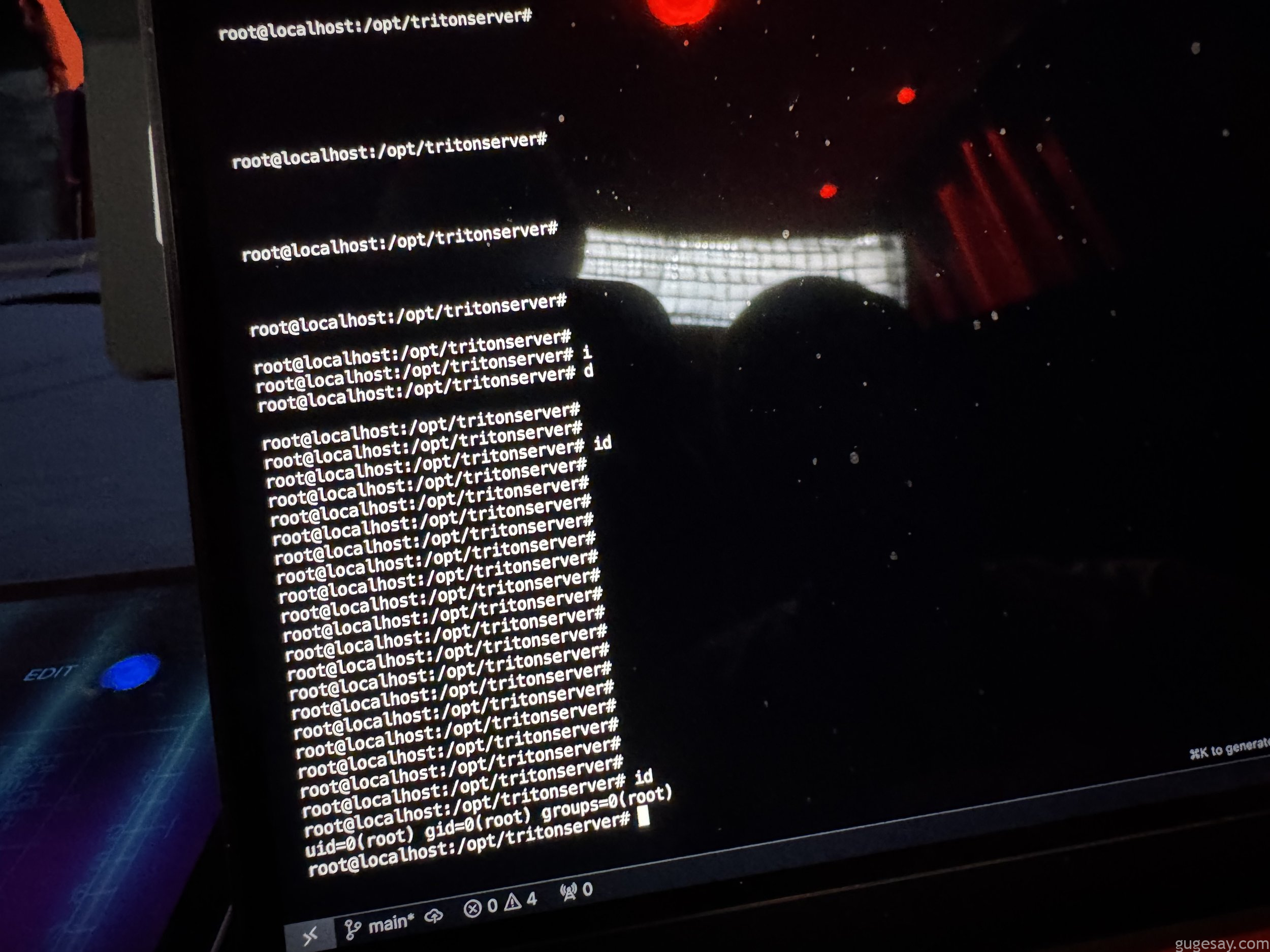

- 撞洞: Summoning Team (@SummoningTeam) 的 Sina Kheirkhah (@SinSinology) 成功地展示了他对 #NVIDIA Triton 的利用,但他使用的漏洞事先已被供应商得知(但并没有修补)。仍然获得 $15,000 和 1.5 Master of Pwn 积分。

-

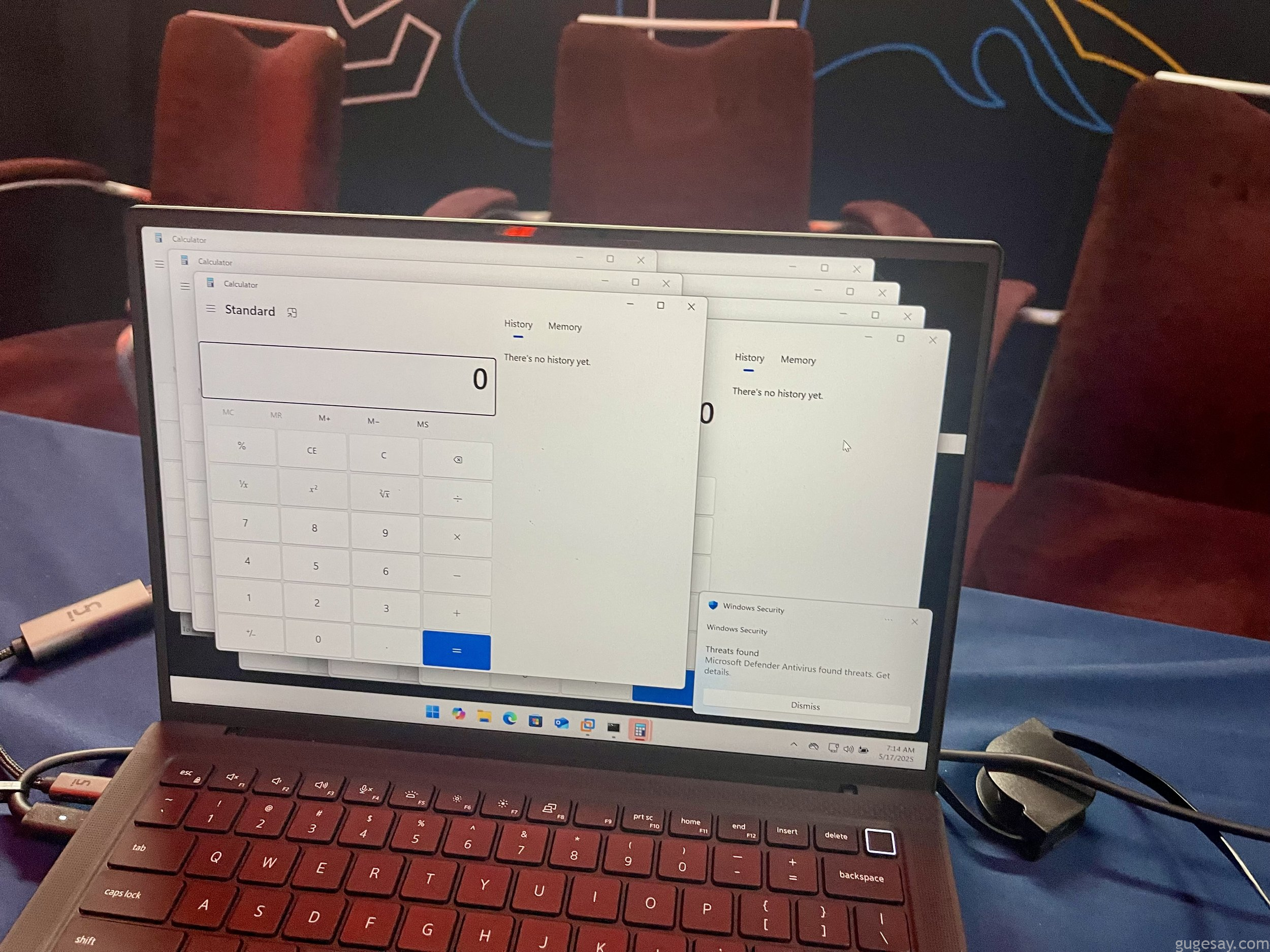

成功:STARLabs SG 的 Chen Le Qi (@cplearns2h4ck) 将 UAF 和整数溢出相结合,在 Windows 11 中实现权限升级到 SYSTEM。获得 30,000 美元和 3 个 Master of Pwn 积分。

-

失败:Wiz Research团队未能在规定时间内使他们对NVIDIA Triton推理的漏洞利用。

-

撞洞:Theori 的 Hyunwoo Kim (@V4bel) 和 Wongi Lee (@_qwerty_po) 能够通过信息泄露和 UAF 升级到 Red Hat Linux 的 root,但使用的其中一个漏洞是 N day漏洞,最终赢得 15,000 美元和 1.5 Master of Pwn 积分。

- 成功:Pwn2Own 历史上第一个 AI 类别的获胜者是 Summoning Team (@SummoningTeam) 的 Sina Kheirkhah (@SinSinology)。成功利用 Chroma 为他赢得了 20,000 美元和 2 个 Master of Pwn 积分。

- 成功:出乎所有人的意料,Marcin Wiązowski 在 Windows 11 上的权限提升得到了证实!他使用 Out-of-Bounds Write 升级到 SYSTEM。最终赢得了 30,000 美元和 3 个 Master of Pwn 积分。

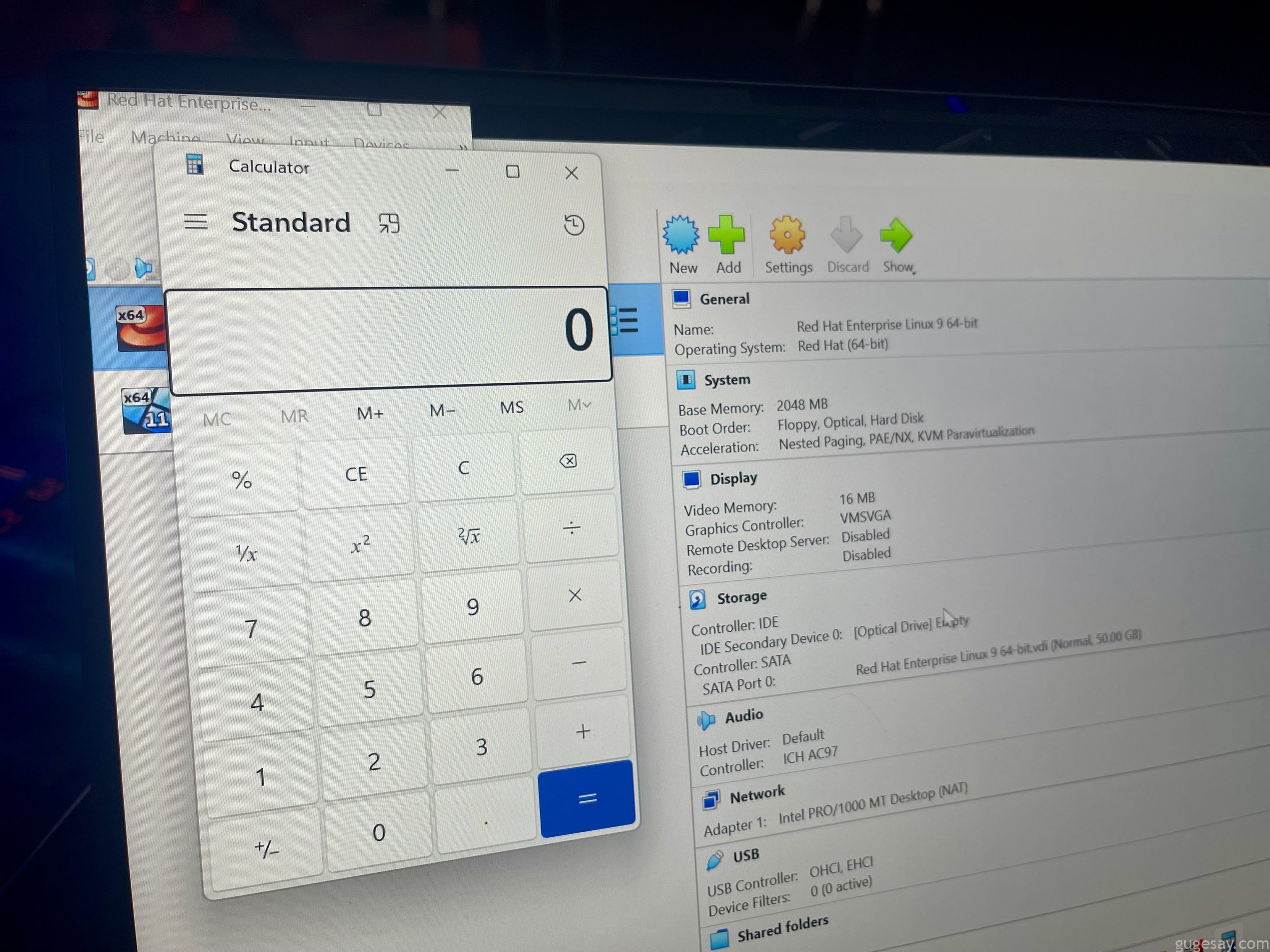

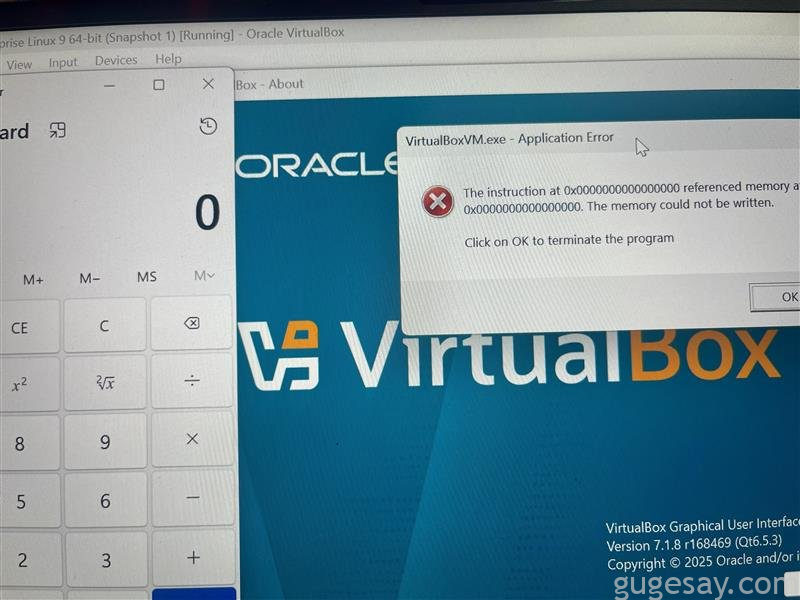

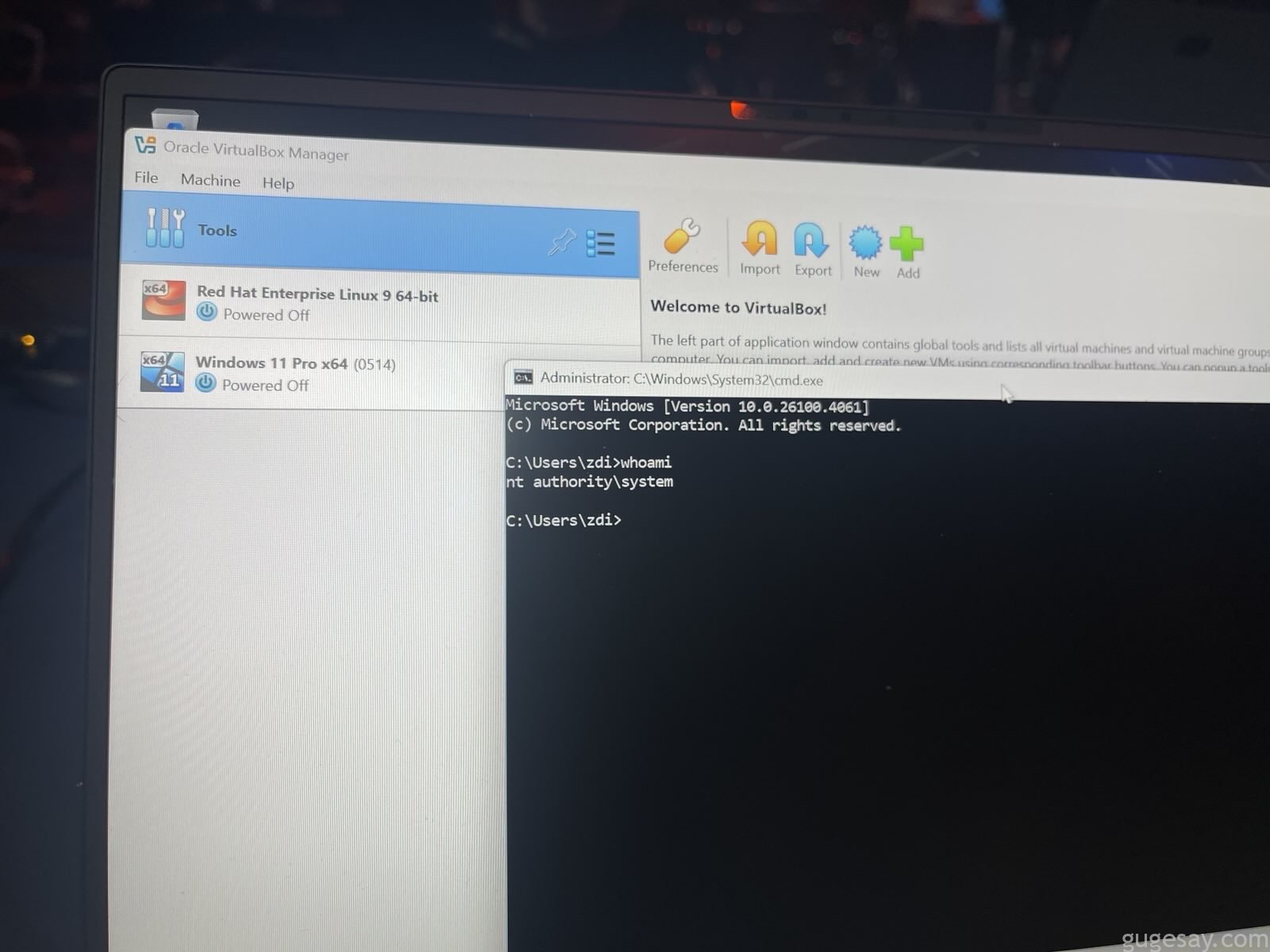

- 成功:Team Prison Break(Best of the Best 13th)使用整数溢出来逃逸 Oracle VirtualBox 并在底层作系统上执行代码。他们最终获得 40,000 美元和 4 个 Master of Pwn 积分。

- 撞洞:针对 NVIDIA Triton 推理服务器的 Viettel Cyber Security (@vcslab) 成功展示了他们的漏洞利用 – 但厂商已经知道,但尚未修补。最终获得 15000 美元和 1.5 个 Master of Pwn 积分。

- 成功:Out Of Bounds团队的 Hyeonjin Choi (@d4m0n_8),凭借在 Windows11 Pwn2Own 和 P2OBerlin 比赛中成功利用类型混淆漏洞提升权限,赢得第三轮胜利并获得15,000美元奖金及3个Pwn Master积分。

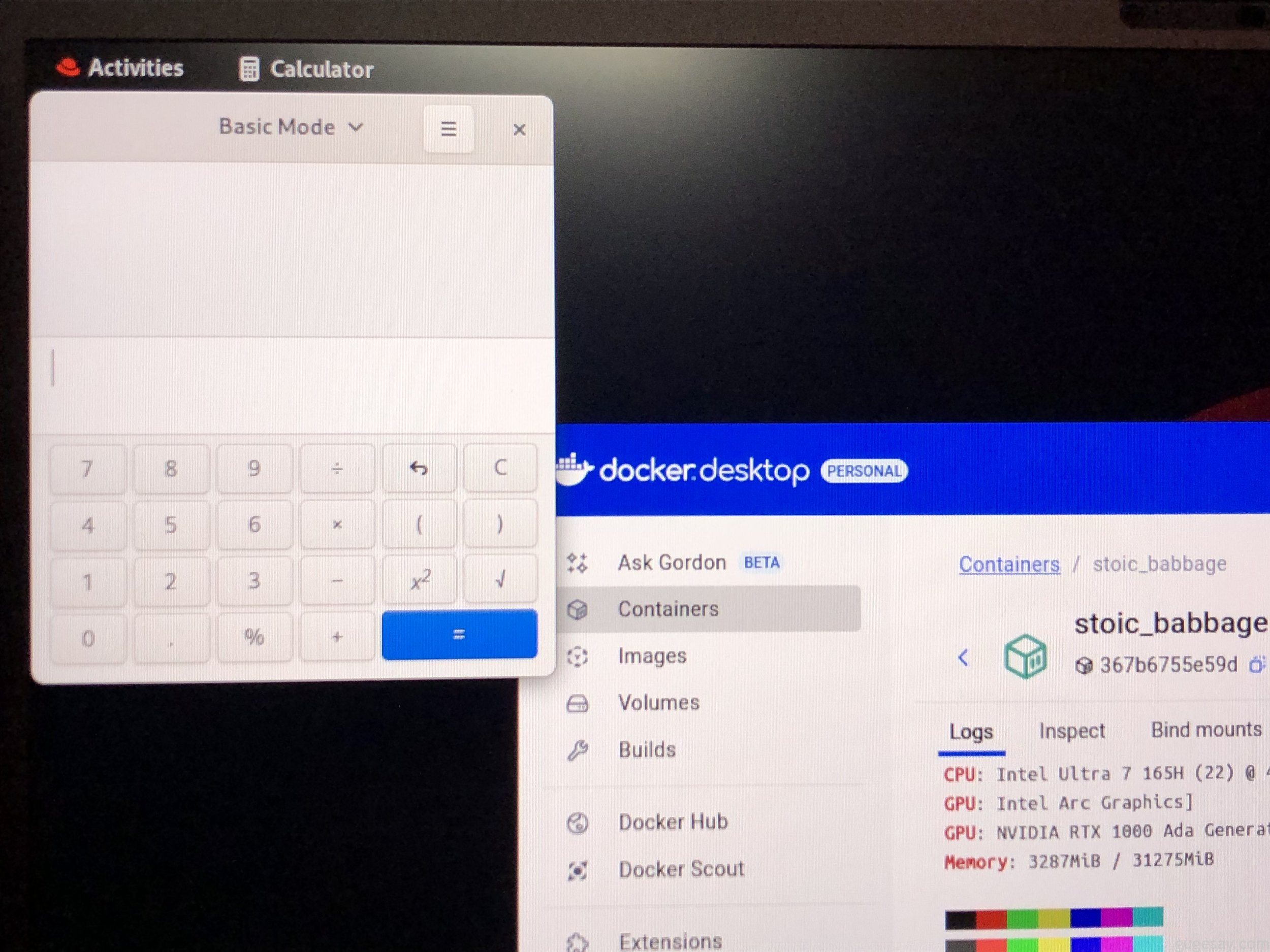

- 成功:STAR Labs 的 Billy 和 Ramdhan 使用 UAF 在 Docker Desktop 上实现逃逸,最终在操作系统上执行代码。获得 60,000 美元和 6 个 Master of Pwn 积分。

Day2

-

撞洞:FuzzingLabs(@fuzzinglabs 的 Mohand Acherir 和 Patrick Ventuzelo(@pat_ventuzelo)利用了 #NVIDIA Triton,但他们使用的漏洞已事先被厂商知道(但未打补丁)。最终获得 15,000 美元和 1.5 个 Master of Pwn 积分。

-

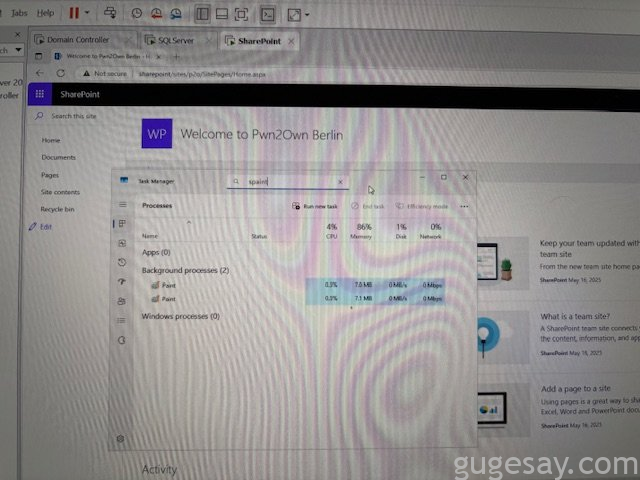

成功:Viettel Cyber Security 的 Dinh Ho Anh Khoa 结合了身份验证绕过和反序列化漏洞来利用 Microsoft SharePoint。成功获得 100,000 美元和 10 个 Master of Pwn 积分。

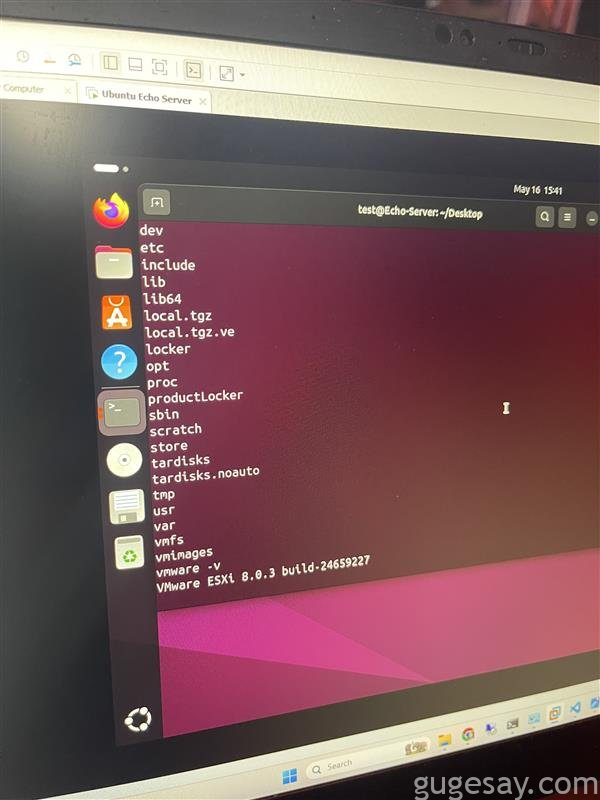

- 成功:STARLabs SG 的 Nguyen Hoang Thach 使用单个整数溢出来利用 VMware ESXi,这在 Pwn2Own 历史上尚属首次,获得 150,000 美元和 15 个 Master of Pwn 积分。

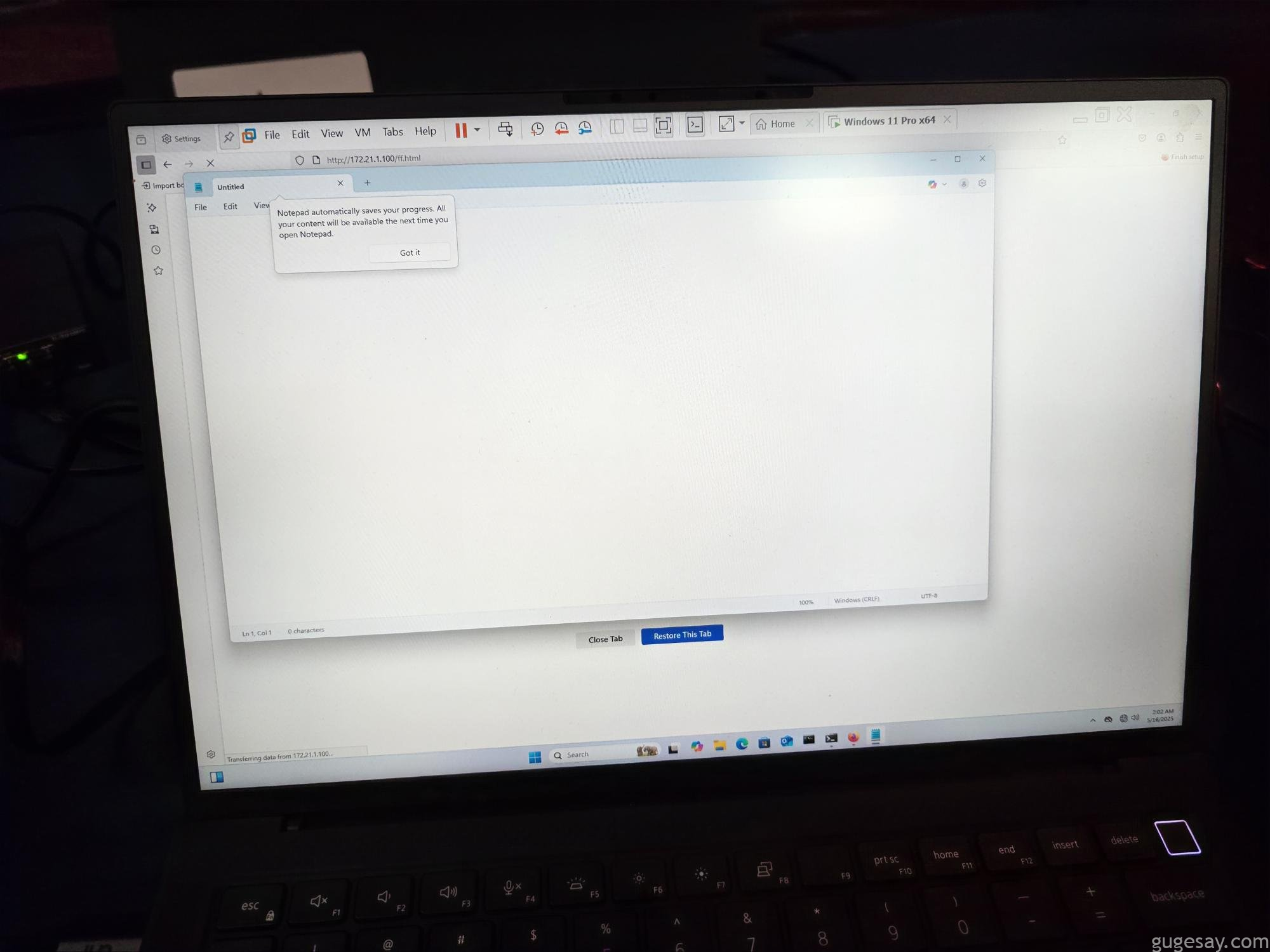

- 成功:Palo Alto Networks 的 Edouard Bochin (@le_douds) 和 Tao Yan (@Ga1ois) 使用越界写入漏洞利用 Firefox。最终获得 50,000 美元和 5 个 Master of Pwn 积分。

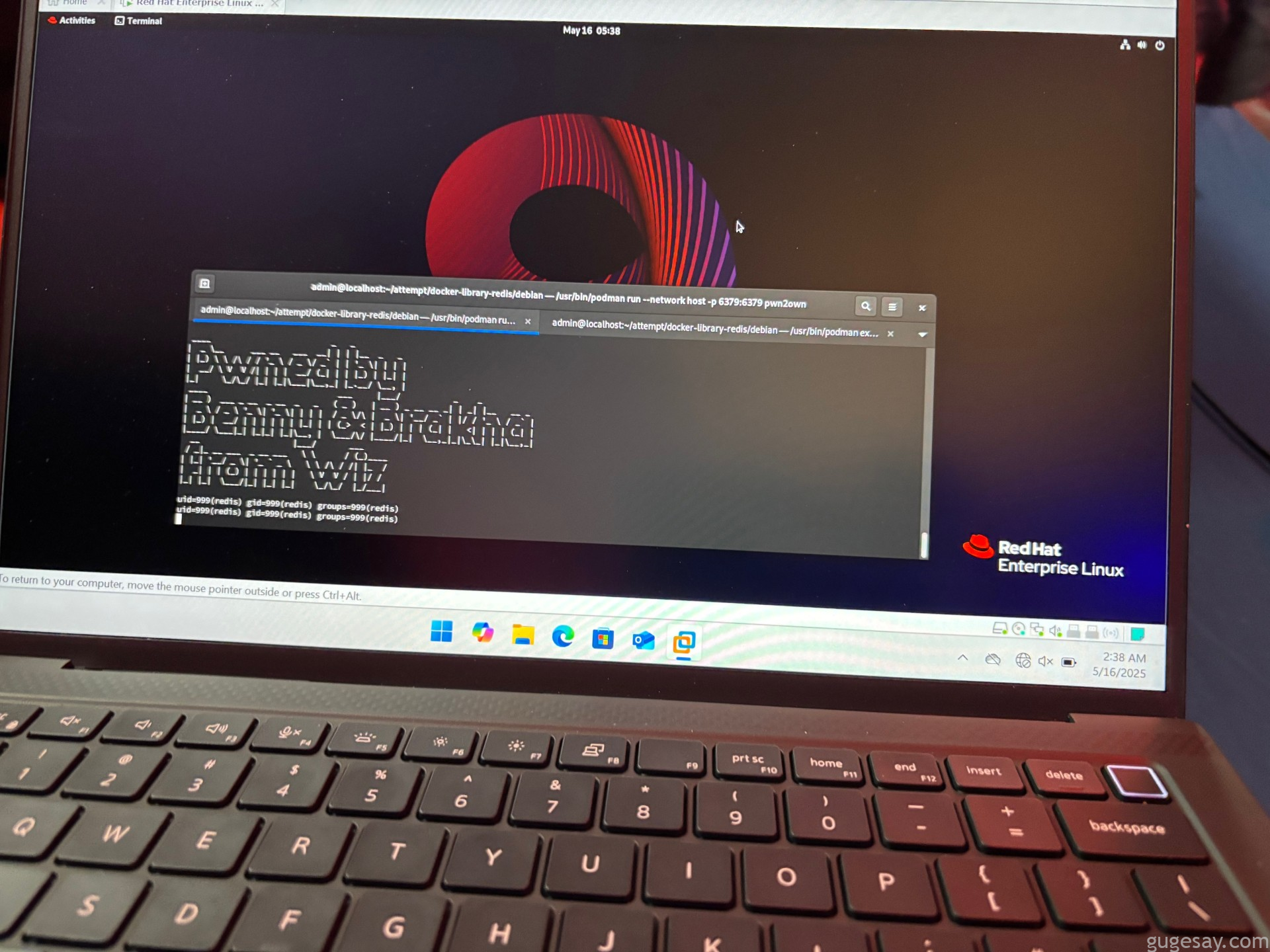

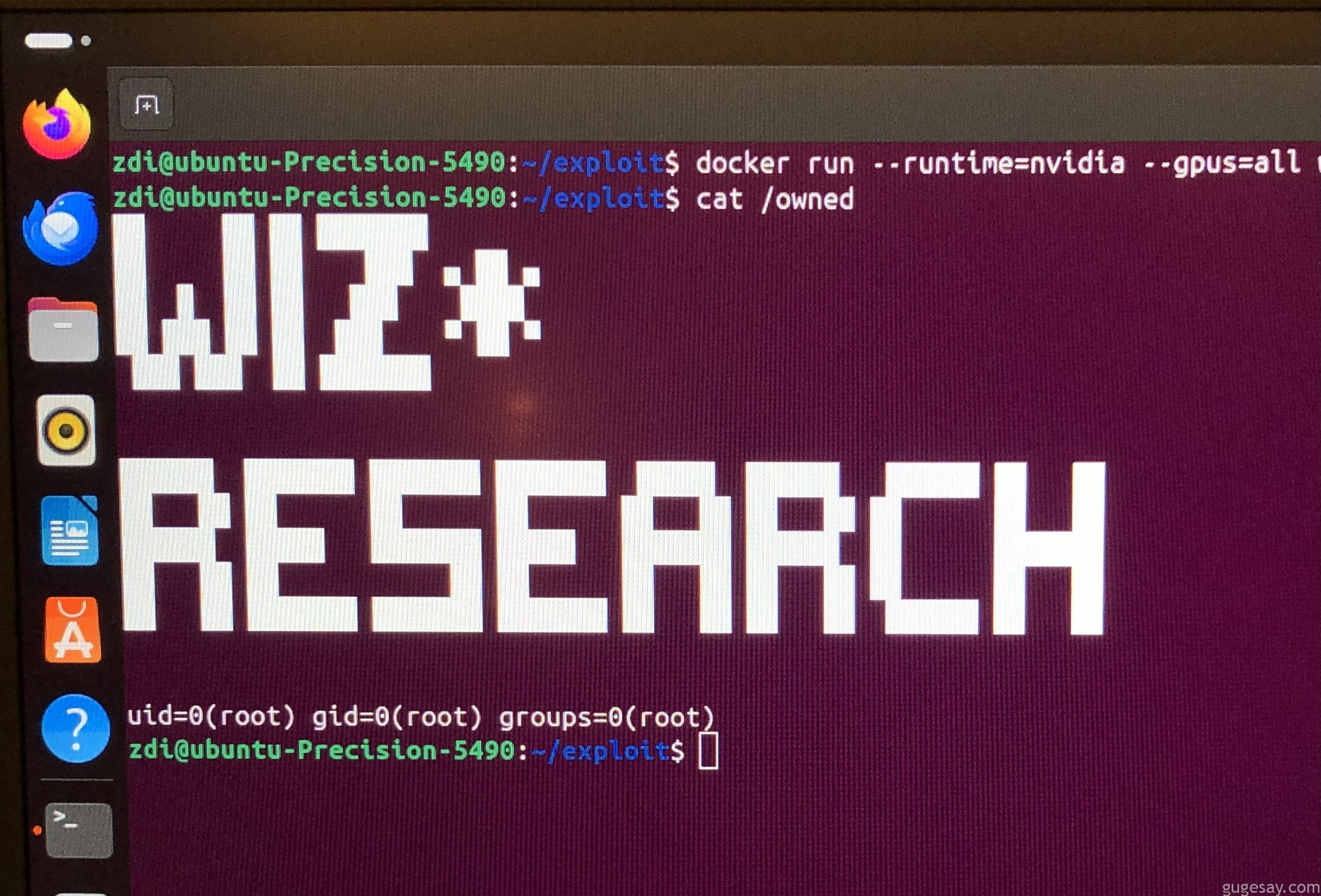

- 成功:AI 类别的第二个全胜者是 Wiz Research 的 Benny Isaacs (@bennyisaacs)、Nir Brakha 和 Sagi Tzadik (@sagitz),他们利用 UAF 漏洞成功攻破 Redis。最终获得 40,000 美元和 4 个 Master of Pwn 积分。

-

失败:Summoning Team 的 Sina Kheirkhah 无法在规定的时间内成功实现对 SharePoint 的利用。

-

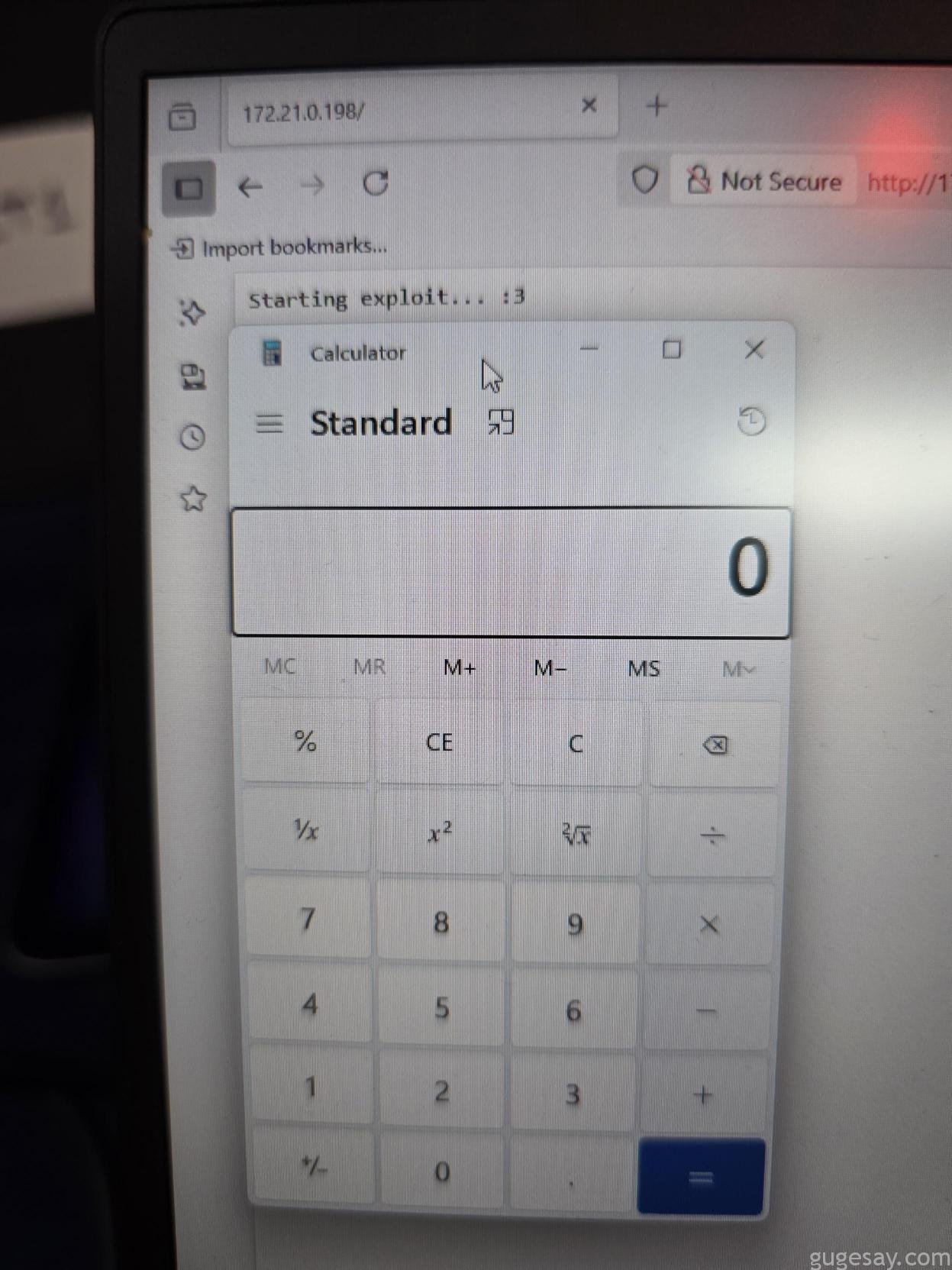

成功:在对 NVIDIS Triton 推理服务器的第一次全面胜利中,来自 Qrious Secure 的 Ho Xuan Ninh (@Xuanninh1412) 和 Tri Dang (@trichimtrich) 使用四个漏洞利用链来利用 NVIDIA Triton。为此他们最终获得了 30,000 美元和 3 个 Master of Pwn 积分。

- 成功:Viettel Cyber Security (@vcslab) 在 Oracle VirtualBox 上使用 OOB 写入实现Guest-to-Host逃逸。成功获得 40,000 美元和 4 个 Master of Pwn 积分。

-

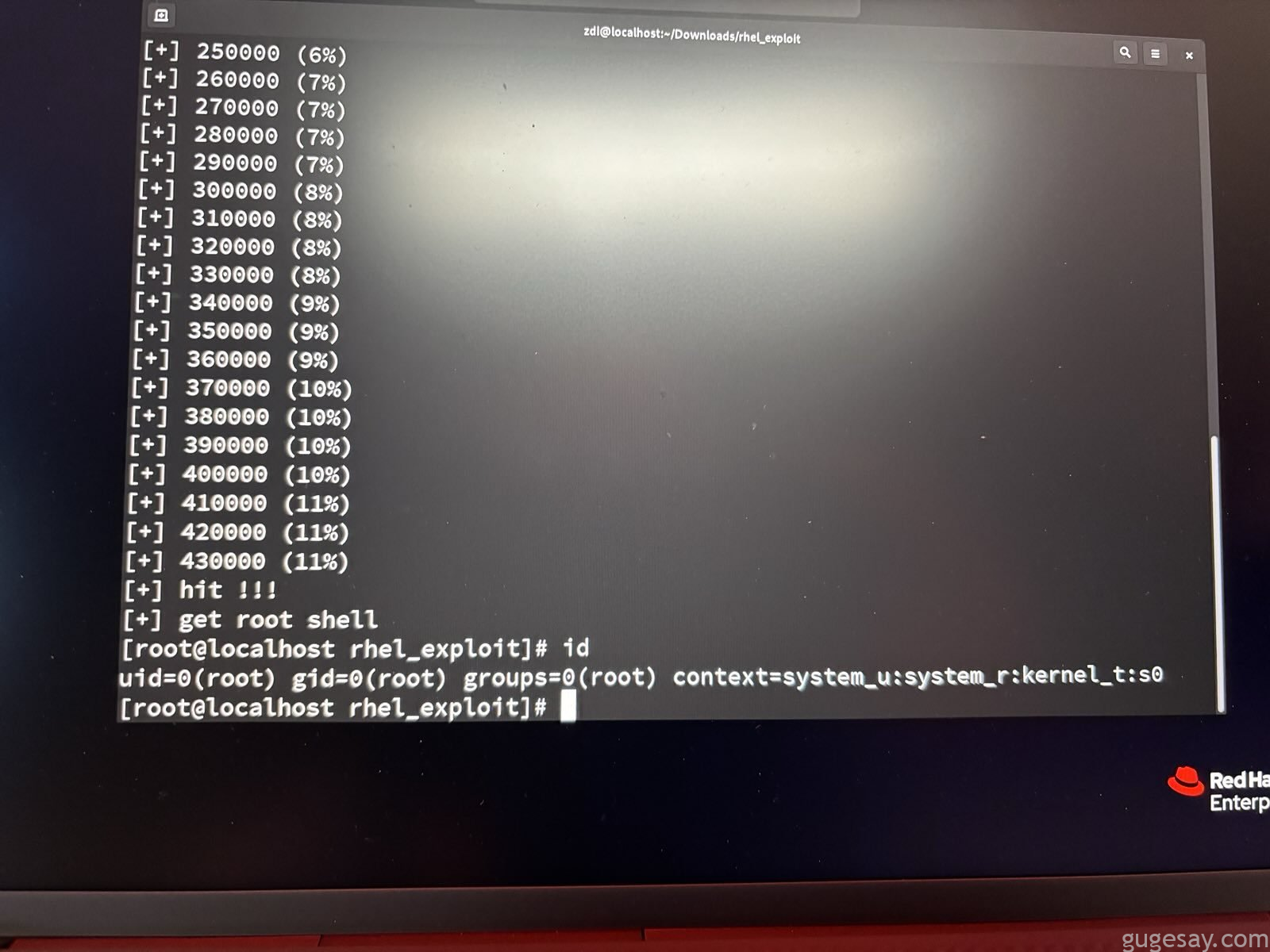

成功: STAR Labs SG Pte.Ltd 使用 Use-After-Free 漏洞在 Red Hat Enterprise Linux 上实现权限提升。他的第三轮胜利获得了 10,000 美元和 2 个 Master of Pwn 积分。

-

失败:Summoning Team 的 Sina Kheirkhah 无法在规定的时间内完成 Oracle VirtualBox 的漏洞利用。

Day3

- 撞洞:尽管 DEVCORE 研究团队的 Angelboy (@scwuaptx) 成功地在 Windows 11 上演示了他们的权限提升,但他使用的两个漏洞中的一个是厂商已知的。最终获得 11,250 美元和 2.25 Master of Pwn 积分。

- 撞洞:尽管 FPT NightWolf 的 @namhb1、@havancuong000 和 @HieuTra34558978 成功利用了 NVIDIA Triton,但他们使用的漏洞已被厂商所知(但尚未修补)。最终获得 15,000 美元和 1.5 个 Master of Pwn 积分。

- 成功:前 Master of Pwn 获胜者 Manfred Paul 使用整数溢出来利用 Mozilla Firefox(仅限渲染器),最终获得了 50,000 美元和 5 个 Master of Pwn 积分。

- 成功:Wiz Research 的 Nir Ohfeld (@nirohfeld) Shir Tamari (@shirtamari) 使用可信变量的外部初始化漏洞成功利用 NVIDIA Container Toolkit。这个独特的漏洞为他们赢得了 30,000 美元和 3 个 Master of Pwn 积分。

-

失败:STAR Labs 的团队无法在规定的时间内完成他们对 NVIDIA 的 Triton Inference 服务器的漏洞利用。

-

成功:STARLabs 的 Dung 和 Nguyen (@MochiNishimiya) 使用 TOCTOU 条件竞争漏洞成功逃逸 VM,并使用 Improper Validation of Array Index 进行 Windows 权限提升,成功获得 70,000 美元和 9 个 Master of Pwn 积分。

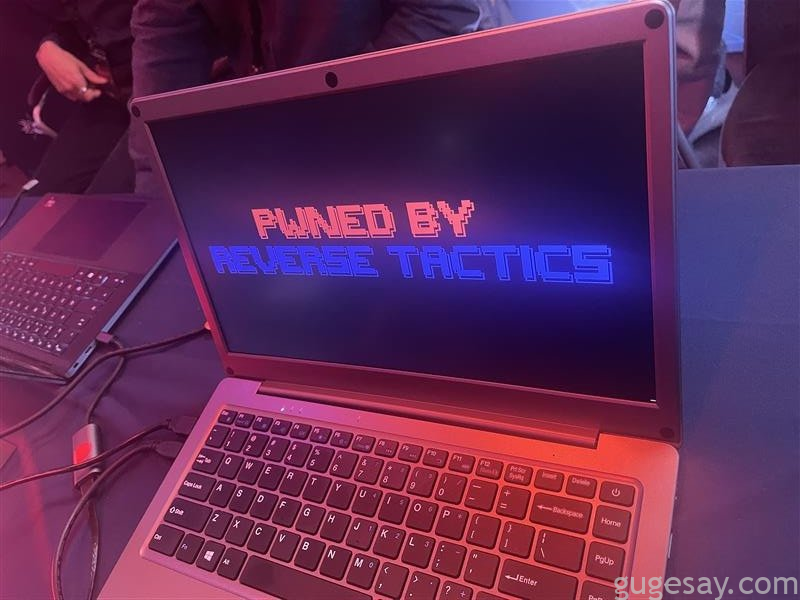

- 成功/撞洞:来自 @Reverse_Tactics 的 Corentin BAYET (@OnlyTheDuck) 使用两个漏洞来利用 ESXi,但使用未初始化的变量漏洞与之前的漏洞发生撞洞。但整数溢出是独一无二的,因此最终获得了 112,500 美元和 11.5 Master of Pwn 积分。

- 成功:Synacktiv 的 Thomas Bouzerar (@MajorTomSec) 和 Etienne Helluy-Lafont (@Synacktiv) 使用基于堆的缓冲区溢出漏洞成功攻破 VMware Workstation。成功获得 80,000 美元和 8 个 Master of Pwn 积分。

- 成功:在 Pwn2Own Berlin 2025 的最后一次尝试中,Miloš Ivanović (infosec.exchange/@ynwarcs) 使用条件竞争漏洞将权限升级到 Windows 11 上的 SYSTEM。最终获得了 15,000 美元和 3 个 Master of Pwn 积分。