故事起因:

在从H1和Bugcrowd获得许多撞洞和N/A之后,这位国外白帽子小哥决定开始搜索VDP 程序。

这位白帽子发现了一些Bugs并进行了报告,但一直未得到及时的回复,于是他开始决定在Google上试试手气。

刚开始时,他使用 Google Dorks搜索Google的子域,显然他也知道这种效果很糟,他发现的子域信息很少,对他而言几乎没有任何作用,因此他决定在Google云上进行尝试。

在Google云市场向下滚动时,他发现了一个有趣的应用程序,名为Dialogflow。

于是他开始收集更多关于这个应用程序的信息,Dialogflow是一个自然语言处理的平台,一般用于设计用户会话界面,并将其集成到移动应用程序、网络应用程序、设备、机器人、交互式语音响应系统等用途中。

然后便是尝试挖掘常见的漏洞:如XSS、SQLI、htmli等。

很显然,这没有任何成效。

在进行了大量搜索之后,他找到了一个有趣的选项:

于是,按照流程,他开始创建手机网关:

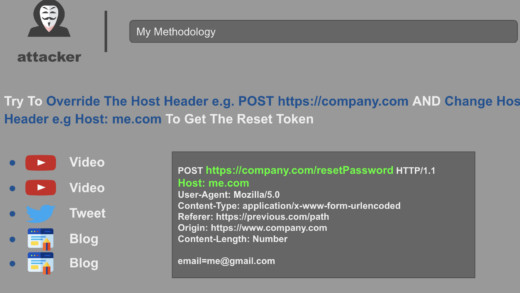

这里包含一个删除选项,经过抓包拦截请求,发现下面这样的一条请求:

然后他尝试将phoneNumbers/<randomstring>改为“受害者”的<randomstring>,甚至可以轻松地为随机数量字符串创建列表,并利用该漏洞使用暴力手段进行攻击。

发送修改后的请求包,受害者号码被成功删除,于是这位白帽子提供了以上的POC,并报告给了谷歌,虽然刚开始Google关闭了该报告,并认为这是预期行为。但经过白帽小哥与Google对攻击场景和漏洞影响的交涉后,Google重新开启并接受了该报告。当然,这位白帽子获得了Google的5000美元奖励!

漏洞处理时间线:

May 4, 2021 06:28AM — Reported

May 4, 2021 04:19PM — Status: Won’t Fix (Not Reproducible)

May 7, 2021 06:30PM — Status: Won’t Fix (Intended Behavior)

May 12, 2021 09:10AM — Status: Accepted (reopened)

May 18, 2021 04:20PM — Rewarded $5000 bounty

Aug 28, 2021 01:29AM — fixed.